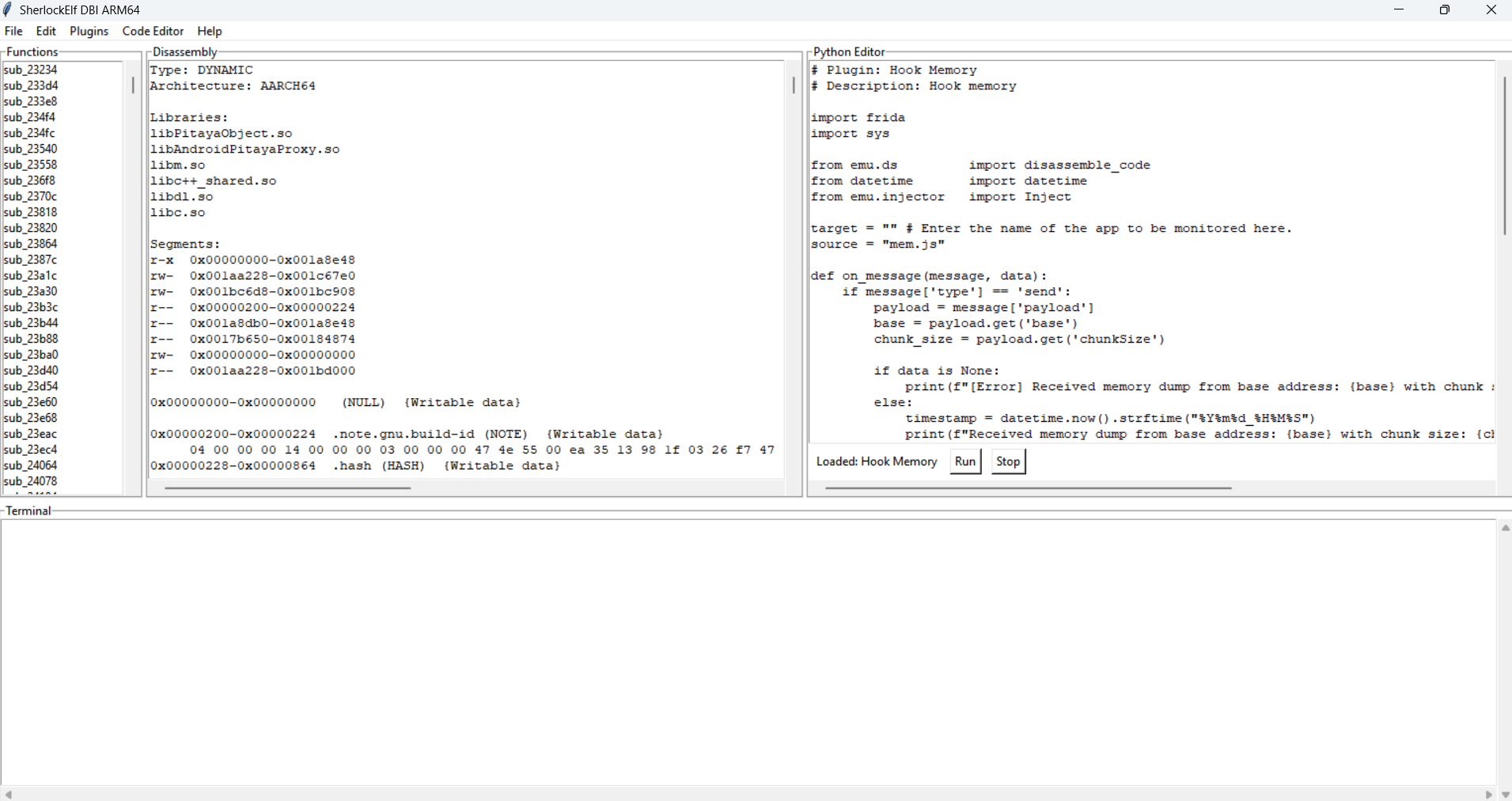

Sherlockelf -это мощный инструмент, предназначенный как для статического, так и для динамического анализа бинарных файлов эльфов Android, так и динамического анализа бинарных файлов iOS Macho-O (экспериментальный). Это помогает исследователям безопасности, разработчикам и реверс-инженерам получить представление о двоичных файлах ELF (исполняемого и связи), используемых в приложениях Android и двоичных файлах Mach-O (Mach Object), используемых в приложениях iOS.

Эмулятор:

Динамический бинарный инструмент:

Чтобы начать с Sherlockelf, следуйте этим шагам:

Клонировать репозиторий :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElfУстановить зависимости :

pip install -r requirements.txtСреда настройки :

Использование Sherlockelf является простым. Ниже приведены некоторые общие команды и их описания:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()Мы приветствуем вклад сообщества! Если вы хотите внести свой вклад в Sherlockelfelf, следуйте этим шагам:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf лицензирован по лицензии MIT. См. Файл лицензии для получения дополнительной информации.

По любым вопросам или обратной связи, пожалуйста, обратитесь по электронной почте по адресу [email protected].

Этот проект предназначен только для личных образовательных целей. Вы можете изменить его для своего личного использования. Но я не принимаю никакой резонируемости за проблемы, вызванные каким -либо изменением этого проекта. Все процессы, проиллюстрированные в проекте, служат только в качестве примеров.

Использование этого кода должен соответствовать применимым законам.