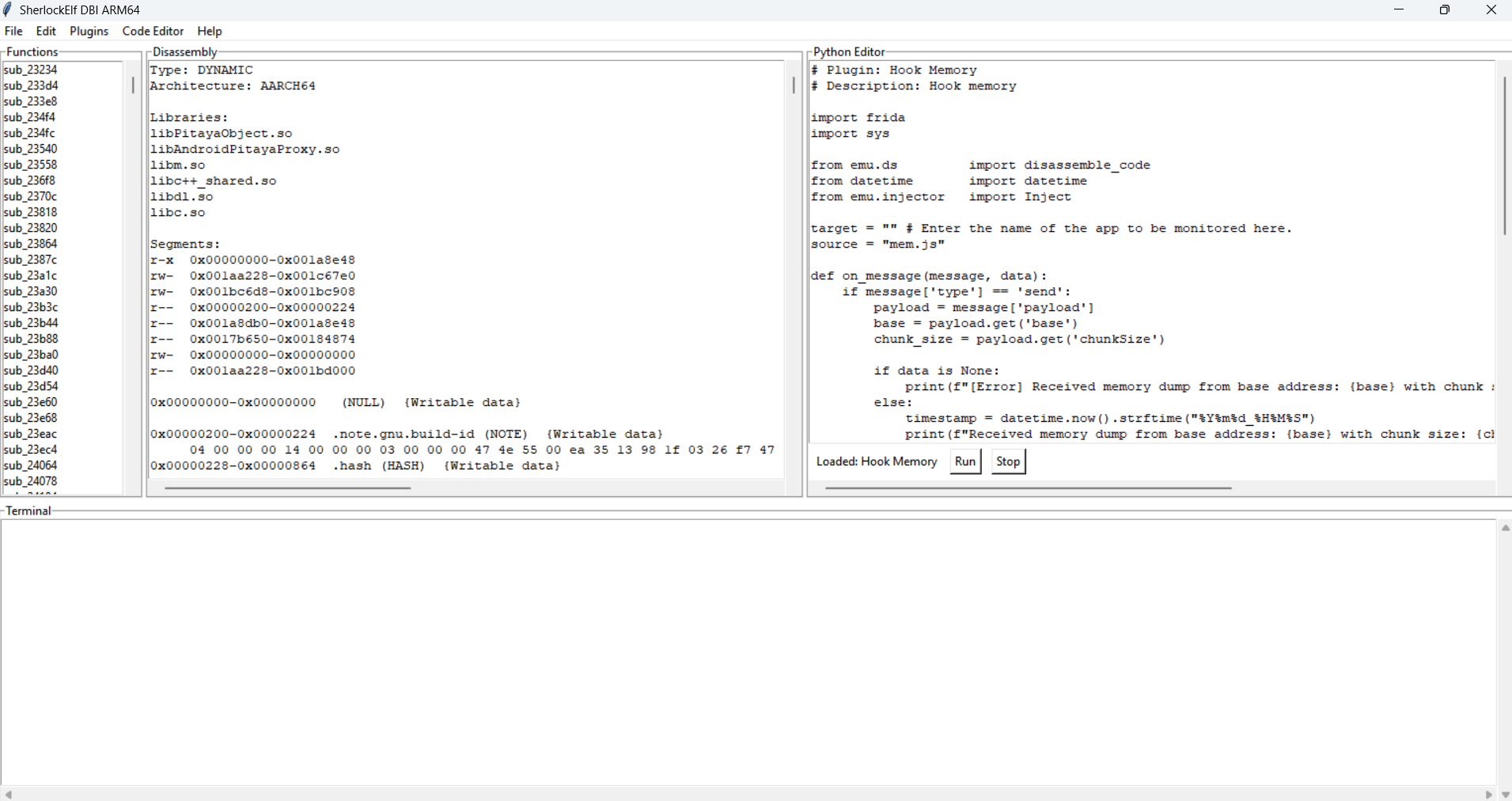

Sherlockelf es una herramienta poderosa diseñada para el análisis estático y dinámico de los binarios de los elfos de Android y el análisis dinámico de binarios iOS Macho-O (experimental). Ayuda a los investigadores de seguridad, desarrolladores e ingenieros inversos a obtener información sobre los binarios ELF (formato ejecutable y vinculable) utilizados en aplicaciones Android y binarios de Mach-O (Mach Object) utilizados en aplicaciones iOS.

Emulador:

Instrumento binario dinámico:

Para comenzar con Sherlockelf, siga estos pasos:

Clon el repositorio :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElfInstalar dependencias :

pip install -r requirements.txtEntorno de configuración :

Usar Sherlockelf es sencillo. A continuación se presentan algunos comandos comunes y sus descripciones:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()¡Agradecemos las contribuciones de la comunidad! Si desea contribuir a Sherlockelf, siga estos pasos:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf tiene licencia bajo la licencia MIT. Consulte el archivo de licencia para obtener más información.

Para cualquier pregunta o comentario, comuníquese por correo electrónico a [email protected].

Este proyecto es solo solo para fines educativos personales. Puede modificarlo para su uso personal. Pero no tomo ninguna residibilidad por problemas causados por ninguna modificación de este proyecto. Todos los procesos ilustrados en el proyecto solo sirven como ejemplos.

El uso de este código debe cumplir con las leyes aplicables.