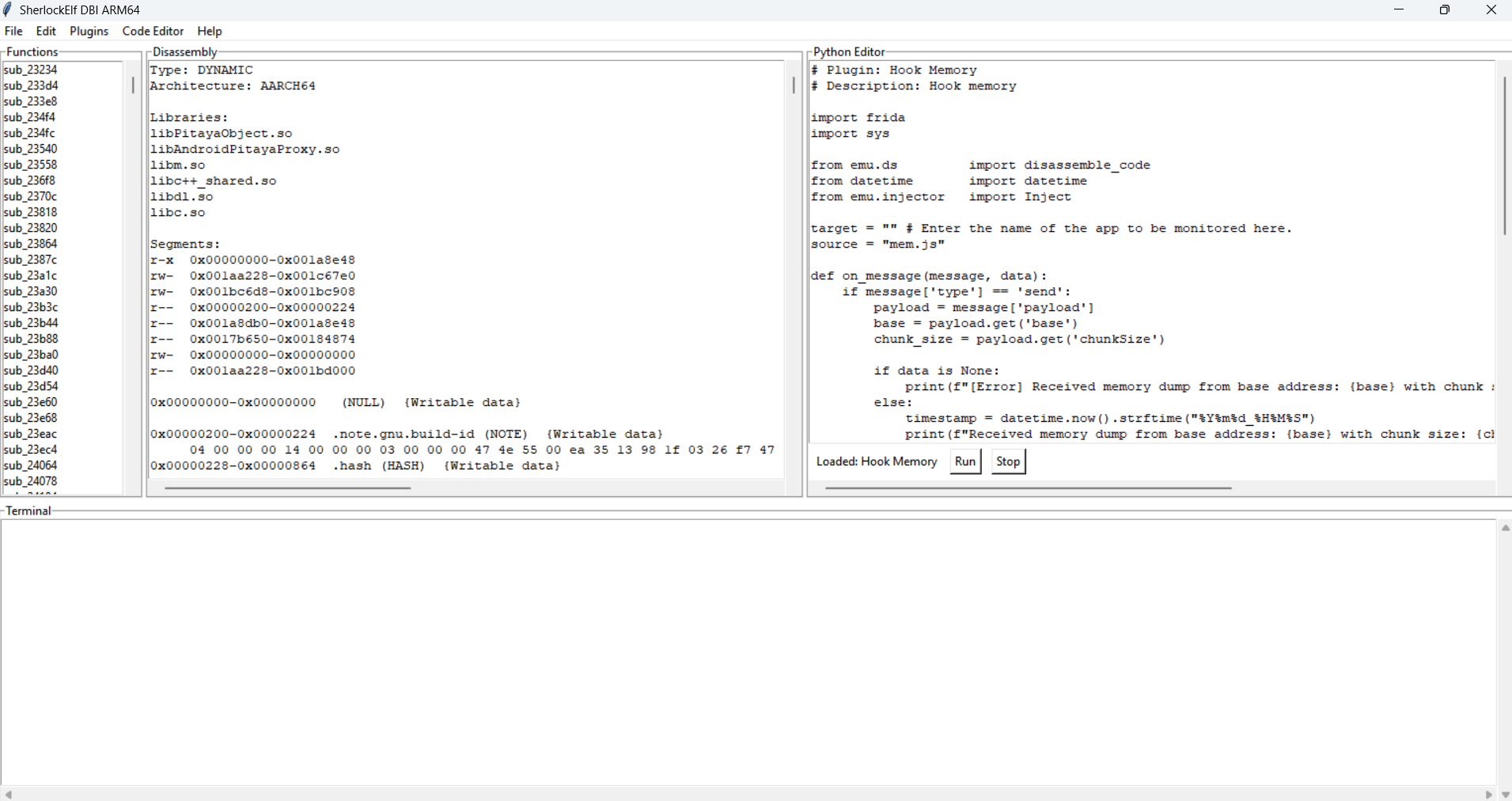

SherlockElf

16.5.9

Sherlockelf是一种强大的工具,旨在旨在静态和动态分析Android Elf二进制文件以及iOS Macho-O Binaries(实验)的动态分析。它可以帮助安全研究人员,开发人员和反向工程师获得对Android应用程序中使用的ELF(可执行且可链接的格式)二进制文件的见解,以及用于iOS应用程序中使用的Mach-O(Mach Object)二进制文件。

模拟器:

动态二元仪器:

要开始使用Sherlockelf,请执行以下步骤:

克隆存储库:

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElf安装依赖项:

pip install -r requirements.txt设置环境:

使用Sherlockelf很简单。以下是一些常见命令及其描述:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()我们欢迎社区的捐款!如果您想为Sherlockelf做出贡献,请按照以下步骤操作:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf已获得MIT许可证的许可。有关更多信息,请参见许可证文件。

如有任何疑问或反馈,请通过电子邮件[email protected]与您联系。

该项目仅用于个人教育。您可以将其修改为您的个人使用。但是,我对由于对该项目的任何修改引起的问题没有任何共鸣。项目中所示的所有过程仅作为示例。

使用此代码必须遵守适用的法律。