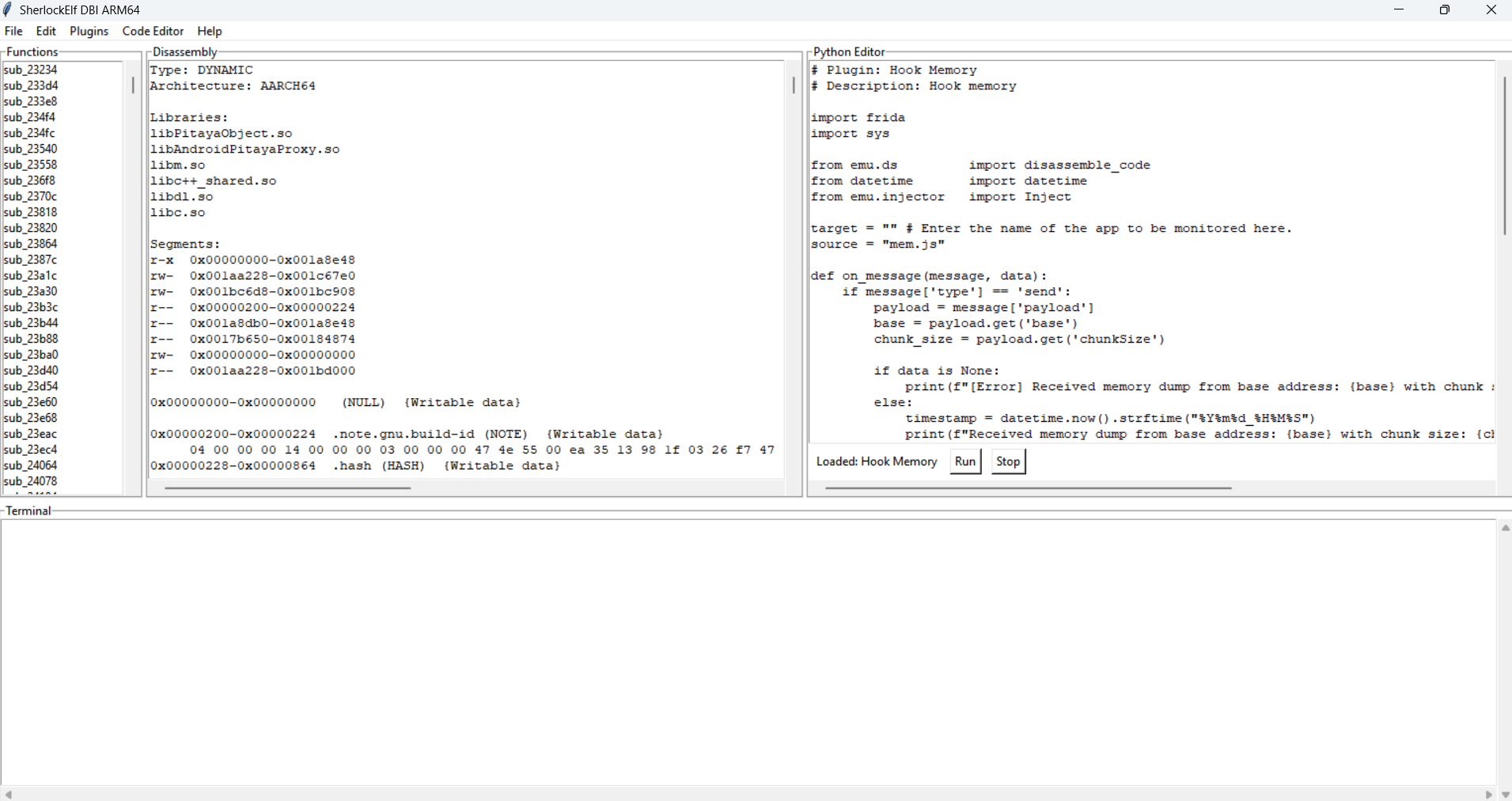

Sherlockelf ist ein leistungsstarkes Tool, das sowohl für die statische als auch für die dynamische Analyse von Android-ELF-Binärdateien und für die dynamische Analyse von iOS-Macho-O-Binärdateien (experimentell) entwickelt wurde. Es hilft Sicherheitsforschern, Entwicklern und Umkehrungsingenieuren, Einblicke in ELF-Binärdateien (ausführbares und verknüpfbares Format) zu erhalten, die in Binärdateien von Android und Mach-O (Mach-Objekt) verwendet werden, die in iOS-Anwendungen verwendet werden.

Emulator:

Dynamischer binärer Instrumenten:

Befolgen Sie die folgenden Schritte, um mit Sherlockelf zu beginnen:

Klonen Sie das Repository :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElfAbhängigkeiten installieren :

pip install -r requirements.txtSetup -Umgebung :

Die Verwendung von Sherlockelf ist unkompliziert. Im Folgenden finden Sie einige gemeinsame Befehle und ihre Beschreibungen:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()Wir begrüßen Beiträge aus der Community! Wenn Sie zu Sherlockelf beitragen möchten, befolgen Sie die folgenden Schritte:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf ist unter der MIT -Lizenz lizenziert. Weitere Informationen finden Sie in der Lizenzdatei.

Bei Fragen oder Feedback wenden Sie sich bitte per E -Mail unter [email protected].

Dieses Projekt dient nur zu persönlichem Bildungszweck. Sie können es für Ihren persönlichen Gebrauch ändern. Ich nehme jedoch keine Resanzbarkeit für Probleme, die durch eine Änderung dieses Projekts verursacht werden. Alle im Projekt dargestellten Prozesse dienen nur als Beispiele.

Die Verwendung dieses Kodex muss den geltenden Gesetzen entsprechen.