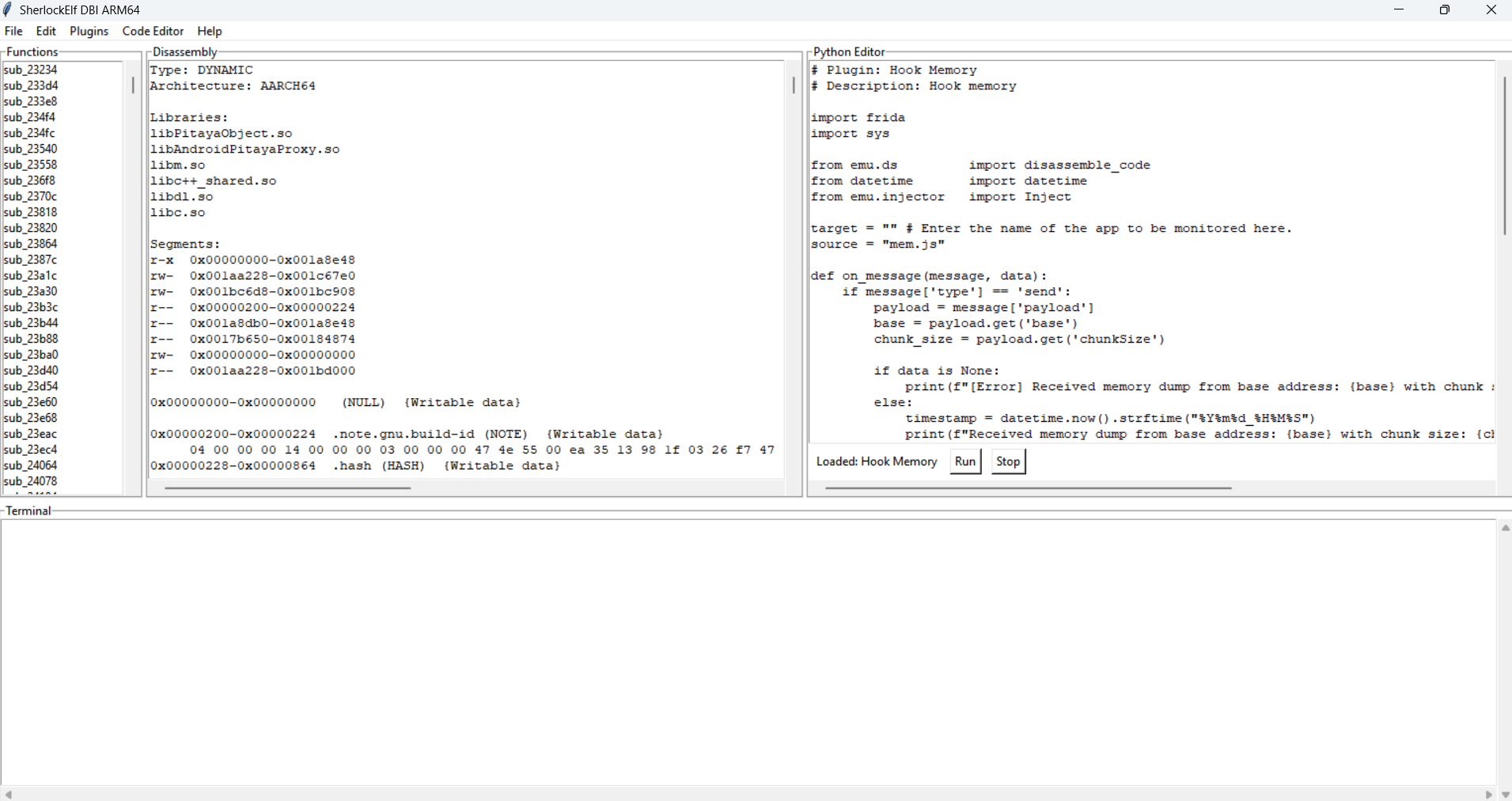

Sherlockelf adalah alat yang ampuh yang dirancang untuk analisis statis dan dinamis dari biner elf android dan analisis dinamis biner iOS macho-O (eksperimental). Ini membantu para peneliti keamanan, pengembang, dan insinyur terbalik mendapatkan wawasan tentang biner ELF (format yang dapat dieksekusi dan dapat ditautkan) yang digunakan dalam aplikasi Android dan biner Mach-O (Objek Mach) yang digunakan dalam aplikasi iOS.

Emulator:

Instrumentor Biner Dinamis:

Untuk memulai dengan Sherlockel, ikuti langkah -langkah ini:

Klon Repositori :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElfInstal dependensi :

pip install -r requirements.txtLingkungan Pengaturan :

Menggunakan Sherlockelf langsung. Di bawah ini adalah beberapa perintah umum dan deskripsinya:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()Kami menyambut kontribusi dari komunitas! Jika Anda ingin berkontribusi pada Sherlockel, silakan ikuti langkah -langkah ini:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf dilisensikan di bawah lisensi MIT. Lihat file lisensi untuk informasi lebih lanjut.

Untuk pertanyaan atau umpan balik, silakan hubungi melalui email di [email protected].

Proyek ini hanya untuk tujuan pendidikan pribadi saja. Anda dapat memodifikasinya untuk bekas pribadi Anda. Tetapi saya tidak mengambil resonsibilitas untuk masalah yang disebabkan oleh modifikasi proyek ini. Semua proses yang diilustrasikan dalam proyek hanya berfungsi sebagai contoh.

Penggunaan kode ini harus mematuhi hukum yang berlaku.