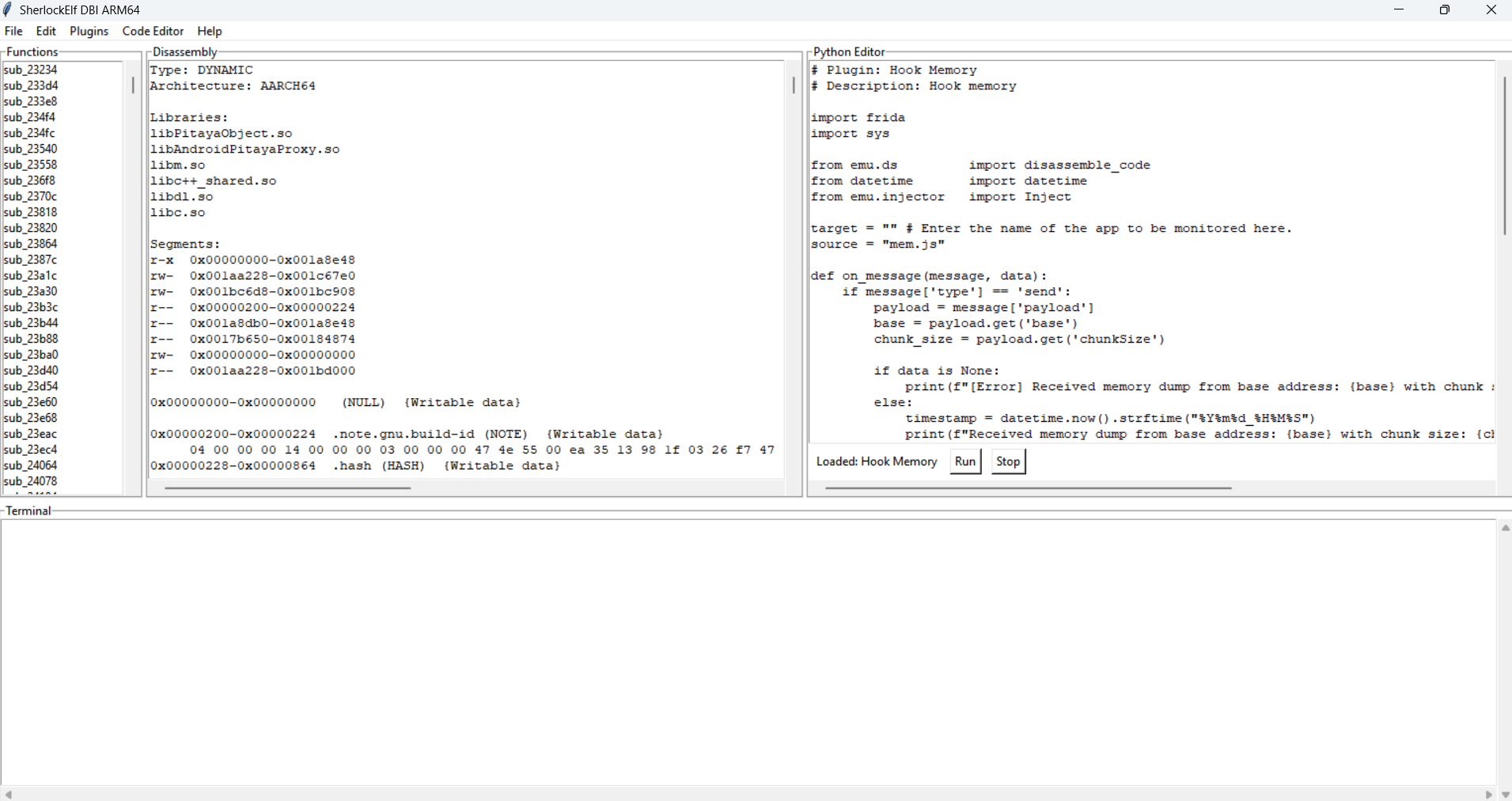

Sherlockelf เป็นเครื่องมือที่ทรงพลังที่ออกแบบมาสำหรับการวิเคราะห์ทั้งแบบคงที่และแบบไดนามิกของ Android ELF Binaries และการวิเคราะห์แบบไดนามิกของไบโอไบโอ-O (ทดลอง) ช่วยให้นักวิจัยด้านความปลอดภัยนักพัฒนาและวิศวกรย้อนกลับได้รับข้อมูลเชิงลึกเกี่ยวกับ ELF (รูปแบบที่ใช้งานได้และเชื่อมโยง) ไบนารีที่ใช้ในแอปพลิเคชัน Android และไบนารี Mach-O (Mach Object) ที่ใช้ในแอปพลิเคชัน iOS

Emulator:

เครื่องดนตรีไบนารีแบบไดนามิก:

ในการเริ่มต้นกับ Sherlockelf ให้ทำตามขั้นตอนเหล่านี้:

โคลนที่เก็บ :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElfติดตั้งการพึ่งพา :

pip install -r requirements.txtสภาพแวดล้อมการตั้งค่า :

การใช้ Sherlockelf นั้นตรงไปตรงมา ด้านล่างนี้เป็นคำสั่งทั่วไปและคำอธิบายของพวกเขา:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()เรายินดีต้อนรับการมีส่วนร่วมจากชุมชน! หากคุณต้องการมีส่วนร่วมใน Sherlockelf โปรดทำตามขั้นตอนเหล่านี้:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf ได้รับใบอนุญาตภายใต้ใบอนุญาต MIT ดูไฟล์ใบอนุญาตสำหรับข้อมูลเพิ่มเติม

สำหรับคำถามหรือข้อเสนอแนะใด ๆ โปรดติดต่อทางอีเมลที่ [email protected]

โครงการนี้มีไว้สำหรับการศึกษาส่วนบุคคลเท่านั้น คุณสามารถแก้ไขได้สำหรับการใช้งานส่วนตัวของคุณ แต่ฉันไม่ได้ใช้การคืนคำตอบใด ๆ ที่เกิดจากการปรับเปลี่ยนของโครงการนี้ กระบวนการทั้งหมดที่แสดงในโครงการทำหน้าที่เป็นตัวอย่างเท่านั้น

การใช้รหัสนี้จะต้องปฏิบัติตามกฎหมายที่บังคับใช้