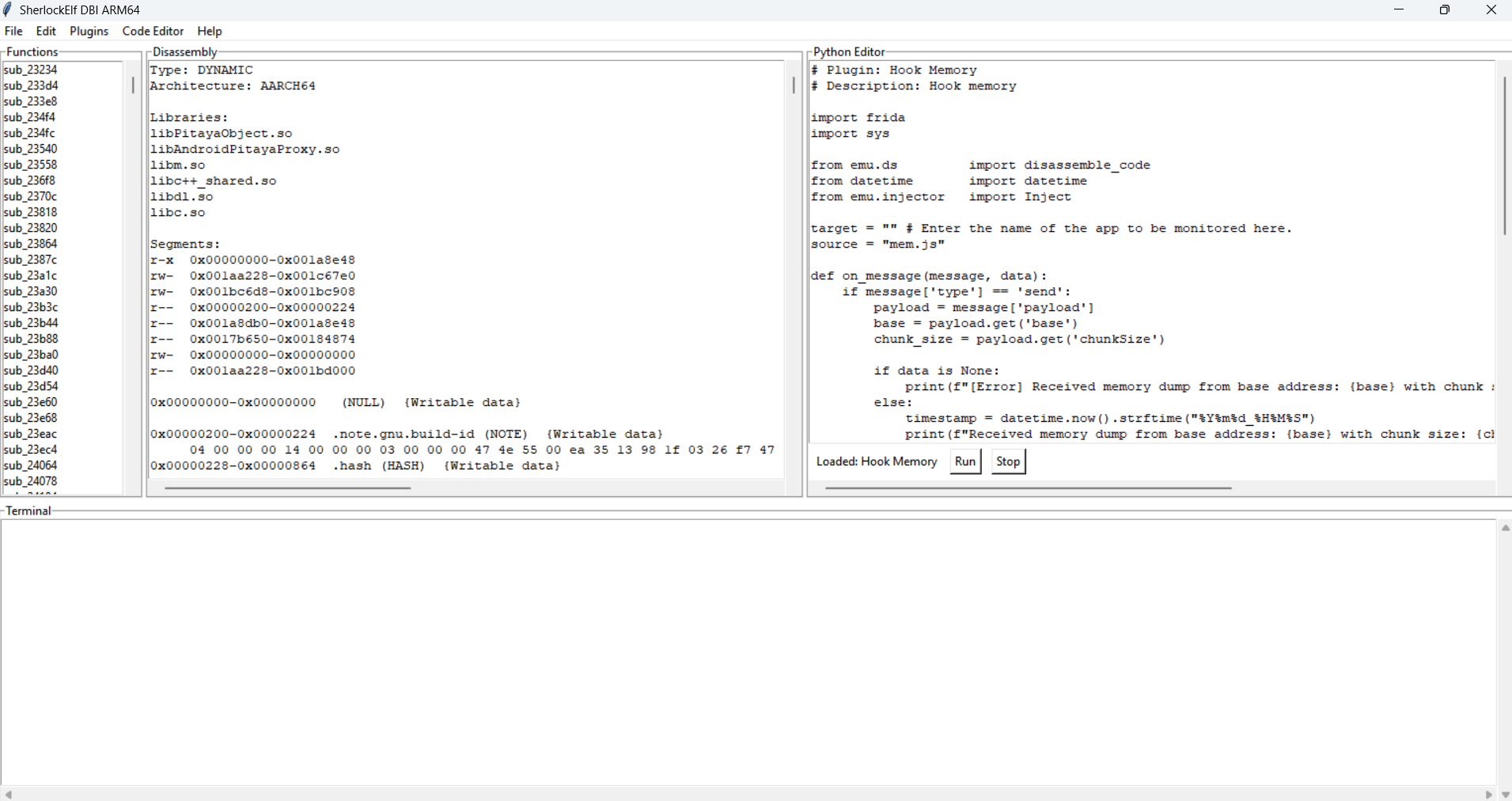

Sherlockelf est un outil puissant conçu pour l'analyse statique et dynamique des binaires ELF Android et une analyse dynamique des binaires Macho-O iOS (expérimental). Il aide les chercheurs en sécurité, les développeurs et les ingénieurs inversés à obtenir des informations sur les binaires ELF (exécutable et lien en format) utilisés dans les applications Android et les binaires Mach-O (objet Mach) utilisés dans les applications iOS.

Émulateur:

Instrumentor binaire dynamique:

Pour commencer avec Sherlockelf, suivez ces étapes:

Clone le référentiel :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElfInstallez les dépendances :

pip install -r requirements.txtEnvironnement de configuration :

L'utilisation de Sherlockelf est simple. Vous trouverez ci-dessous quelques commandes communes et leurs descriptions:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()Nous accueillons les contributions de la communauté! Si vous souhaitez contribuer à Sherlockelf, veuillez suivre ces étapes:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf est autorisé sous la licence du MIT. Voir le fichier de licence pour plus d'informations.

Pour toute question ou commentaire, veuillez contacter par e-mail à [email protected].

Ce projet est uniquement pour l'éducation personnelle à des fins. Vous pouvez le modifier pour votre usé personnel. Mais je ne prends aucune résonnerie pour les problèmes causés par toute modification de ce projet. Tous les processus illustrés dans le projet ne servent que d'exemples.

L'utilisation de ce code doit se conformer aux lois applicables.