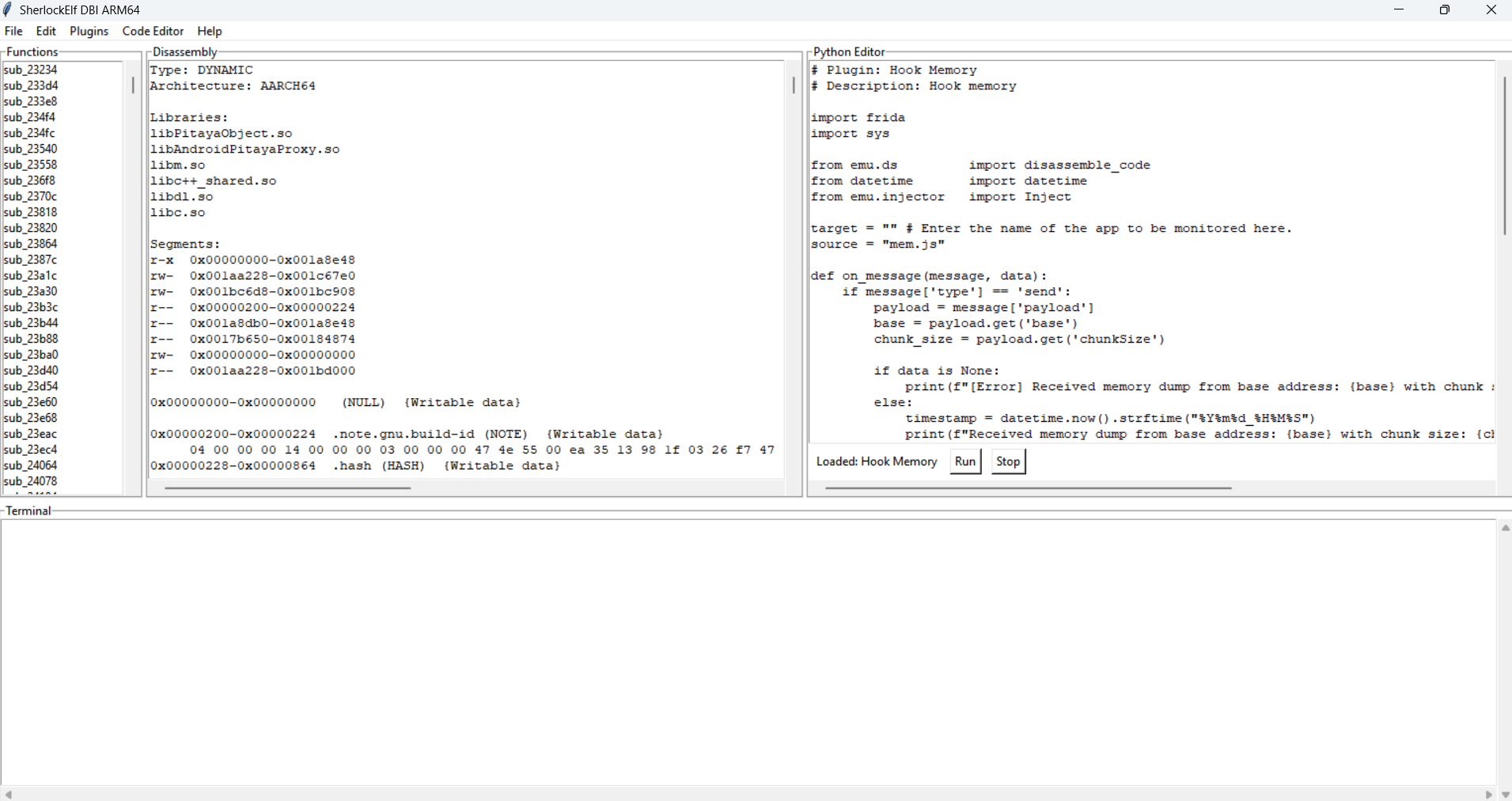

O Sherlockelf é uma ferramenta poderosa projetada para análise estática e dinâmica dos binários do Android ELF e análise dinâmica dos binários do iOS Macho-O (experimental). Ajuda pesquisadores de segurança, desenvolvedores e engenheiros reversos a obter informações sobre os binários de ELF (Formato Executável e Linkable) usados em aplicativos Android e binários Mach-O (Mach Object) usados em aplicativos iOS.

Emulador:

Instrumentor binário dinâmico:

Para começar com Sherlockelf, siga estas etapas:

Clone o repositório :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElfInstale dependências :

pip install -r requirements.txtAmbiente de configuração :

Usar Sherlockelf é direto. Abaixo estão alguns comandos comuns e suas descrições:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()Congratulamo -nos com contribuições da comunidade! Se você quiser contribuir com Sherlockelf, siga estas etapas:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf está licenciado sob a licença do MIT. Consulte o arquivo de licença para obter mais informações.

Para qualquer dúvida ou feedback, entre em contato com o e -mail em [email protected].

Este projeto é apenas apenas para o objetivo educacional pessoal. Você pode modificá -lo para o seu uso pessoal. Mas não tomo nenhuma resonsibilidade para questões causadas por qualquer modificação deste projeto. Todos os processos ilustrados no projeto servem apenas como exemplos.

O uso deste código deve cumprir as leis aplicáveis.