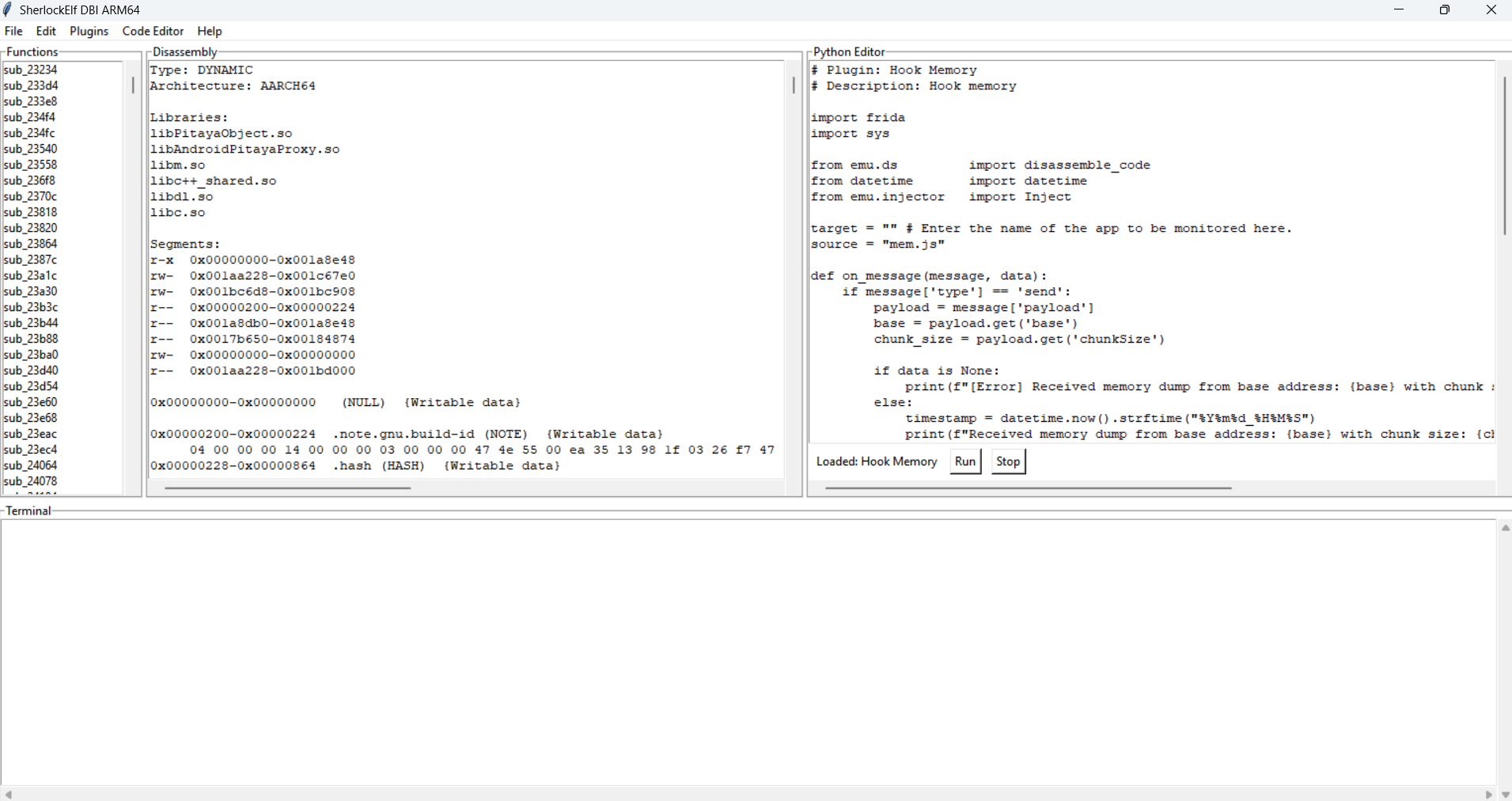

SherlockElf

16.5.9

Sherlockelfは、Android ELFバイナリの静的および動的分析とiOS Macho-Oバイナリの動的分析(実験)のために設計された強力なツールです。これにより、セキュリティ研究者、開発者、およびリバースエンジニアが、Androidアプリケーションで使用されるELF(実行可能な形式)バイナリと、iOSアプリケーションで使用されるMACH-O(MACHオブジェクト)バイナリに関する洞察を得るのに役立ちます。

エミュレータ:

ダイナミックバイナリインストルメント:

Sherlockelfを始めるには、次の手順に従ってください。

リポジトリをクローンします:

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElf依存関係をインストールします:

pip install -r requirements.txtセットアップ環境:

Sherlockelfの使用は簡単です。以下は、いくつかの一般的なコマンドとその説明です。

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()コミュニティからの貢献を歓迎します! Sherlockelfに貢献したい場合は、次の手順に従ってください。

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelfはMITライセンスの下でライセンスされています。詳細については、ライセンスファイルを参照してください。

ご質問やフィードバックについては、[email protected]にメールでご連絡ください。

このプロジェクトは、個人的な教育を目的とするためだけのものです。使用済みの個人用に変更できます。しかし、私はこのプロジェクトの変更によって引き起こされた問題の逆数を取っていません。プロジェクトに示されているすべてのプロセスは、例としてのみ機能します。

このコードの使用は、該当する法律に準拠する必要があります。