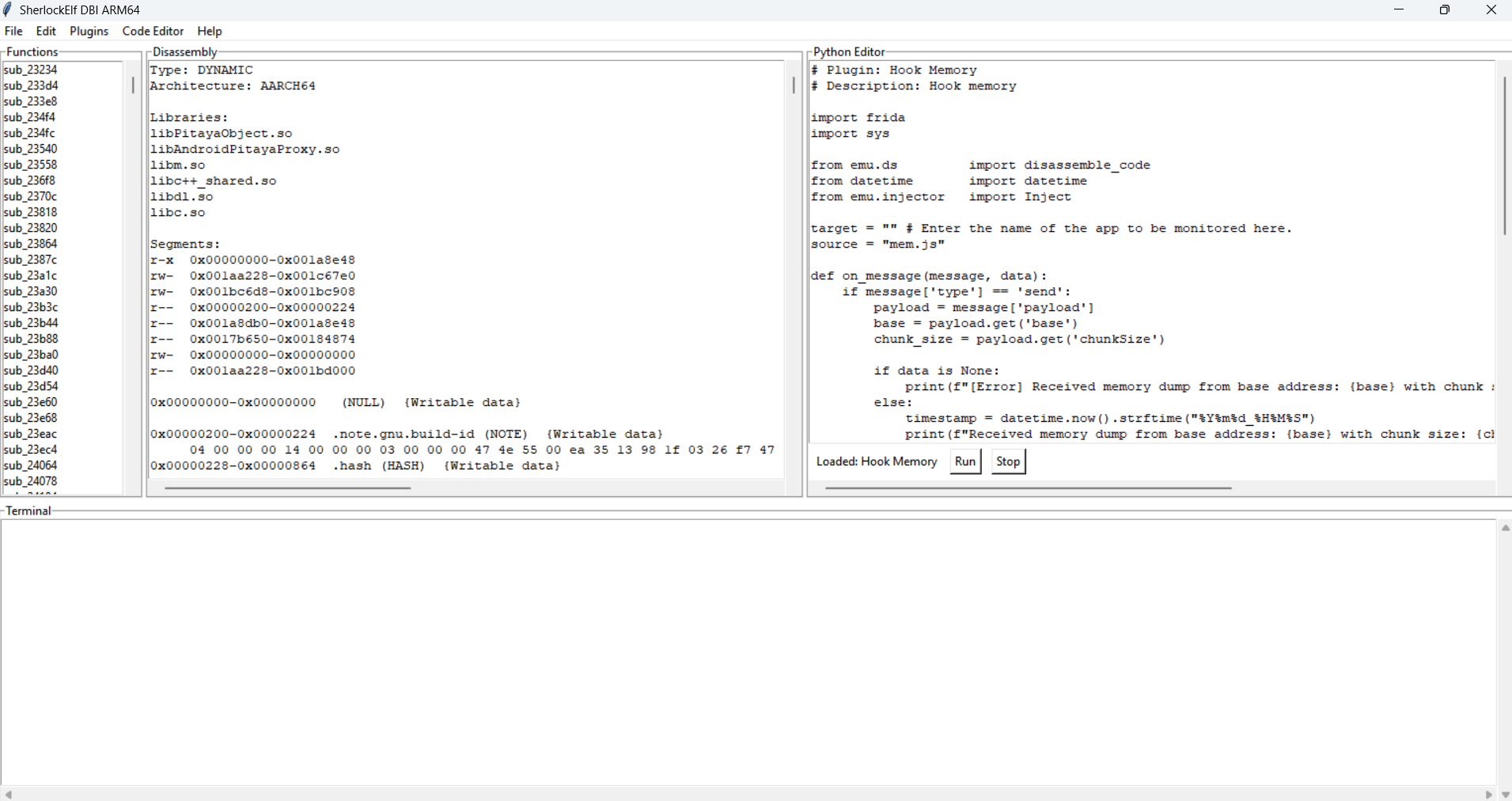

SherlockElf

16.5.9

Sherlockelf는 Android Elf Binaries의 정적 및 동적 분석과 iOS Macho-O Binaries (실험)의 동적 분석을 위해 설계된 강력한 도구입니다. 보안 연구원, 개발자 및 리버스 엔지니어가 Android 응용 프로그램 및 iOS 응용 프로그램에 사용되는 Mach-O (Mach-O (Mach Object) 이진에 사용되는 ELF (실행 가능 및 링크 가능한 형식) 바이너리에 대한 통찰력을 얻도록 도와줍니다.

에뮬레이터 :

동적 바이너리 계측기 :

Sherlockelf를 시작하려면 다음 단계를 따르십시오.

저장소 복제 :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElf종속성 설치 :

pip install -r requirements.txt설정 환경 :

Sherlockelf를 사용하는 것은 간단합니다. 아래는 몇 가지 일반적인 명령과 그 설명입니다.

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()우리는 지역 사회의 기여를 환영합니다! Sherlockelf에 기여하려면 다음을 수행하십시오.

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf는 MIT 라이센스에 따라 라이센스가 부여됩니다. 자세한 내용은 라이센스 파일을 참조하십시오.

질문이나 피드백이 있으시면 [email protected]으로 이메일을 통해 연락하십시오.

이 프로젝트는 단지 개인 교육을위한 것입니다. 개인 중고에 대해 수정할 수 있습니다. 그러나이 프로젝트의 수정으로 인한 문제에 대해서는 아무런 관련이 없습니다. 프로젝트에 설명 된 모든 프로세스는 예제로만 사용됩니다.

이 코드의 사용은 해당 법률을 준수해야합니다.