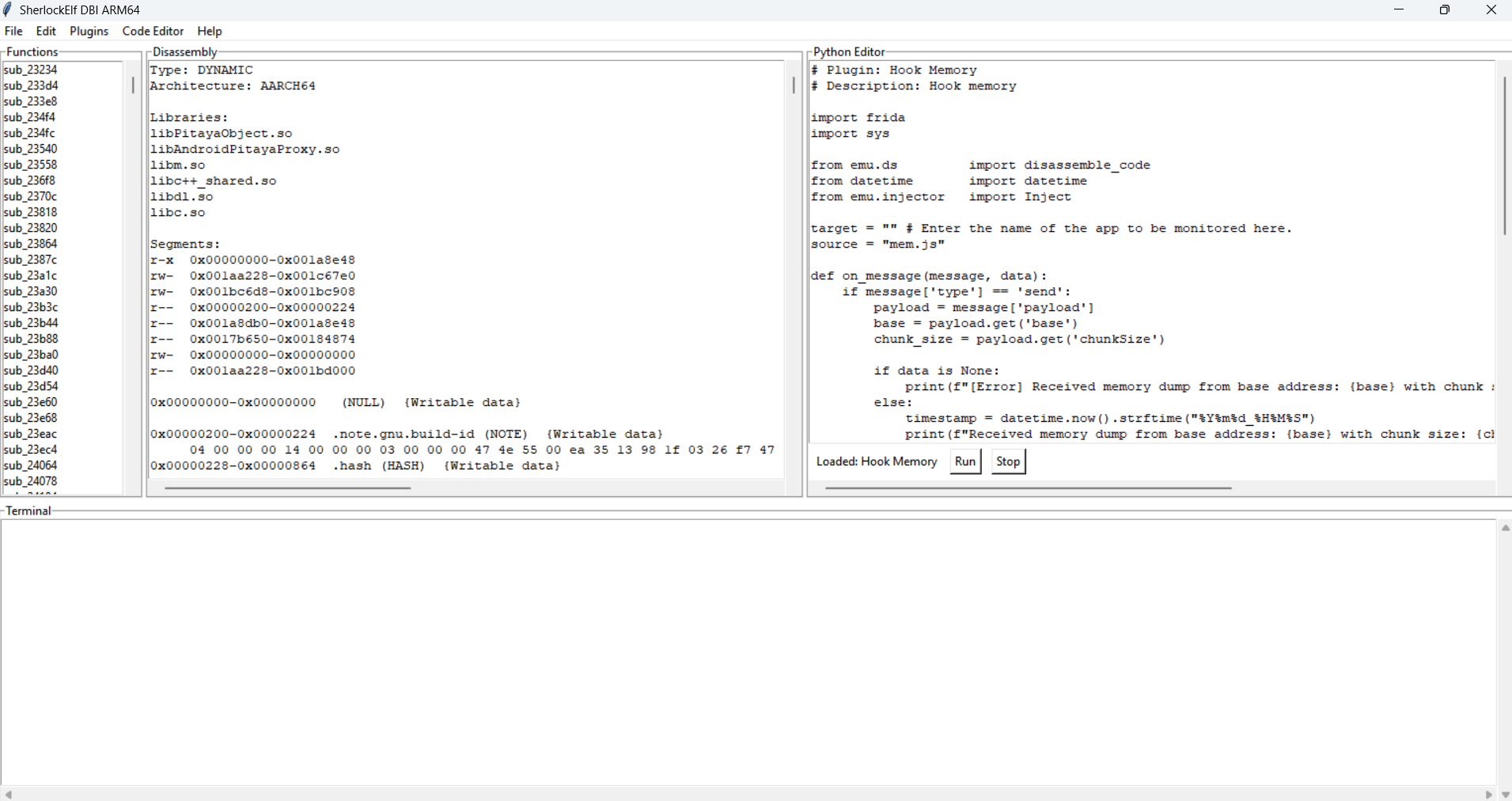

Sherlockelf هي أداة قوية مصممة لتحليل ثابت وديناميكي لثنائيات elf Android والتحليل الديناميكي لثنائيات iOS Macho-O (التجريبية). إنه يساعد الباحثين الأمنيين والمطورين والمهندسين العكسيين على الحصول على رؤى في ثنائيات ELF (تنسيق وقابل للربط) المستخدمة في تطبيقات Android وثنائيات Mach-O (Mach) المستخدمة في تطبيقات iOS.

منافس:

الأداة الثنائية الديناميكية:

للبدء مع Sherlockelf ، اتبع هذه الخطوات:

استنساخ المستودع :

git clone https://github.com/iamtorsten/SherlockElf.git

cd SherlockElfتثبيت التبعيات :

pip install -r requirements.txtبيئة الإعداد :

باستخدام Sherlockelf واضح ومباشر. فيما يلي بعض الأوامر الشائعة وأوصافها:

python emulator.py with open ( "hook/mem.js" ) as f :

script_code = f . read ()

sherlock = Inject ( target = target )

device , session = sherlock . attach ()

script = sherlock . source ( session , script_code )

script . on ( 'message' , on_message )

script . load ()نرحب بالمساهمات من المجتمع! إذا كنت ترغب في المساهمة في Sherlockelf ، فيرجى اتباع هذه الخطوات:

git clone https://github.com/iamtorsten/SherlockElf.gitgit checkout -b feature-branchgit commit -am ' Add new feature 'git push origin feature-branchSherlockelf مرخصة بموجب ترخيص معهد ماساتشوستس للتكنولوجيا. انظر ملف الترخيص لمزيد من المعلومات.

للحصول على أي أسئلة أو ملاحظات ، يرجى التواصل عبر البريد الإلكتروني على [email protected].

هذا المشروع هو فقط التعليمية الشخصية فقط. يمكنك تعديله للاستخدام الشخصي الخاص بك. لكنني لا أتحمل أي رنين عن القضايا الناجمة عن أي تعديل لهذا المشروع. جميع العمليات الموضحة في المشروع تعمل فقط كأمثلة.

يجب أن يتوافق استخدام هذا الرمز للقوانين المعمول بها.