Instalación de navegación segura que detecta ransomware en el paso de ejecución de pre-cifrado sin imponer ningún peligro a la instancia de alojamiento.

Consulte la guía visual en la parte inferior de la página.

Solo en 2020, el "negocio" de ransomware trajo $ 20 mil millones a los ciberdelincuentes. Esta terrible cifra está aumentando gradualmente cada año y las soluciones existentes no pueden combatir esta amenaza. Según la revista CyberCrime, esta cifra, suponiendo la tendencia actual, puede aumentar y superar los $ 265 mil millones para 2031. (Https://cybersecurityventures.com/global-ransomware-damage-costs-pedicto-to-250-billion-usd-by-2031/)

¿Cuál es la razón detrás del éxito de Ransomware? Hoy en día, el software antivirus no difiere mucho de sus primeros prototipos. Operan en base a una biblioteca de firmas (hash) de malware conocido que reúnen debido a la investigación, los honeypots o más y más gracias a la herramienta en línea Virustotal. Pero, ¿qué pasa si el malware o, particularmente, la muestra de ransomware no es conocida por un antivirus determinado? - Entonces el antivirus no evitará que el programa malicioso dañe la computadora, porque su firma no existe en la biblioteca.

En lugar de confiar en la firma de cada muestras, proponemos el uso de llamadas de API del sistema de Windows y otra información del sistema para detectar el comportamiento malicioso y proteger al usuario final de descargar y ejecutar malware/ransomware. Recopilación de datos

Antes de obtener datos para analizar y trabajar con las muestras de Goodware, Malware y Ransomware. Para encontrar lo último, hemos utilizado todas las opciones posibles, comenzando con Google y GitHub y hasta los sitios web de Hacking Darknet. En total, hemos reunido las muestras de X Goodware, X Malware y X Ransomware.

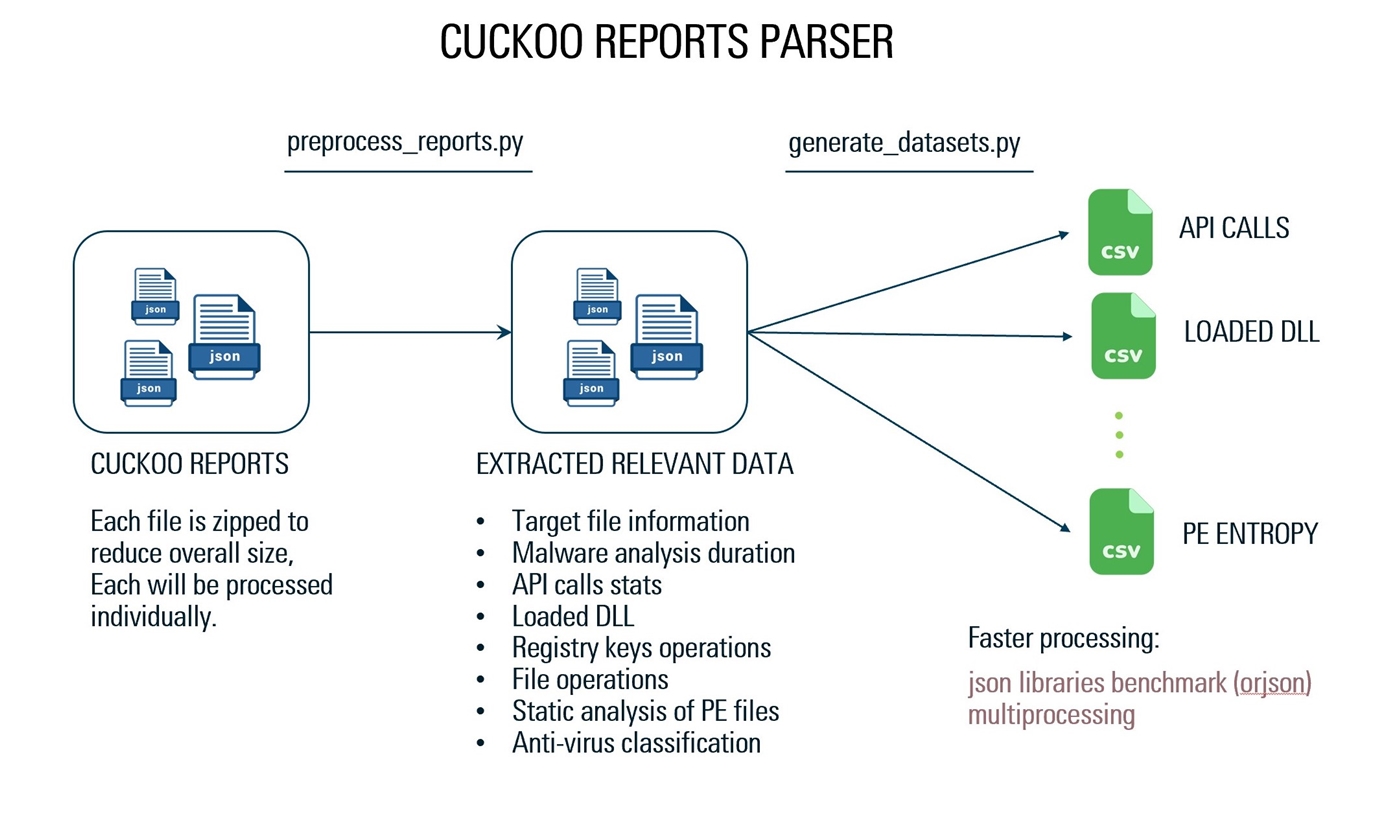

Finalmente, hemos producido un conjunto de datos de informes gracias a Cuckoo Sandbox (https://cuckoosandbox.org). Este software Sandbox proporciona información detallada y valiosa sobre procesos internos que se ejecutan en el sistema operativo durante la ejecución de archivos.

Los informes siguen la estructura del archivo JSON. Se puede describir de la siguiente manera: Estructura del archivo principal:

Después de un análisis profundo de los datos que adquirimos con Cuco, teniendo en cuenta que puede variar de un caso a otro, acordamos extraer valores específicos que describiremos más adelante en el artículo.

Hemos utilizado el analizador JSON personalizado para recuperar los datos necesarios de los informes. Es la implementación, utilizando la estructura del informe JSON, la biblioteca Orjson y el multiprocesamiento, extraer datos de 1000 informes JSON, totalizando 20 gigabytes en tamaño tomó solo 125 segundos. (Un archivo tenía un tamaño de 1.1 gigabyte y tardó 39 segundos en procesarse)

Los indicadores de compromiso (COI) son "piezas de datos forenses, como datos que se encuentran en las entradas o archivos de registro del sistema, que identifican actividades potencialmente maliciosas en un sistema o red". Indicadores de la seguridad de la información de ayuda y los profesionales de TI para detectar violaciones de datos, infecciones por malware u otra actividad de amenazas. Al monitorear los indicadores de compromiso, las organizaciones pueden detectar ataques y actuar rápidamente para evitar que ocurran violaciones o limitar los daños al detener los ataques en etapas anteriores.

API Calls System Call proporciona los servicios del sistema operativo a los programas de usuario a través de la interfaz del programa de aplicación (API). Proporciona una interfaz entre un proceso y un sistema operativo para permitir que los procesos a nivel de usuario soliciten servicios del sistema operativo. Las llamadas del sistema son los únicos puntos de entrada al sistema del núcleo.

DLL significa "Biblioteca de enlaces dinámicos". Un archivo dll (. Dll) contiene una biblioteca de funciones y otra información a la que puede acceder un programa de Windows. Cuando se lanza un programa, enlaza a lo necesario. Algunas DLL vienen con el sistema operativo Windows, mientras que otros se agregan cuando se instalan nuevos programas.

Operaciones de archivo Un archivo es un tipo de datos abstracto. Para definir un archivo correctamente, debemos considerar las operaciones que se pueden realizar en los archivos. Seis operaciones básicas de archivo. El sistema operativo puede proporcionar llamadas del sistema para crear, escribir, leer, reposicionar, eliminar y truncar archivos.

Registro Clave Operaciones Las claves de registro son objetos de contenedores similares a las carpetas. Los valores de registro son objetos no contadores similares a los archivos. Las teclas pueden contener valores y subkeys. Las claves se hacen referencia con una sintaxis similar a los nombres de rutas de Windows, utilizando barras de retroceso para indicar niveles de jerarquía.

PE Imports PE o ejecutable portátil es el formato de archivo ejecutable de Windows. Estudiar el formato de PE nos ayuda a comprender cómo funcionan Windows Internals, lo que a su vez nos hace mejores programadores. Es aún más importante para los ingenieros inversos que desean descubrir los intrincados detalles de los binarios a menudo ofuscados. Cada vez que ejecuta un archivo, el cargador de Windows primero cargaba el archivo PE desde el disco y lo asignaba a la memoria. El mapa de memoria del archivo PE se llama módulo. Es importante tener en cuenta que el cargador no solo puede copiar el contenido completo del disco a la memoria. En cambio, el cargador analiza los diversos valores en el encabezado para encontrar diferentes partes del PE en el archivo y luego asigna partes de él a la memoria. (http://ulsrl.org/pe-portable-executable/)

Prevalencia e impacto de los esquemas de embalaje de baja entropía en el ecosistema de malware Un apalancamiento de los adversarios de la técnica común es el empaque binarios. Empacar un ejecutable es similar a la aplicación de compresión o cifrado y puede inhibir la capacidad de algunas tecnologías para detectar el malware empaquetado. La alta entropía es tradicionalmente un signo revelador de la presencia de un empacador, pero muchos analistas de malware probablemente pueden haber encontrado empacadores de baja entropía más de una vez. Numerosas herramientas populares (por ejemplo, PEID, manalizan, lo detectan fácil), cursos relacionados con malware e incluso libros de referencia sobre el tema, afirman que el malware empacado a menudo muestra una alta entropía. Como consecuencia, muchos investigadores usan esta heurística en sus rutinas de análisis. También es bien sabido que las herramientas típicamente utilizadas para detectar a los empacadores se basan en la coincidencia de firmas y, a veces, pueden combinar otras heurísticas, pero nuevamente, los resultados no son completamente fieles, ya que muchas de las firmas que circulan son propensas a falsos positivos. Cisco Talos Intelligence Group - Inteligencia integral de amenazas: nuevo documento de investigación: prevalencia e impacto de los esquemas de embalaje de baja entropía en el ecosistema de malware

Además de los algoritmos de clasificación, ya que existe una grave escasez de muestras de ransomware disponibles en línea, tendremos que lidiar con la clasificación desequilibrada utilizando técnicas como SMote (técnica de sobremuestreo de minorías sintéticas), así como enjuague y aumentos de técnicas para datos desequilibrados.

También tenemos la intención de intentar agrupar algoritmos para verificar si podemos identificar grupos de tipos de malware, que no sean ransomware, como: gusanos, troyanos, spyware, ratas, robos, banqueros, etc.

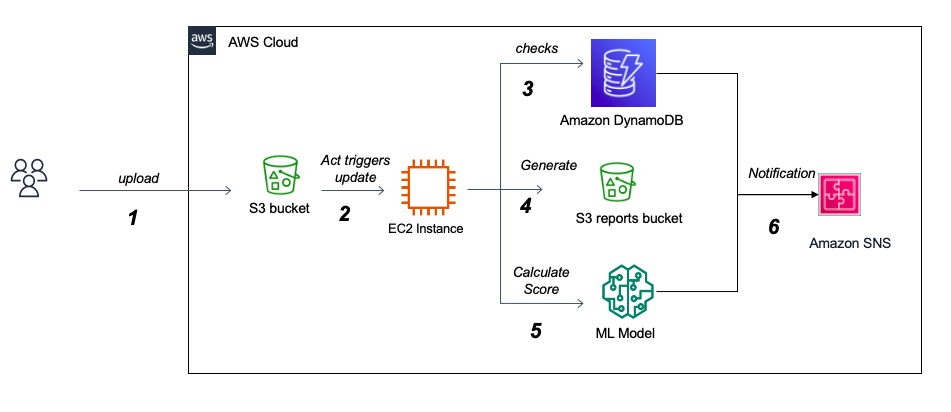

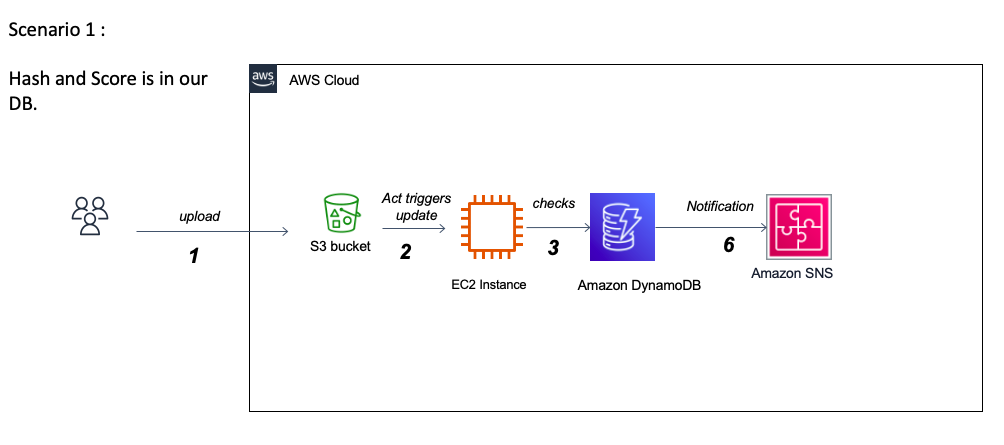

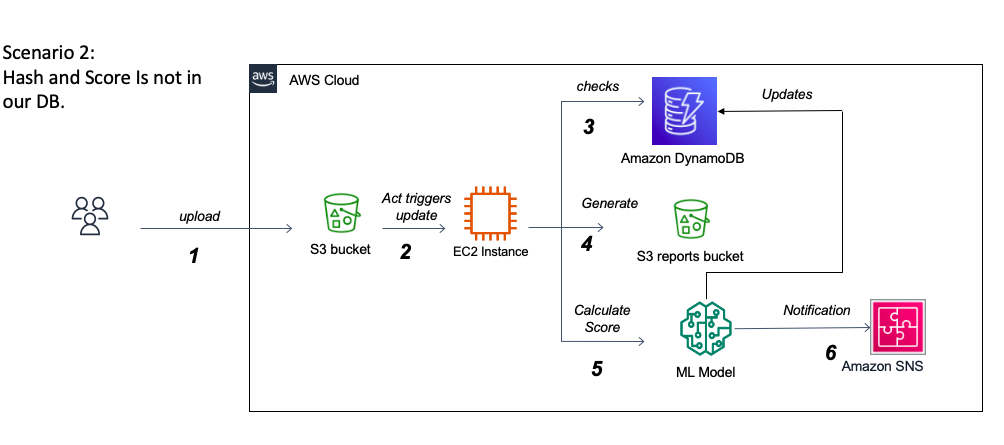

Hemos utilizado AWS para nuestra arquitectura, ya que tiene muchos beneficios en comparación con uno clásico orientado al servidor, incluida la facilidad de escalabilidad, la potencia computacional en demanda, variedad de herramientas incorporadas. Los componentes principales son:

Uno de los grandes desafíos en este proyecto es lidiar con los informes JSON de Cuckoo Analysis. Por un lado, su tamaño puede alcanzar hasta 500-700 megabytes, lo que requiere que descubramos una forma de memoria eficiente y rápida de cargarlos y procesarlos. Por otro lado, comprender la extensa estructura anidada de los informes e interpretar el significado de cada sección plantea un pozo de desafíos y puede requerir la ayuda de un experto en sistemas operativos. De hecho, Cuckoo proporciona informes muy detallados que describen el comportamiento del archivo cuando se ejecuta dentro de un entorno aislado realista, y debido a esta naturaleza detallada y a la estructura adaptativa de los informes a cada uno presentado para el análisis, el cuco no tiene suficiente documentación de los informes en su sitio web oficial. Dado que los datos son principalmente categóricos con más de 1000 características posibles que reflejan el comportamiento del archivo en un entorno de Windows, el desafío sería identificar con éxito las características importantes que pueden diferenciar entre ransomware y bechen. Esto requiere la importancia de las características de estudio de USTO correctamente e implementan diferentes algoritmos de selección de variables. También lidiaremos con el problema potencial de la multicolinealidad de las variables y exploraremos varios métodos de reducción de dimensionalidad. Una pregunta importante en esta eventualidad sería la relevancia de la eliminación de características cuando las variables categóricas pertenecen a una categoría más grande. Otro desafío para tratar con variables categóricas de múltiples clases es cuando el conjunto de datos de capacitación no proporciona una lista exhaustiva de todas las clases posibles. Cuando se implementa, el modelo probablemente se enfrentaría a clases invisibles. Por ejemplo, hay más de 1000 llamadas de API de Windows posibles y el conjunto de datos recopilado hasta ahora solo contiene aproximadamente 250 de ellas. Tratar con este problema requerirá que exploremos múltiples estrategias para manejar clases invisibles para lograr el mejor rendimiento. Una opción adicional sería la reentrenamiento de modelos en producción con nuevos datos a través de técnicas de aprendizaje incremental.

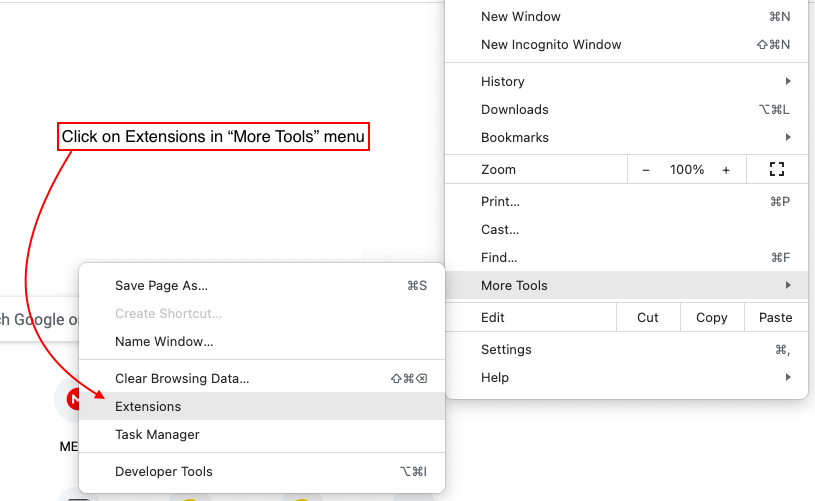

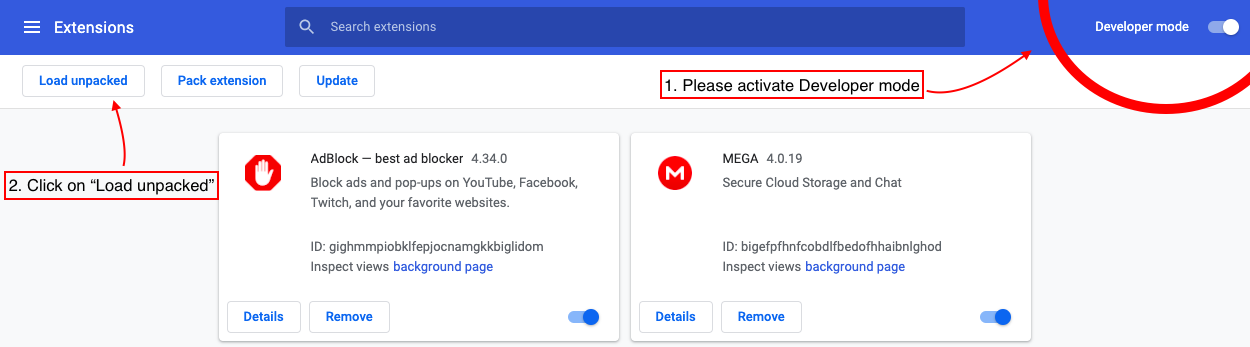

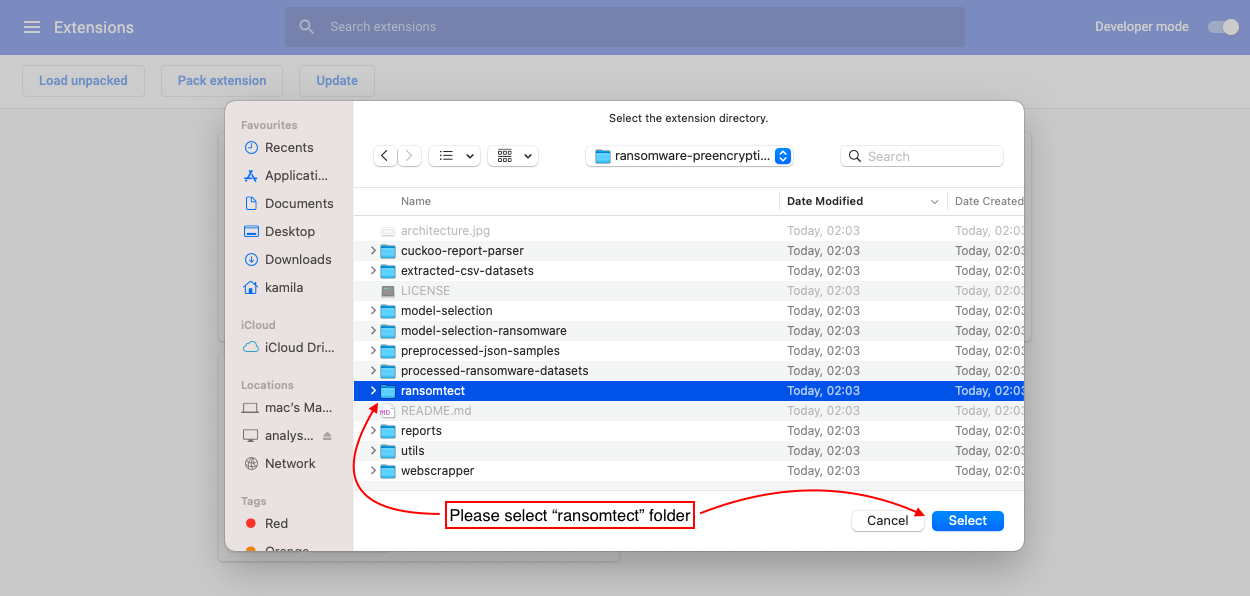

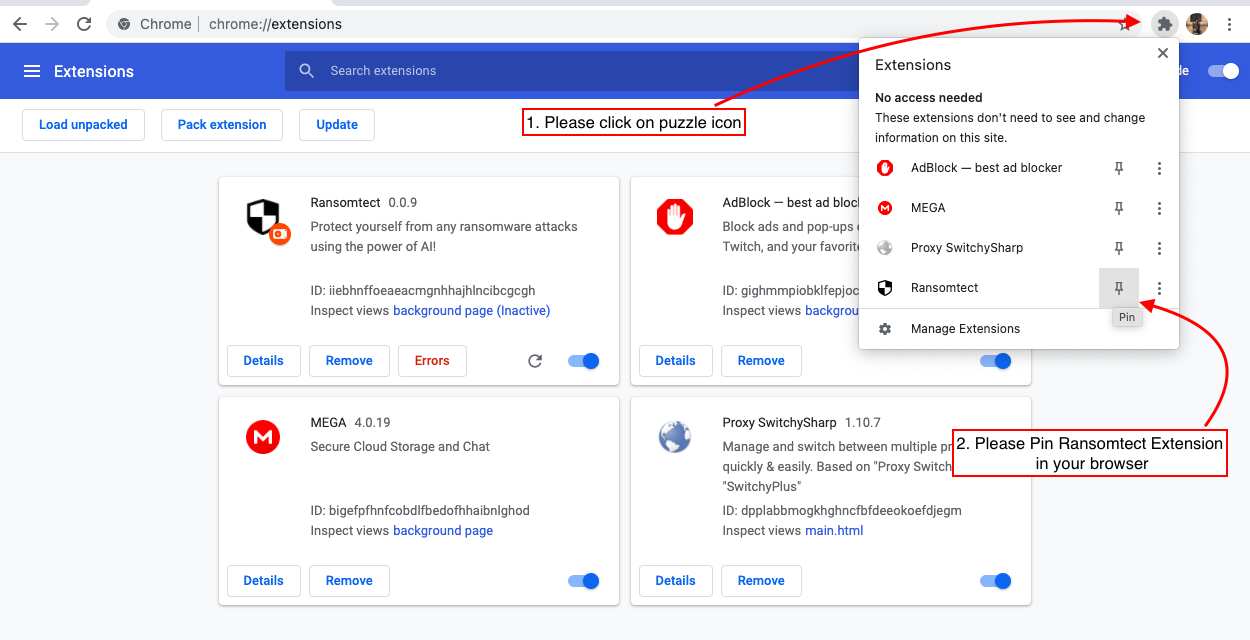

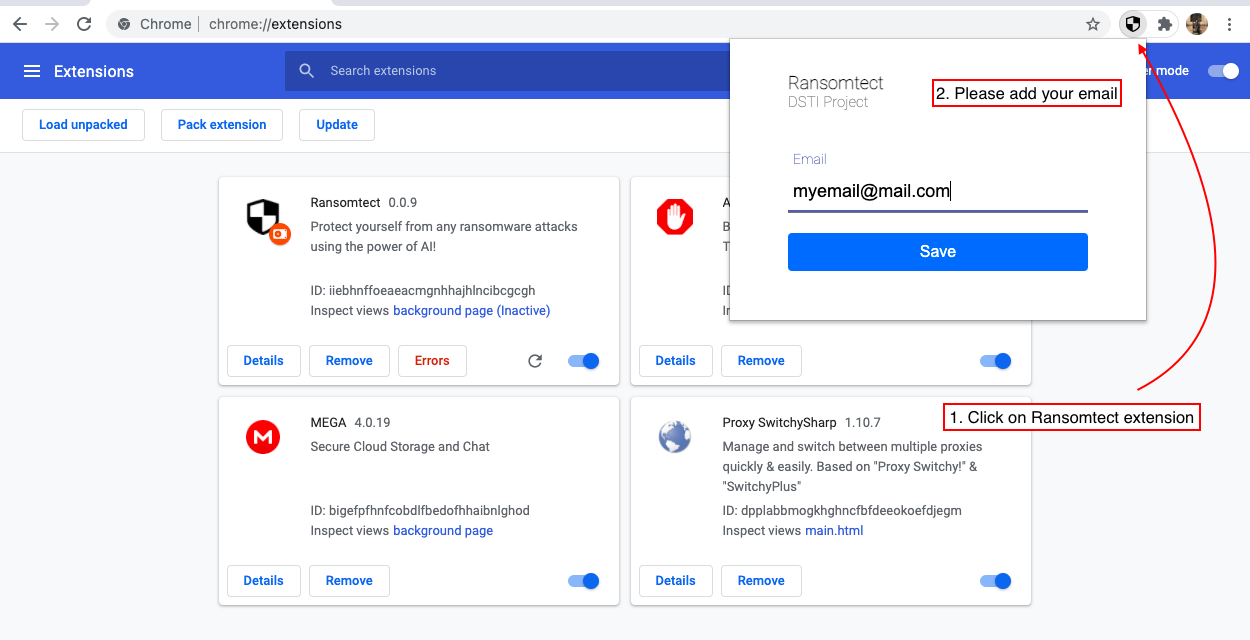

Descargue nuestro código de GitHub y siga las instrucciones a continuación

6.

6.

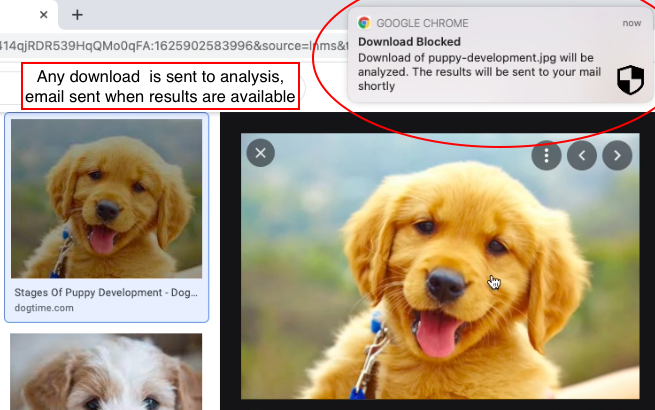

¡Estás listo para ir! ¡Disfruta de tu navegación segura!

Tenga en cuenta que recibirá correos electrónicos en este formato: