Fasilitas penjelajahan yang aman yang mendeteksi ransomware dalam langkah eksekusi pra-enkripsi tanpa memaksakan bahaya apa pun pada instance host.

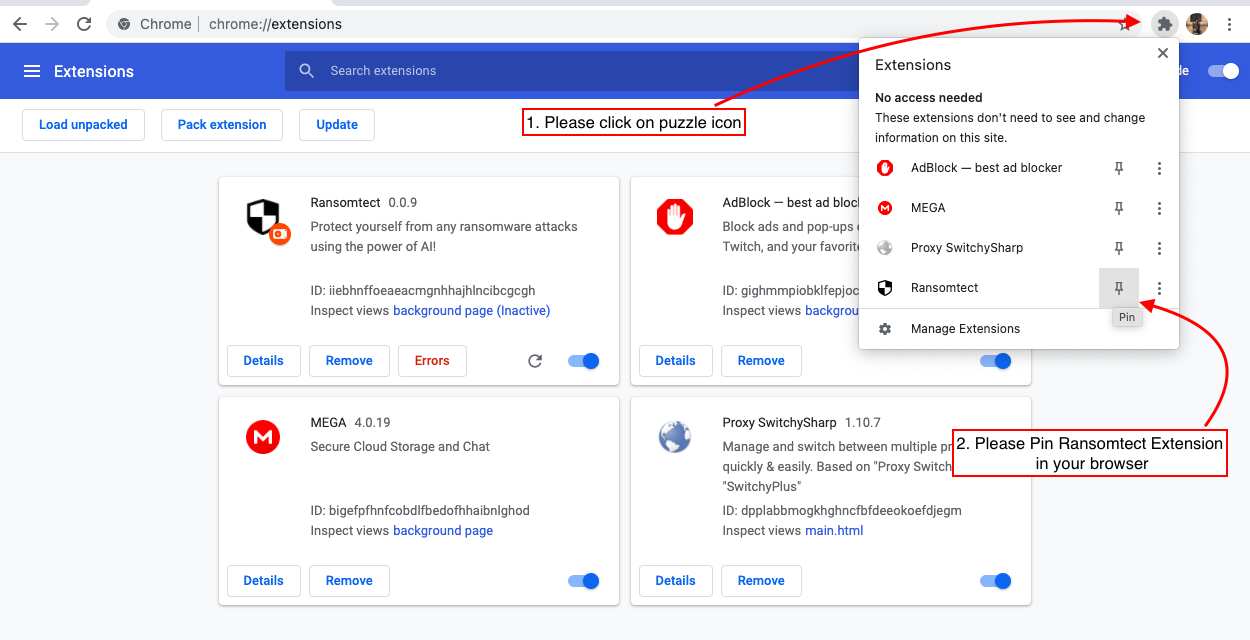

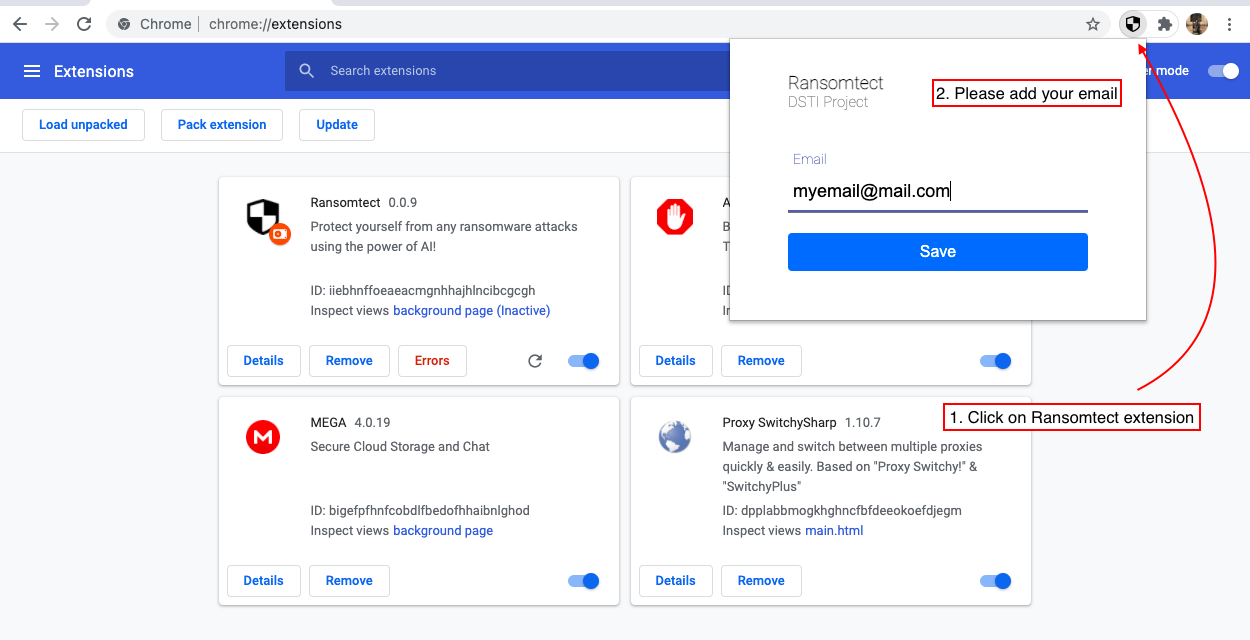

Silakan merujuk ke panduan visual di bagian bawah halaman.

Hanya pada tahun 2020, "bisnis" ransomware membawa $ 20 miliar untuk penjahat cyber. Sosok mengerikan ini meningkat secara bertahap setiap tahun dan solusi yang ada tidak dapat memerangi ancaman ini. Menurut majalah Cybercrime, angka ini, dengan asumsi tren saat ini, dapat naik dan melebihi $ 265 miliar pada tahun 2031. (https://cybersecurityventures.com/global-ransomware-damage-costs-predicted-to-reach-250-biliar-usd-by-2031/)

Apa alasan di balik kesuksesan Ransomware? Saat ini perangkat lunak antivirus tidak jauh berbeda dari prototipe pertama mereka. Mereka beroperasi berdasarkan perpustakaan tanda tangan (hash) dari malware yang diketahui yang mereka kumpulkan karena penelitian, honeypots atau lebih banyak berkat alat online Virustotal. Tetapi bagaimana jika malware atau, khususnya, sampel ransomware tidak diketahui antivirus yang diberikan? - Maka antivirus tidak akan menghentikan program jahat dari merusak komputer, karena tanda tangannya tidak ada di perpustakaan.

Alih -alih mengandalkan tanda tangan setiap sampel, kami mengusulkan menggunakan panggilan API sistem Windows dan informasi sistem lainnya untuk mendeteksi perilaku berbahaya dan melindungi pengguna akhir dari mengunduh dan menjalankan malware/ransomware. Pengumpulan data

Sebelum mendapatkan data untuk menganalisis dan bekerja dengan kami harus menemukan sampel Goodware, Malware dan Ransomware. Untuk menemukan yang terakhir, kami telah menggunakan semua opsi yang mungkin, dimulai dengan Google dan GitHub dan hingga situs web peretasan Darknet. Secara total, kami telah mengumpulkan sampel X Goodware, X Malware dan X Ransomware.

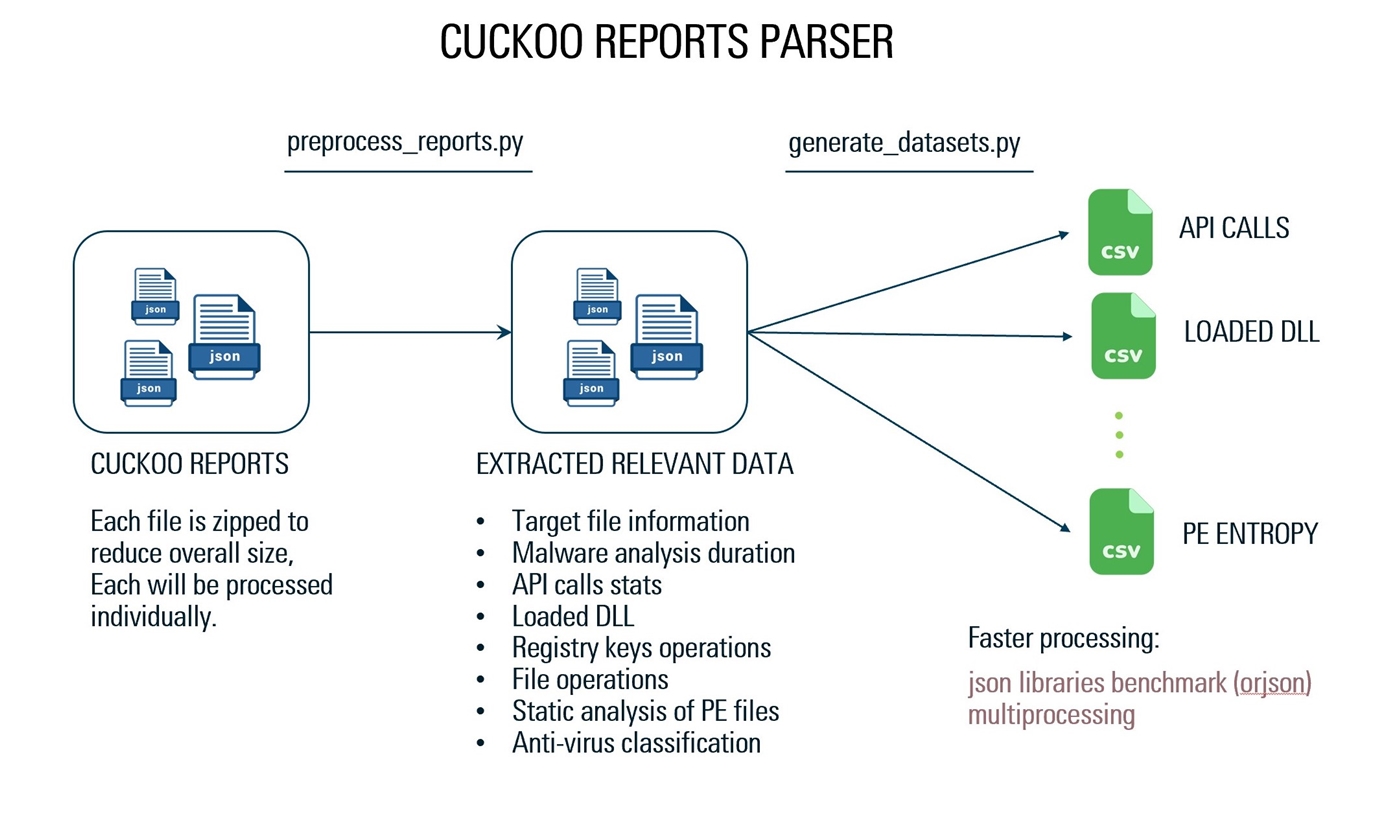

Akhirnya, kami telah memproduksi Dataset Laporan berkat Cuckoo Sandbox (https://cuckoosandbox.org). Perangkat lunak Sandbox ini memberikan wawasan yang terperinci dan berharga tentang proses internal yang berjalan di OS selama eksekusi file.

Laporan Ikuti struktur file JSON. Ini dapat digambarkan sebagai berikut: Struktur file utama:

Setelah analisis data yang mendalam yang kami peroleh dengan Cuckoo, dengan mempertimbangkan bahwa itu dapat bervariasi dari satu kasus ke kasus lainnya, kami sepakat untuk mengekstraksi nilai -nilai spesifik yang akan kami jelaskan nanti dalam artikel.

Kami telah menggunakan parser JSON khusus untuk mengambil data yang diperlukan dari laporan. Implementasi, menggunakan laporan struktur JSON, perpustakaan Orjson dan multiprosesing, mengekstraksi data dari 1000 laporan JSON, dengan total 20 gigabyte hanya membutuhkan waktu 125 detik. (Satu file berukuran 1,1 gigabyte dan membutuhkan waktu 39 detik untuk diproses)

Indikator kompromi (IOC) adalah "potongan data forensik, seperti data yang ditemukan dalam entri atau file log sistem, yang mengidentifikasi aktivitas yang berpotensi berbahaya pada sistem atau jaringan." Indikator Kompromi Bantuan Keamanan Informasi dan profesional TI dalam mendeteksi pelanggaran data, infeksi malware, atau aktivitas ancaman lainnya. Dengan memantau indikator kompromi, organisasi dapat mendeteksi serangan dan bertindak cepat untuk mencegah pelanggaran terjadi atau membatasi kerusakan dengan menghentikan serangan pada tahap sebelumnya.

Panggilan Sistem Panggilan API Menyediakan layanan sistem operasi ke program pengguna melalui Aplikasi Program Interface (API). Ini menyediakan antarmuka antara suatu proses dan sistem operasi untuk memungkinkan proses tingkat pengguna untuk meminta layanan sistem operasi. Panggilan sistem adalah satu -satunya titik masuk ke dalam sistem kernel.

DLL adalah singkatan dari "Dynamic Link Library." File DLL (. DLL) berisi pustaka fungsi dan informasi lain yang dapat diakses oleh program Windows. Saat program diluncurkan, tautan ke yang diperlukan. Beberapa DLL dilengkapi dengan sistem operasi Windows sementara yang lain ditambahkan ketika program baru diinstal.

Operasi File File adalah tipe data abstrak. Untuk mendefinisikan file dengan benar, kita perlu mempertimbangkan operasi yang dapat dilakukan pada file. Enam operasi file dasar. OS dapat memberikan panggilan sistem untuk membuat, menulis, membaca, memposisikan ulang, menghapus, dan memotong file.

Registry Key Operations Keys Registry adalah objek kontainer yang mirip dengan folder. Nilai registri adalah objek non-kontainer yang mirip dengan file. Kunci dapat berisi nilai dan subkey. Kunci dirujuk dengan sintaksis yang mirip dengan nama jalur Windows, menggunakan backslash untuk menunjukkan tingkat hierarki.

PE Impor PE atau Portable Executable adalah format file Windows yang dapat dieksekusi. Mempelajari format PE membantu kita memahami bagaimana fungsi internal Windows yang pada gilirannya membuat kita menjadi programmer yang lebih baik. Bahkan lebih penting bagi insinyur terbalik yang ingin mencari tahu rincian rumit dari biner yang sering dikaburkan. Setiap kali Anda menjalankan file, windows loader pertama -tama akan memuat file PE dari disk dan memetakannya ke dalam memori. Peta memori file PE disebut modul. Penting untuk dicatat bahwa loader mungkin tidak hanya menyalin seluruh konten dari disk ke memori. Sebaliknya, Loader melihat berbagai nilai di header untuk menemukan bagian PE yang berbeda dalam file dan kemudian memetakan bagian -bagiannya ke memori. (http://ulsrl.org/pe-portable-executable/)

Prevalensi dan dampak skema pengemasan entropi rendah di ekosistem malware, salah satu leverage leverage yang umum adalah pengemasan biner. Pengemasan yang dapat dieksekusi mirip dengan menerapkan kompresi atau enkripsi dan dapat menghambat kemampuan beberapa teknologi untuk mendeteksi malware yang dikemas. Entropi yang tinggi secara tradisional merupakan tanda-tanda tentang keberadaan pengepak, tetapi banyak analis malware mungkin telah menemukan pengemas entropi rendah lebih dari sekali. Banyak alat populer (misalnya, PEID, manalize, mendeteksinya dengan mudah), kursus yang berhubungan dengan malware, dan bahkan buku referensi tentang topik tersebut, menegaskan bahwa malware yang dikemas sering menunjukkan entropi tinggi. Sebagai akibatnya, banyak peneliti menggunakan heuristik ini dalam rutinitas analisis mereka. Juga diketahui bahwa alat yang biasanya digunakan untuk mendeteksi pengemasan didasarkan pada pencocokan tanda tangan dan kadang -kadang dapat menggabungkan heuristik lain, tetapi sekali lagi, hasilnya tidak sepenuhnya setia, karena banyak tanda tangan yang beredar rentan terhadap positif palsu. Cisco Talos Intelligence Group - Intelijen Ancaman Komprehensif: Makalah Penelitian Baru: Prevalensi dan Dampak Skema Pengemasan Entropi Rendah di Ekosistem Malware

Di atas algoritma klasifikasi, karena ada kekurangan parah dari sampel ransomware yang tersedia secara online, kita harus berurusan dengan klasifikasi yang tidak seimbang menggunakan teknik seperti Smote (teknik oversampling minoritas sintetis) serta teknik mengantongi dan meningkatkan untuk data yang tidak seimbang.

Kami juga bermaksud mencoba algoritma pengelompokan untuk memeriksa apakah kami dapat mengidentifikasi kelompok jenis malware, selain ransomware, seperti: cacing, trojan, spyware, tikus, pencuri, bankir dll.

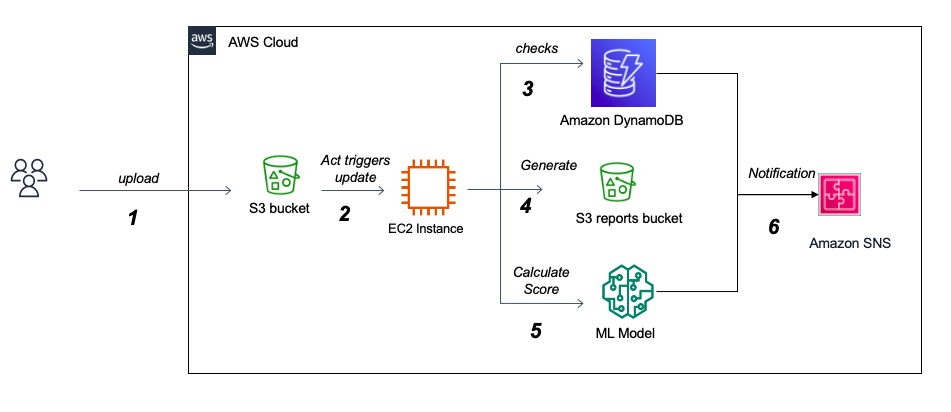

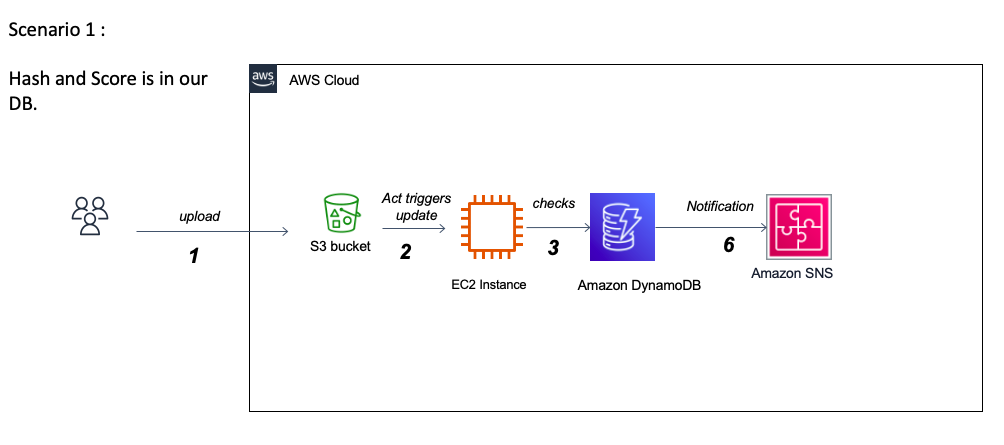

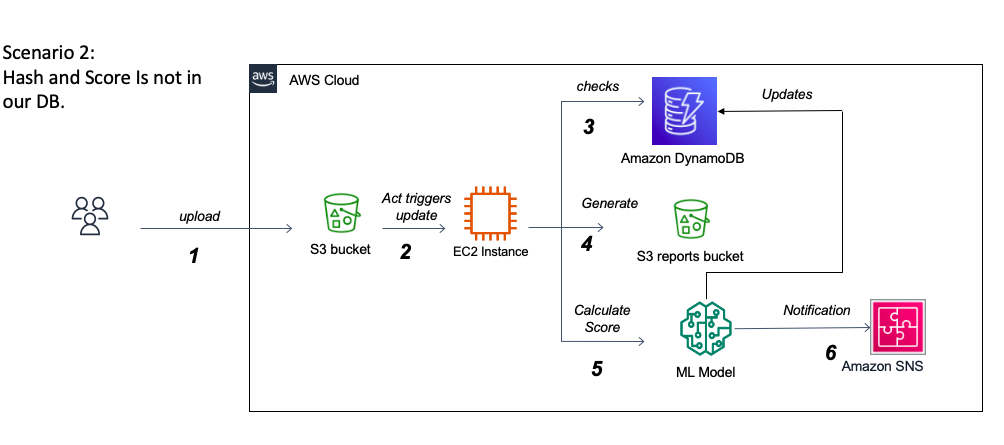

Kami telah menggunakan AWS untuk arsitektur kami karena memiliki banyak manfaat dibandingkan dengan yang berorientasi server klasik, termasuk kemudahan skalabilitas, daya komputasi yang diminati, berbagai alat bawaan. Komponen utamanya adalah:

Salah satu tantangan besar dalam proyek ini adalah menangani laporan Cuckoo Analysis JSON. Di satu sisi, ukurannya dapat mencapai hingga 500-700 megabyte, yang mengharuskan kita untuk mengetahui cara memori yang efisien dan cepat untuk memuat dan memprosesnya. Di sisi lain, memahami struktur yang luas dari laporan dan menafsirkan makna masing -masing bagian menimbulkan tantangan dengan baik dan mungkin memerlukan bantuan ahli sistem operasi. Faktanya, Cuckoo memberikan laporan yang sangat terperinci yang menguraikan perilaku file ketika dieksekusi di dalam lingkungan yang terisolasi yang realistis, dan karena sifat terperinci ini dan struktur adaptif laporan ke masing -masing file yang diserahkan untuk analisis, Cuckoo tidak memiliki cukup dokumentasi dari konten laporan di situs web resmi mereka. Karena data terutama kategoris dengan lebih dari 1000 fitur yang mungkin yang mencerminkan perilaku file di lingkungan Windows, tantangannya adalah untuk berhasil mengidentifikasi fitur -fitur penting yang dapat membedakan antara ransomware dan goodware. Ini membutuhkan USTO dengan benar -benar mempelajari fitur 'pentingnya dan mengimplementasikan berbagai algoritma pemilihan variabel. Kami juga akan menangani potensi masalah multikolinieritas variabel dan mengeksplorasi berbagai metode reduksi dimensi. Pertanyaan penting dalam kemungkinan ini adalah relevansi eliminasi fitur ketika variabel kategori termasuk dalam kategori yang lebih besar. Tantangan lain dalam menangani variabel kategori multi-kelas adalah ketika dataset pelatihan tidak memberikan daftar lengkap dari semua kelas yang memungkinkan. Saat digunakan, model kemungkinan besar akan dihadapkan dengan kelas yang tidak terlihat. Misalnya, ada lebih dari 1000 kemungkinan panggilan API Windows dan dataset yang dikumpulkan sejauh ini hanya berisi sekitar 250 di antaranya. Berurusan dengan masalah ini akan mengharuskan kita untuk mengeksplorasi beberapa strategi untuk menangani kelas yang tidak terlihat untuk mencapai kinerja terbaik. Opsi tambahan akan menjadi model pelatihan ulang dalam produksi dengan data baru melalui teknik pembelajaran tambahan.

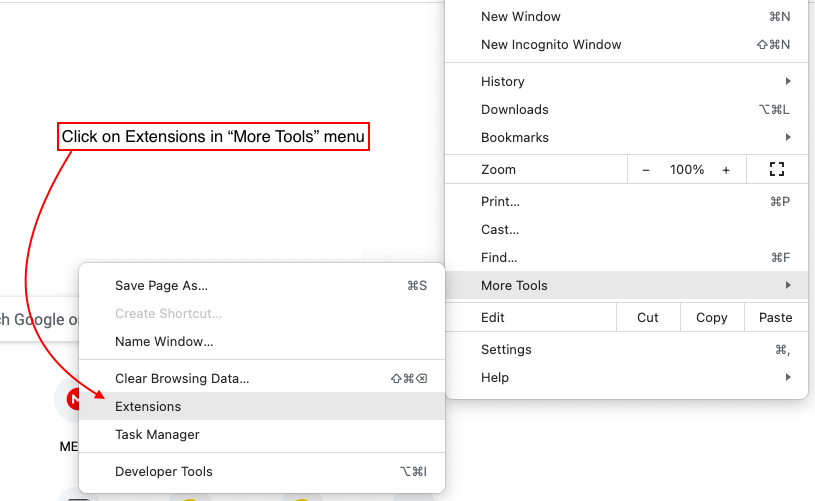

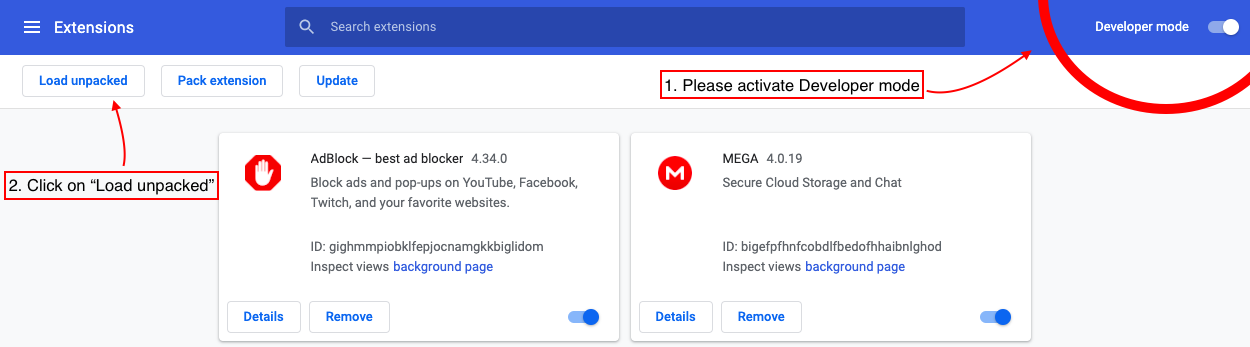

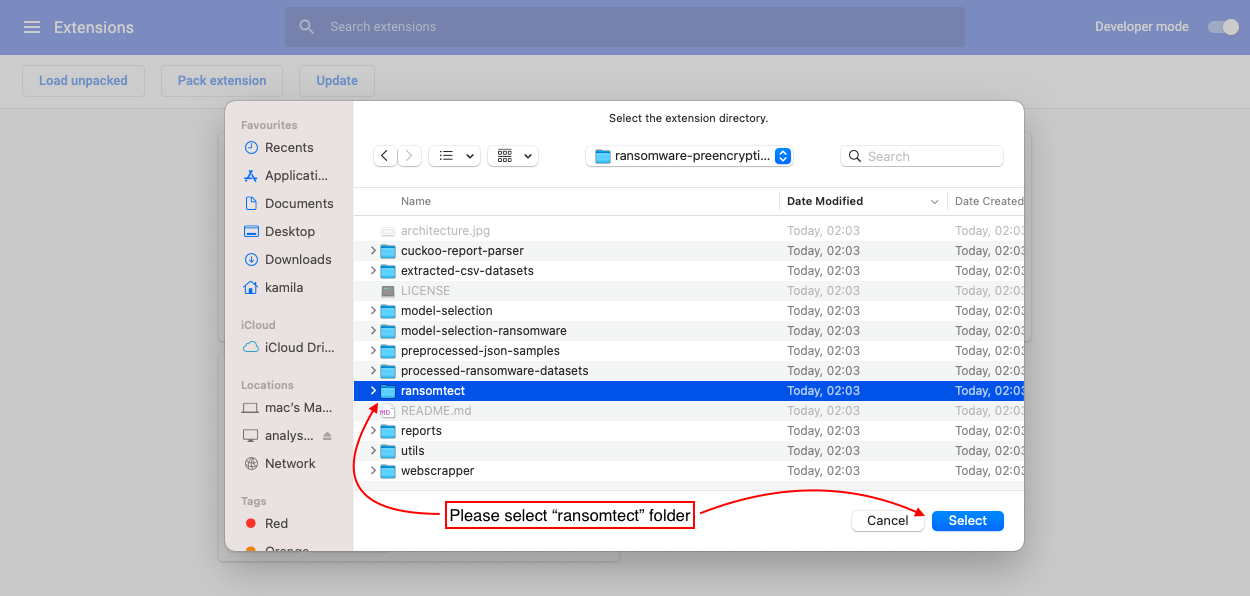

Silakan unduh kode kami dari GitHub dan ikuti instruksi di bawah ini

6.

6.

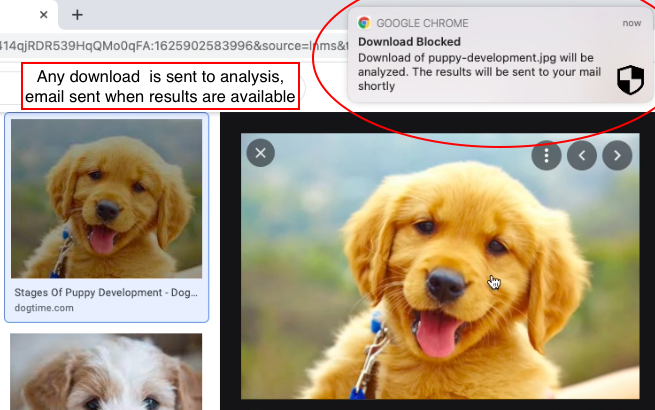

Anda baik untuk pergi! Nikmati penjelajahan yang aman Anda!

Perhatikan bahwa Anda akan menerima email dalam format ini: