สิ่งอำนวยความสะดวกในการเรียกดูที่ปลอดภัยซึ่งตรวจพบ ransomware ในขั้นตอนการดำเนินการก่อนการเข้ารหัสโดยไม่ต้องมีอันตรายใด ๆ กับอินสแตนซ์โฮสต์

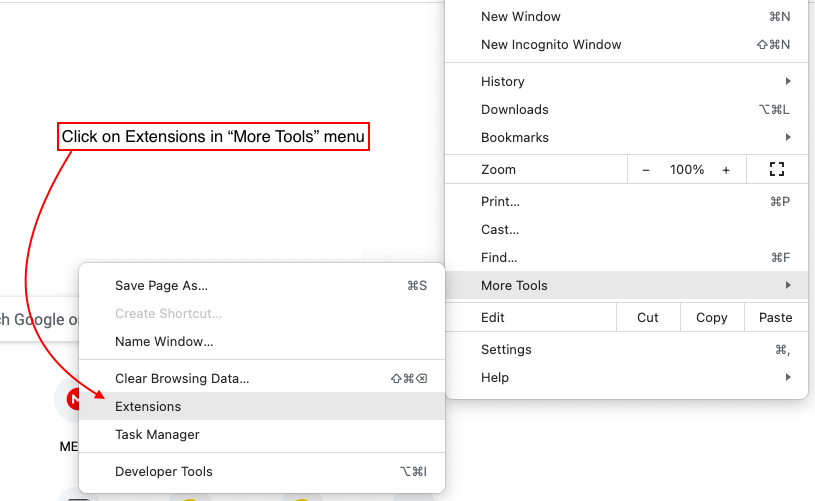

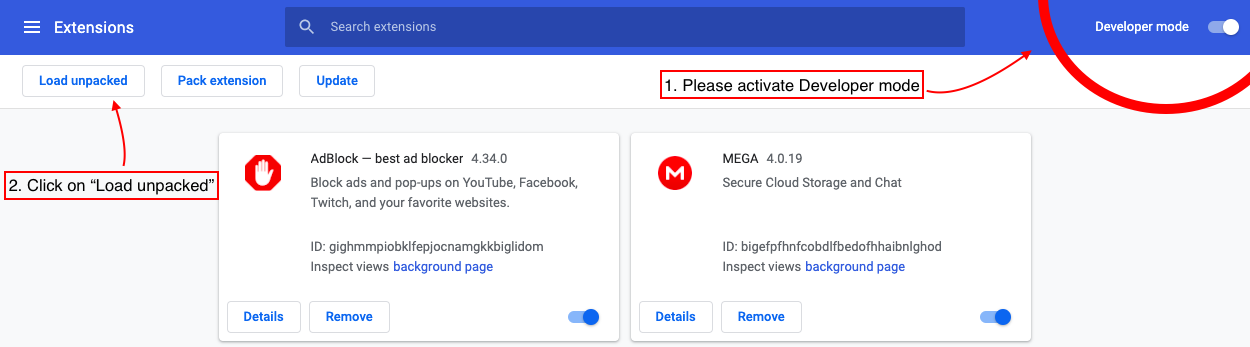

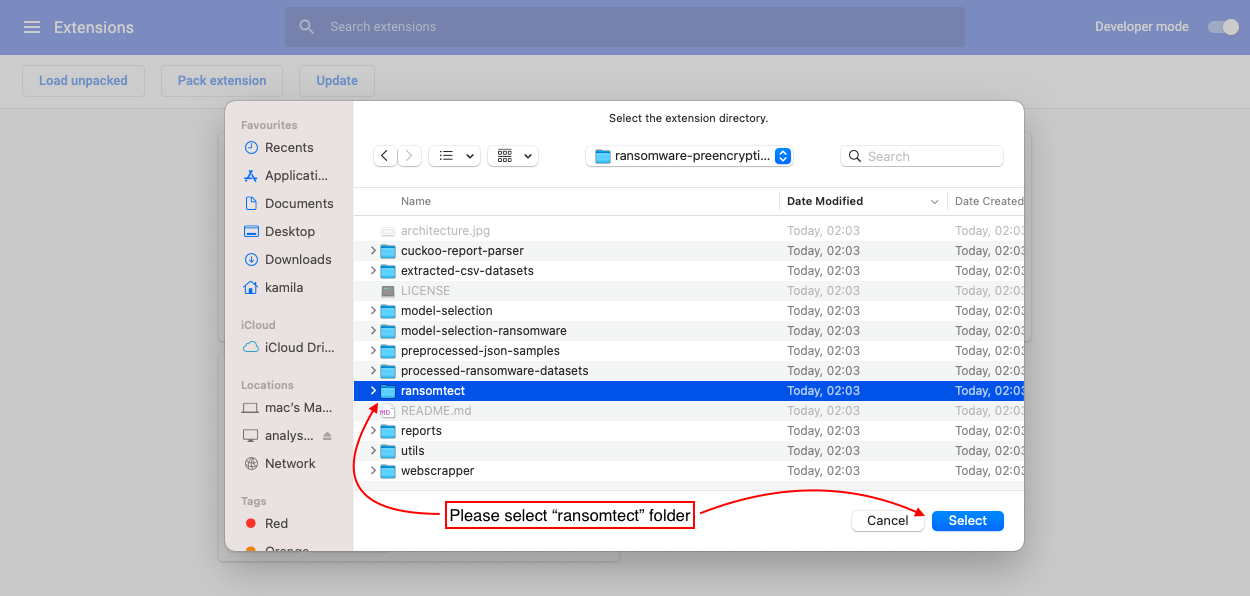

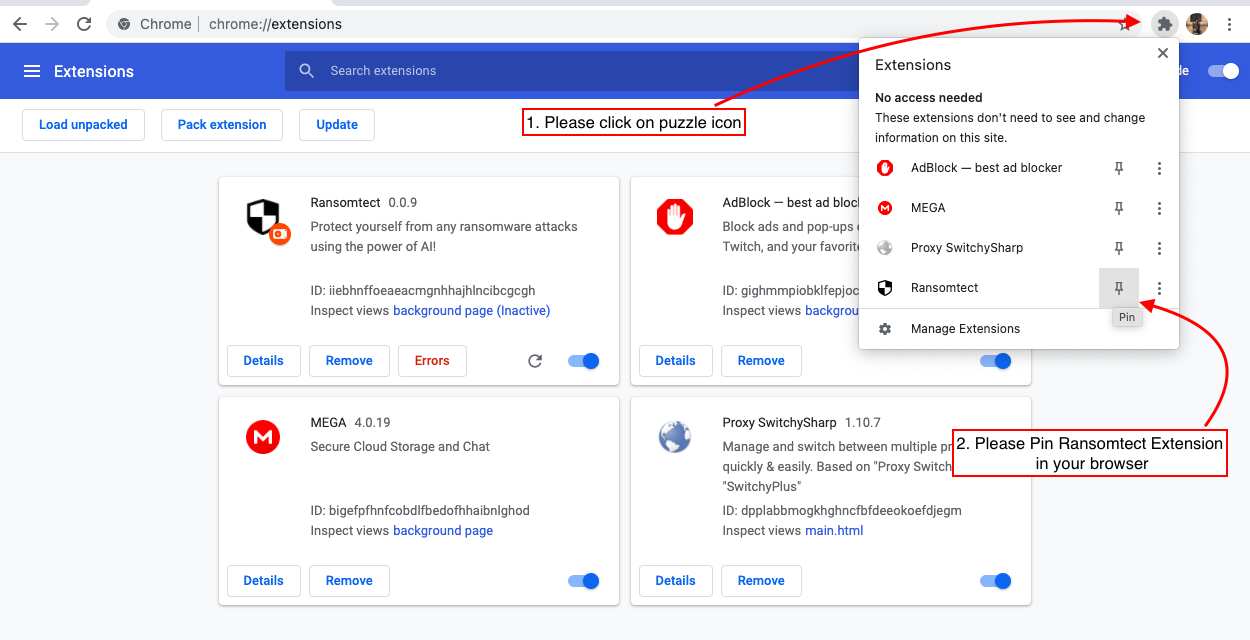

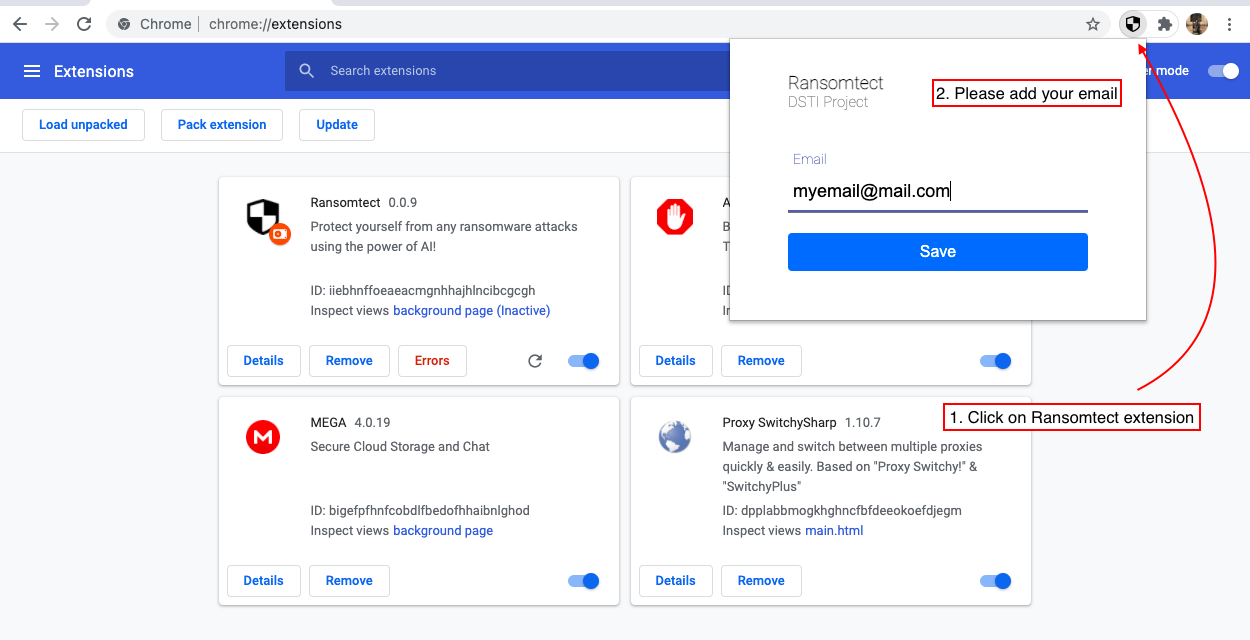

โปรดดูคู่มือภาพที่ด้านล่างของหน้า

ในปี 2020 เท่านั้น Ransomware“ ธุรกิจ” นำ $ 20 พันล้านมาสู่อาชญากรไซเบอร์ ตัวเลขที่น่าตกใจนี้เพิ่มขึ้นเรื่อย ๆ ทุกปีและโซลูชันที่มีอยู่ไม่สามารถต่อสู้กับภัยคุกคามนี้ได้ ตามนิตยสารไซเบอร์อาชญากรรมตัวเลขนี้สมมติว่าแนวโน้มปัจจุบันสามารถเพิ่มขึ้นและเกิน $ 265 พันล้านภายในปี 2574 (https://cybersecurityventures.com/global-ransomware-damage-costs-reach- ถึง -250-billion-usd-by-2031/)

อะไรคือเหตุผลที่อยู่เบื้องหลังความสำเร็จของ Ransomware? ทุกวันนี้ซอฟต์แวร์ป้องกันไวรัสไม่แตกต่างจากต้นแบบแรกของพวกเขามากนัก พวกเขาดำเนินการตามห้องสมุดลายเซ็น (แฮช) ของมัลแวร์ที่รู้จักกันดีว่าพวกเขารวบรวมเนื่องจากการวิจัย honeypots หรือมากกว่านั้นต้องขอบคุณเครื่องมือออนไลน์ virustotal แต่ถ้ามัลแวร์หรือโดยเฉพาะอย่างยิ่งตัวอย่าง ransomware ไม่เป็นที่รู้จักกับโปรแกรมป้องกันไวรัสที่กำหนด? - จากนั้น Antivirus จะไม่หยุดโปรแกรมที่เป็นอันตรายจากคอมพิวเตอร์ที่สร้างความเสียหายเนื่องจากลายเซ็นของมันไม่มีอยู่ในห้องสมุด

แทนที่จะพึ่งพาลายเซ็นตัวอย่างทุกตัวอย่างเราเสนอการใช้การโทร Windows System API และข้อมูลระบบอื่น ๆ เพื่อตรวจจับพฤติกรรมที่เป็นอันตรายและปกป้องผู้ใช้ปลายทางจากการดาวน์โหลดและเรียกใช้มัลแวร์/ransomware การรวบรวมข้อมูล

ก่อนที่จะได้รับข้อมูลเพื่อวิเคราะห์และทำงานกับเราต้องหาตัวอย่าง Goodware มัลแวร์และแรนซัมแวร์ ในการค้นหาหลังเราได้ใช้ตัวเลือกที่เป็นไปได้ทั้งหมดเริ่มต้นด้วย Google และ GitHub และไปจนถึงเว็บไซต์แฮ็ค Darknet โดยรวมแล้วเราได้รวบรวม X Goodware, X Malware และ X Ransomware ตัวอย่าง

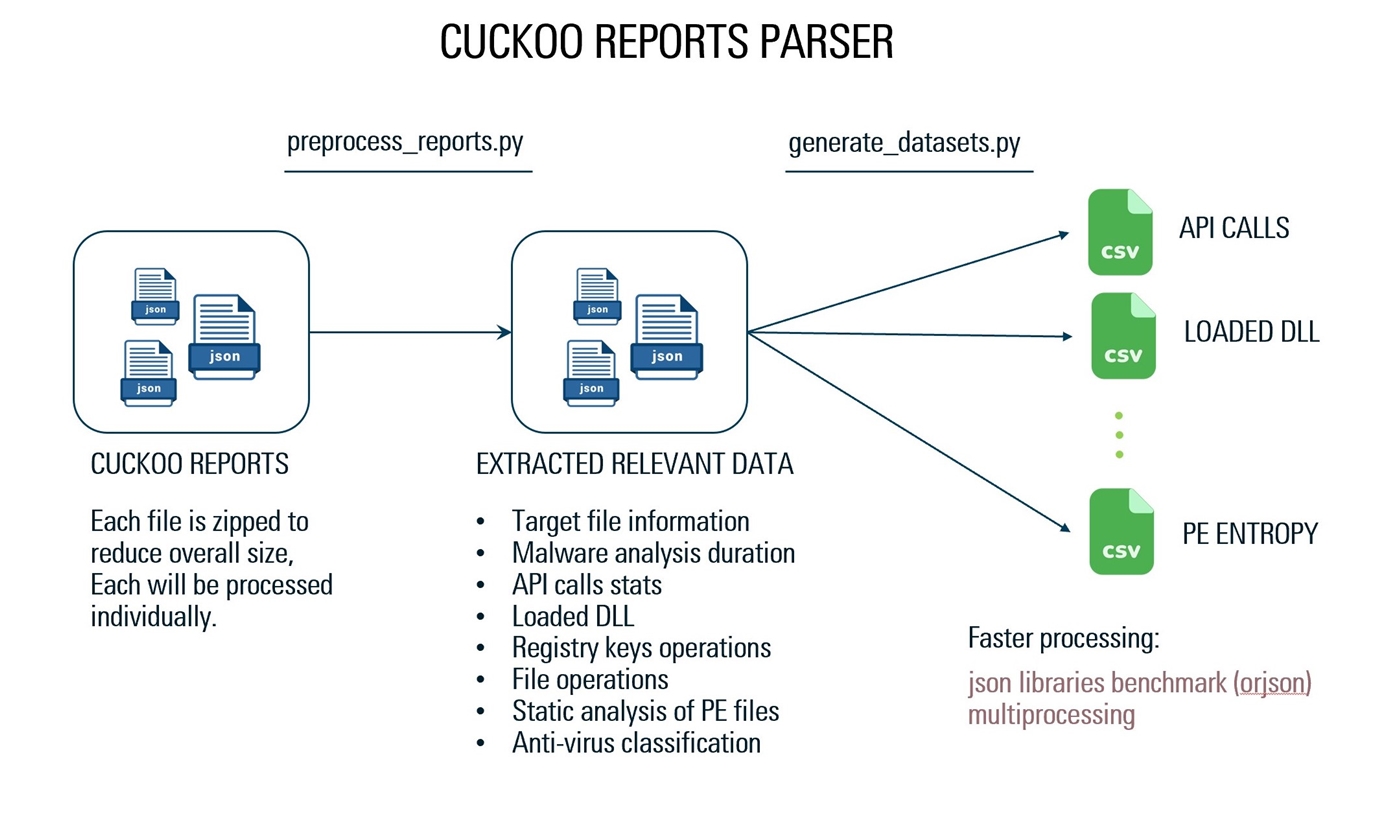

ในที่สุดเราได้จัดทำชุดข้อมูลรายงานขอบคุณ Cuckoo Sandbox (https://cuckoosandbox.org) ซอฟต์แวร์แซนด์บ็อกซ์นี้ให้ข้อมูลเชิงลึกและมีคุณค่าเกี่ยวกับกระบวนการภายในที่ทำงานในระบบปฏิบัติการในระหว่างการดำเนินการไฟล์

รายงานตามโครงสร้างไฟล์ JSON สามารถอธิบายได้ดังนี้: โครงสร้างไฟล์หลัก:

หลังจากการวิเคราะห์ข้อมูลอย่างลึกซึ้งที่เราได้รับจาก Cuckoo โดยคำนึงถึงว่ามันอาจแตกต่างกันไปในแต่ละกรณีเราตกลงที่จะแยกค่าเฉพาะที่เราจะอธิบายในภายหลังในบทความ

เราใช้ตัวแยกวิเคราะห์ JSON แบบกำหนดเองเพื่อดึงข้อมูลที่จำเป็นจากรายงาน การใช้งานโดยใช้โครงสร้างรายงาน JSON, Orjson Library และการประมวลผลหลายครั้งการแยกข้อมูลจากรายงาน 1,000 JSON รวมเป็นจำนวน 20 กิกะไบต์ใช้เวลาเพียง 125 วินาที (ไฟล์หนึ่งไฟล์มีขนาด 1.1 กิกะไบต์และใช้เวลา 39 วินาทีในการดำเนินการ)

ตัวบ่งชี้การประนีประนอม (IOCs) เป็น“ ชิ้นส่วนของข้อมูลทางนิติวิทยาศาสตร์เช่นข้อมูลที่พบในรายการบันทึกระบบหรือไฟล์ที่ระบุกิจกรรมที่อาจเป็นอันตรายในระบบหรือเครือข่าย” ตัวชี้วัดความปลอดภัยของข้อมูลความช่วยเหลือการประนีประนอมและผู้เชี่ยวชาญด้านไอทีในการตรวจจับการละเมิดข้อมูลการติดเชื้อมัลแวร์หรือกิจกรรมการคุกคามอื่น ๆ โดยการตรวจสอบตัวชี้วัดการประนีประนอมองค์กรสามารถตรวจจับการโจมตีและดำเนินการอย่างรวดเร็วเพื่อป้องกันไม่ให้เกิดการละเมิดหรือ จำกัด ความเสียหายโดยการหยุดการโจมตีในระยะก่อนหน้านี้

API CALLS SYSTEM CALL ให้บริการของระบบปฏิบัติการกับโปรแกรมผู้ใช้ผ่านแอปพลิเคชันโปรแกรมโปรแกรม (API) มันมีอินเทอร์เฟซระหว่างกระบวนการและระบบปฏิบัติการเพื่อให้กระบวนการระดับผู้ใช้ร้องขอบริการของระบบปฏิบัติการ การโทรของระบบเป็นเพียงจุดเริ่มต้นในระบบเคอร์เนล

DLL ย่อมาจาก "ไลบรารีลิงก์แบบไดนามิก" ไฟล์ DLL (. dll) มีไลบรารีของฟังก์ชั่นและข้อมูลอื่น ๆ ที่สามารถเข้าถึงได้โดยโปรแกรม Windows เมื่อมีการเปิดตัวโปรแกรมลิงก์ไปยังที่จำเป็น DLL บางตัวมาพร้อมกับระบบปฏิบัติการของ Windows ในขณะที่มีการเพิ่มโปรแกรมอื่น ๆ เมื่อติดตั้งโปรแกรมใหม่

การดำเนินการไฟล์ไฟล์เป็นประเภทข้อมูลนามธรรม ในการกำหนดไฟล์อย่างถูกต้องเราจำเป็นต้องพิจารณาการดำเนินการที่สามารถทำได้ในไฟล์ หกการดำเนินการไฟล์พื้นฐาน ระบบปฏิบัติการสามารถให้การเรียกระบบเพื่อสร้างเขียนอ่านเปลี่ยนตำแหน่งลบและตัดไฟล์

คีย์การดำเนินการรีจิสทรีคีย์รีจิสทรีเป็นวัตถุคอนเทนเนอร์คล้ายกับโฟลเดอร์ ค่ารีจิสทรีเป็นวัตถุที่ไม่ใช่ container คล้ายกับไฟล์ ปุ่มอาจมีค่าและคีย์ย่อย คีย์ถูกอ้างอิงด้วยไวยากรณ์คล้ายกับชื่อพา ธ ของ Windows โดยใช้แบ็คสแลชเพื่อระบุระดับของลำดับชั้น

นำเข้า PE PE หรือ Portable Executable เป็นรูปแบบไฟล์ที่ใช้งานได้ของ Windows การศึกษารูปแบบ PE ช่วยให้เราเข้าใจว่า Windows Internals ทำงานอย่างไรซึ่งจะทำให้เราโปรแกรมเมอร์ดีขึ้นได้อย่างไร มันสำคัญยิ่งกว่าสำหรับวิศวกรย้อนกลับที่ต้องการทราบรายละเอียดที่ซับซ้อนของไบนารีที่ทำให้งงงวยบ่อยครั้ง เมื่อใดก็ตามที่คุณเรียกใช้ไฟล์ Windows Loader จะโหลดไฟล์ PE จากดิสก์ก่อนและแมปไว้ในหน่วยความจำ แผนที่หน่วยความจำของไฟล์ PE เรียกว่าโมดูล เป็นสิ่งสำคัญที่จะต้องทราบว่าตัวโหลดอาจไม่เพียงแค่คัดลอกเนื้อหาทั้งหมดจากดิสก์ไปยังหน่วยความจำ แต่ตัวโหลดดูที่ค่าต่าง ๆ ในส่วนหัวเพื่อค้นหาส่วนต่าง ๆ ของ PE ในไฟล์แล้วแมปชิ้นส่วนของมันกับหน่วยความจำ (http://ulsrl.org/pe-portable-executable/)

ความชุกและผลกระทบของรูปแบบการบรรจุที่มีความยาวต่ำในระบบนิเวศมัลแวร์หนึ่งในเทคนิคทั่วไปที่ใช้ประโยชน์จากการใช้ประโยชน์จากการบรรจุไบนารี การบรรจุการทำงานนั้นคล้ายกับการใช้การบีบอัดหรือการเข้ารหัสและสามารถยับยั้งความสามารถของเทคโนโลยีบางอย่างในการตรวจจับมัลแวร์ที่บรรจุ เอนโทรปีสูงเป็นสัญญาณบอกเล่าถึงการมีอยู่ของบรรจุภัณฑ์ แต่นักวิเคราะห์มัลแวร์หลายคนอาจพบกับแพคเกอร์ที่มีความเป็นไปได้ต่ำมากกว่าหนึ่งครั้ง เครื่องมือยอดนิยมมากมาย (เช่น Peid, Manalyze, ตรวจจับได้ง่าย) หลักสูตรที่เกี่ยวข้องกับมัลแวร์และแม้แต่หนังสืออ้างอิงในหัวข้อยืนยันว่ามัลแวร์บรรจุมักจะแสดงเอนโทรปีสูง เป็นผลให้นักวิจัยหลายคนใช้ฮิวริสติกนี้ในการวิเคราะห์กิจวัตรของพวกเขา เป็นที่ทราบกันดีว่าเครื่องมือที่ใช้ในการตรวจจับ Packers นั้นขึ้นอยู่กับการจับคู่ลายเซ็นและบางครั้งอาจรวมฮิวริสติกอื่น ๆ แต่อีกครั้งผลลัพธ์ไม่ได้ซื่อสัตย์อย่างสมบูรณ์เนื่องจากลายเซ็นที่ไหลเวียนมีแนวโน้มที่จะเป็นเท็จ Cisco Talos Intelligence Group - ข่าวกรองภัยคุกคามที่ครอบคลุม: รายงานการวิจัยใหม่: ความชุกและผลกระทบของแผนการบรรจุภัณฑ์ที่มีความยาวต่ำในระบบนิเวศมัลแวร์

ด้านบนของอัลกอริทึมการจำแนกประเภทเนื่องจากมีการขาดแคลนตัวอย่าง ransomware ที่มีอยู่อย่างรุนแรงทางออนไลน์เราจะต้องจัดการกับการจำแนกประเภทที่ไม่สมดุลโดยใช้เทคนิคต่าง ๆ เช่น SMOTE (เทคนิคการสุ่มตัวอย่างของชนกลุ่มน้อยสังเคราะห์)

นอกจากนี้เรายังตั้งใจที่จะลองอัลกอริธึมการจัดกลุ่มเพื่อตรวจสอบว่าเราสามารถระบุกลุ่มของประเภทมัลแวร์ได้หรือไม่นอกเหนือจาก ransomware เช่น: หนอน, โทรจัน, สปายแวร์, หนู, ขโมย, นายธนาคาร ฯลฯ

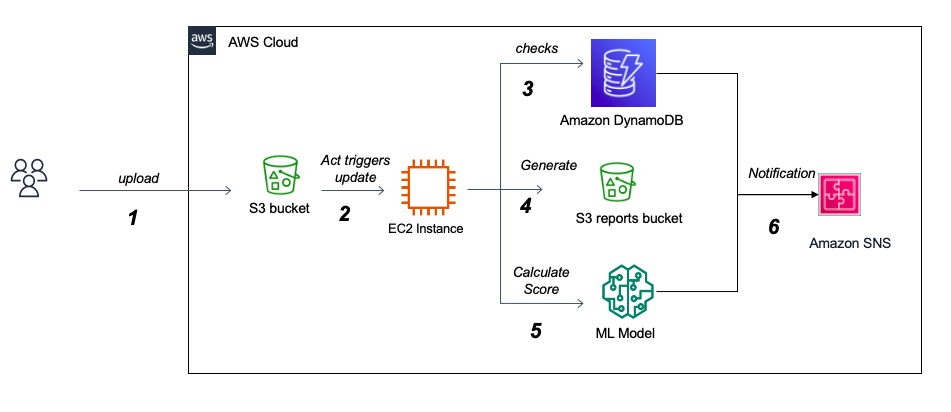

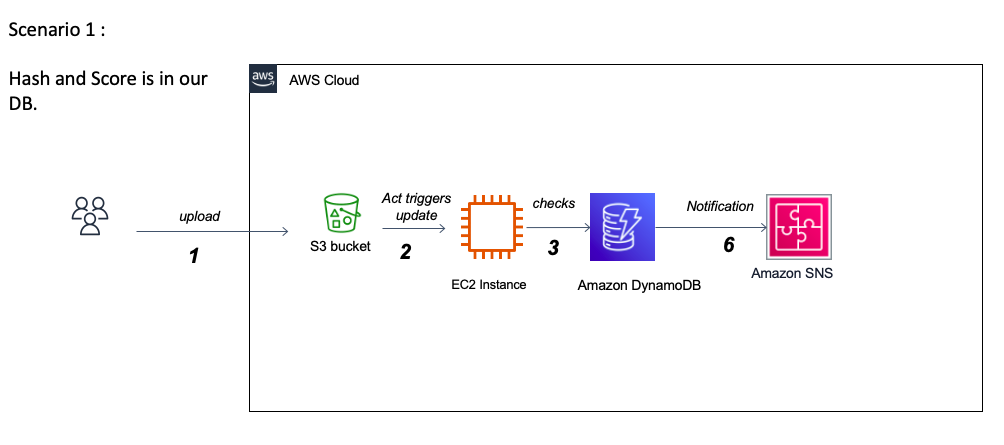

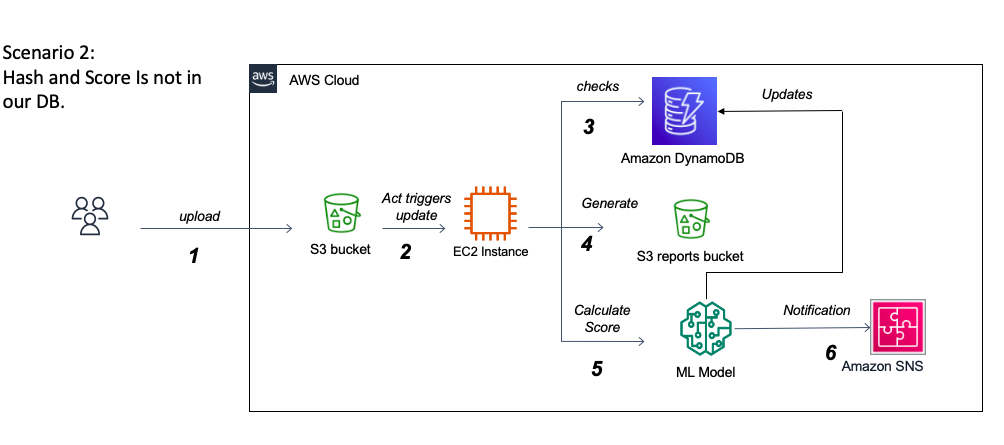

เราได้ใช้ AWS สำหรับสถาปัตยกรรมของเราเนื่องจากมีประโยชน์มากมายเมื่อเทียบกับหนึ่งที่เน้นเซิร์ฟเวอร์คลาสสิกรวมถึงความสะดวกในการปรับขนาดพลังการคำนวณตามความต้องการเครื่องมือในตัวที่หลากหลาย องค์ประกอบหลักคือ:

หนึ่งในความท้าทายที่ยิ่งใหญ่ในโครงการนี้คือการจัดการกับรายงานการวิเคราะห์ Cuckoo JSON ในอีกด้านหนึ่งขนาดของพวกเขาสามารถสูงถึง 500-700 เมกะไบต์ซึ่งต้องการให้เราคิดว่าหน่วยความจำมีประสิทธิภาพและรวดเร็วในการโหลดและประมวลผล ในทางกลับกันการทำความเข้าใจโครงสร้างที่ซ้อนกันอย่างกว้างขวางของรายงานและการตีความความหมายของแต่ละส่วนทำให้เกิดความท้าทายได้ดีและอาจต้องการความช่วยเหลือจากผู้เชี่ยวชาญด้านระบบปฏิบัติการ ในความเป็นจริง Cuckoo จัดทำรายงานที่มีรายละเอียดมากโดยสรุปพฤติกรรมของไฟล์เมื่อดำเนินการภายในสภาพแวดล้อมที่แยกได้จริงและเนื่องจากลักษณะโดยละเอียดนี้และโครงสร้างการปรับตัวของรายงานไปยังไฟล์แต่ละไฟล์สำหรับการวิเคราะห์ Cuckoo ไม่มีเอกสารเพียงพอของเนื้อหารายงานบนเว็บไซต์ทางการของพวกเขา เนื่องจากข้อมูลส่วนใหญ่เป็นหมวดหมู่ที่มีคุณสมบัติที่เป็นไปได้มากกว่า 1,000 คุณสมบัติที่สะท้อนถึงพฤติกรรมของไฟล์ในสภาพแวดล้อมของ Windows ความท้าทายคือการระบุคุณสมบัติที่สำคัญที่สามารถแยกความแตกต่างระหว่าง ransomware และ Goodware ได้สำเร็จ สิ่งนี้ต้องใช้ USTO ให้ความสำคัญกับคุณสมบัติของ USTO และใช้อัลกอริทึมการเลือกตัวแปรที่แตกต่างกัน นอกจากนี้เราจะจัดการกับปัญหาที่อาจเกิดขึ้นของความหลากหลายของตัวแปรและสำรวจวิธีการลดมิติที่หลากหลาย คำถามสำคัญในเหตุการณ์นี้จะเป็นความเกี่ยวข้องของการกำจัดคุณสมบัติเมื่อตัวแปรหมวดหมู่อยู่ในหมวดหมู่ที่ใหญ่กว่า ความท้าทายอีกประการหนึ่งในการจัดการกับตัวแปรหมวดหมู่หลายชั้นคือเมื่อชุดข้อมูลการฝึกอบรมไม่ได้ให้รายการที่ครบถ้วนสมบูรณ์ของคลาสที่เป็นไปได้ทั้งหมด เมื่อนำไปใช้งานโมเดลส่วนใหญ่อาจต้องเผชิญกับชั้นเรียนที่มองไม่เห็น ตัวอย่างเช่นมีการโทร Windows API ที่เป็นไปได้มากกว่า 1,000 รายการและชุดข้อมูลที่รวบรวมได้จนถึงขณะนี้มีเพียง 250 รายการเท่านั้น การจัดการกับปัญหานี้จะทำให้เราต้องสำรวจกลยุทธ์หลายอย่างสำหรับการจัดการชั้นเรียนที่มองไม่เห็นเพื่อให้ได้ประสิทธิภาพที่ดีที่สุด ตัวเลือกเพิ่มเติมจะเป็นแบบจำลองการฝึกอบรมในการผลิตด้วยข้อมูลใหม่ผ่านเทคนิคการเรียนรู้ที่เพิ่มขึ้น

โปรดดาวน์โหลดรหัสของเราจาก GitHub และทำตามคำแนะนำด้านล่าง

6.

6.

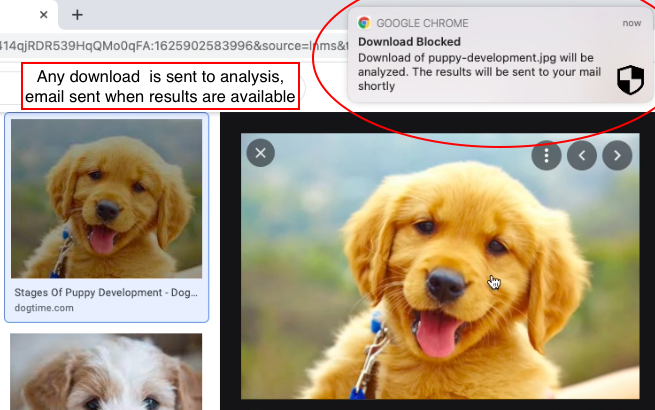

คุณสบายดี! เพลิดเพลินไปกับการท่องเว็บที่ปลอดภัย!

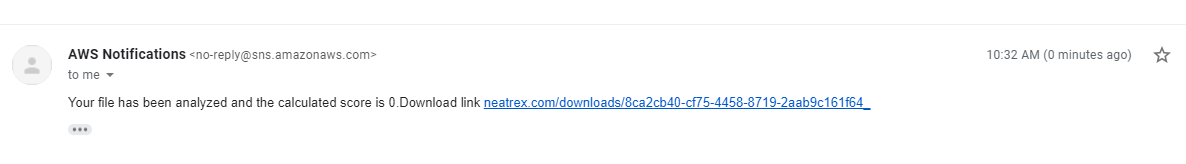

โปรดทราบว่าคุณจะได้รับอีเมลในรูปแบบนี้: