Безопасное средство просмотра, которое обнаруживает вымогательную программу на этапе выполнения предварительного заклинания, не навязывая какую-либо опасность для экземпляра размещения.

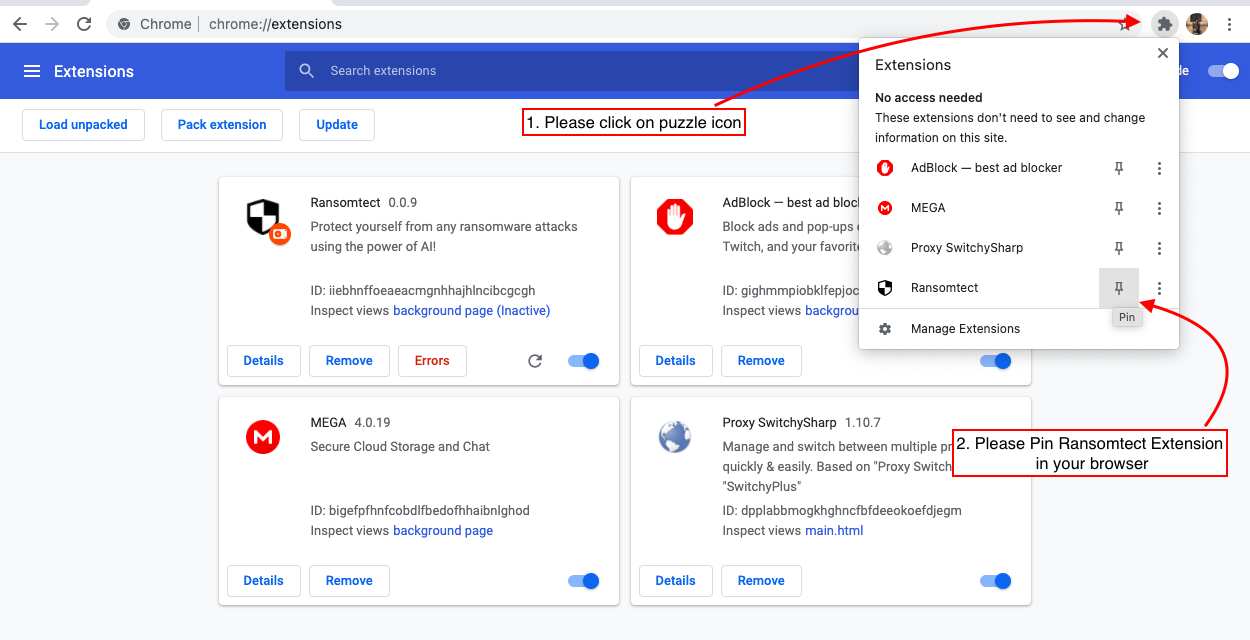

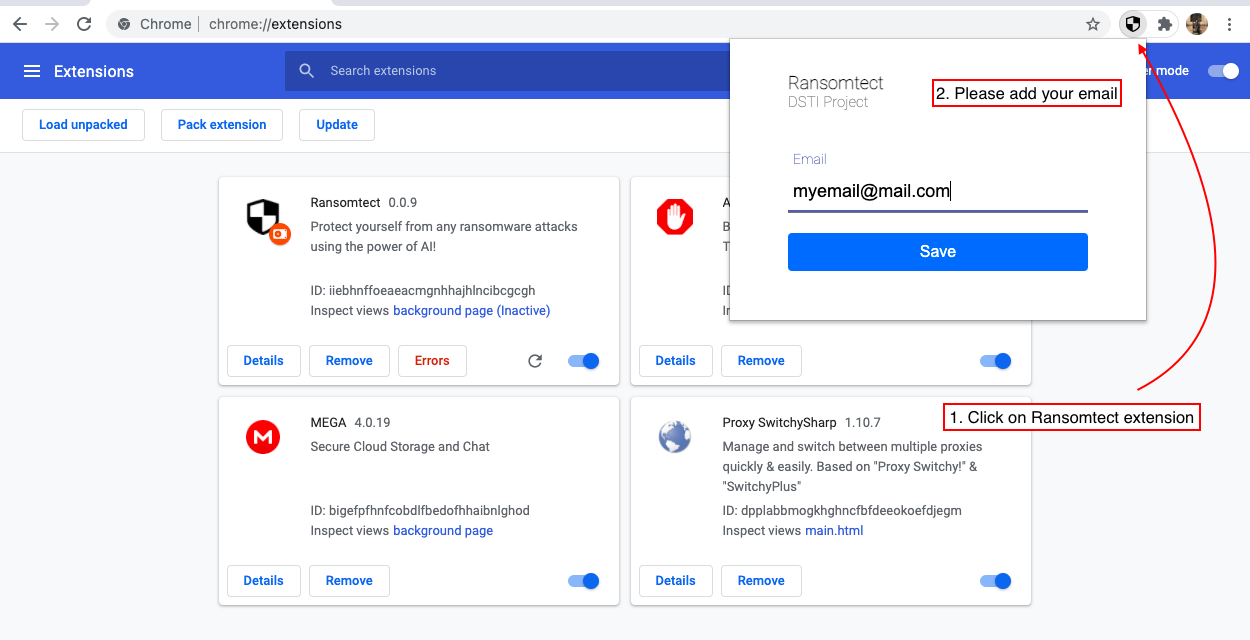

Пожалуйста, обратитесь к визуальному руководству внизу страницы.

Только в 2020 году «Бизнес» вымогателей принесло 20 миллиардов долларов киберпреступникам. Эта ужасная цифра постепенно растет каждый год, и существующие решения не могут бороться с этой угрозой. Согласно журналу «Киберпреступность», эта цифра, предполагая текущую тенденцию, может подняться и превышать 265 миллиардов долларов к 2031 году. (Https://cybersecurityventures.com/global-ransomware-damage-costs-cedicated-too-reach-250-billion-usd-by-2031/)

В чем причина успеха Ransomware? В настоящее время антивирусное программное обеспечение не сильно отличается от своих первых прототипов. Они работают в зависимости от библиотеки подписей (хэшей) известных вредоносных программ, которые они собирают из -за исследований, медовых или больших и больших результатов благодаря вирустотальному онлайн -инструменту. Но что, если вредоносное ПО или, в частности, образец вымогателей не известен данному антивирусу? - Тогда антивирус не остановит вредоносную программу от повреждения компьютера, потому что его подпись не существует в библиотеке.

Вместо того, чтобы полагаться на подпись каждого образца, мы предлагаем использовать вызовы Windows System API и другую системную информацию для обнаружения вредоносного поведения и защиты конечного пользователя от загрузки и запуска вредоносных программ/вымогателей. Сбор данных

До получения данных для анализа и работы мы должны были найти образцы Goodware, вредоносных программ и вымогателей. Чтобы найти последнее, мы использовали все возможные варианты, начиная с Google и Github и вплоть до Hucking Websites Darknet. В общей сложности мы собрали x Goodware, x вредоносные программы и x вымогателей.

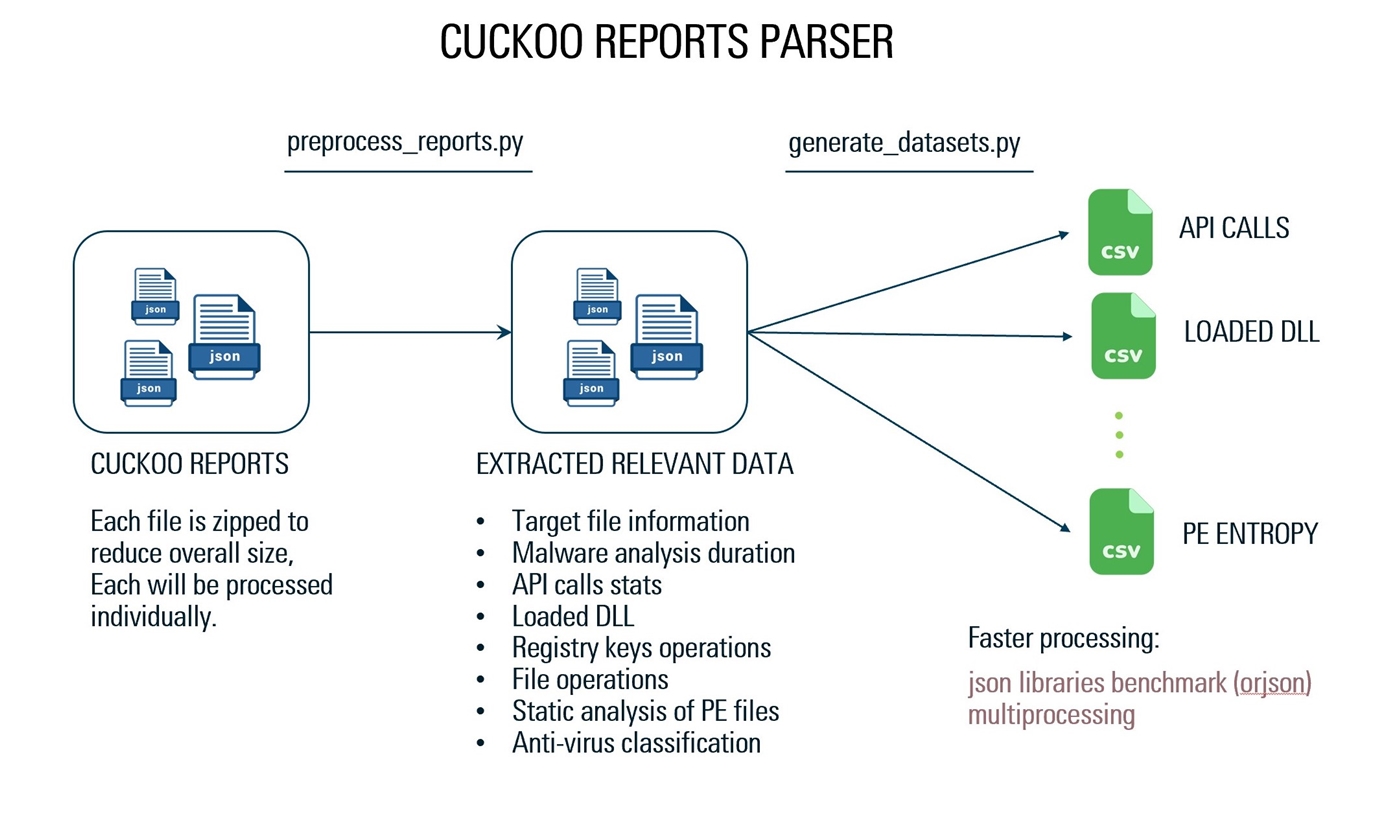

В конце концов, мы создали набор данных отчетов благодаря песочнице кукушки (https://cuckoosandbox.org). Это программное обеспечение для песочницы дает подробную и ценную информацию о внутренних процессах, работающих в ОС во время выполнения файлов.

Отчеты следуют структуре файлов JSON. Это можно описать следующим образом: основная структура файла:

После глубокого анализа данных, которые мы получили с помощью кукушки, учитывая, что они могут варьироваться от одного случая к другому, мы согласились извлечь конкретные значения, которые мы опишем позже в статье.

Мы использовали пользовательский диапазон JSON для получения необходимых данных из отчетов. Его реализация, используя отчет Структуры JSON, библиотеку Orjson и многопроцесс, извлечение данных из 1000 отчетов JSON, на общую сумму 20 гигабайтов по размеру заняла всего 125 секунд. (Один файл составлял 1,1 гигабайт по размеру и потребовалось 39 секунд для обработки)

Индикаторами компромисса (МОК) являются «части криминалистических данных, такие как данные, найденные в записях или файлах системного журнала, которые идентифицируют потенциально злонамеренную деятельность в системе или сети». Индикаторы компромиссной помощи информационной безопасности и профессионалов ИТ в обнаружении нарушений данных, инфекций вредоносных программ или другой угрозы. Мониторинг индикаторов компромисса, организации могут обнаружить атаки и действовать быстро, чтобы предотвратить нарушения или ограничить ущерб, останавливая атаки на более ранних этапах.

System Call API Call предоставляет услуги операционной системы для пользовательских программ через интерфейс прикладной программы (API). Он предоставляет интерфейс между процессом и операционной системой, позволяющий процессам пользовательского уровня запросить услуги операционной системы. Системные вызовы являются единственными точками входа в систему ядра.

DLL означает «Динамическая библиотека ссылок». Файл DLL (. DLL) содержит библиотеку функций и другую информацию, к которой можно получить доступ с помощью программы Windows. Когда программа запускается, ссылки на необходимое. Некоторые DLL поставляются с операционной системой Windows, в то время как другие добавляются при установке новых программ.

Операции файлов Файл является абстрактным типом данных. Чтобы правильно определить файл, мы должны рассмотреть операции, которые могут быть выполнены в файлах. Шесть основных файловых операций. ОС может предоставить системные вызовы для создания, записи, чтения, перемещения, удаления и усечения файлов.

Ключи реестра реестра реестра - это контейнерные объекты, похожие на папки. Значения реестра-это неконтентные объекты, похожие на файлы. Ключи могут содержать значения и подкисы. Ключи ссылаются с синтаксисом, аналогичным именам путей Windows, используя Backslash для обозначения уровней иерархии.

PE Imports PE или Portable Executibeable - это формат исполняемого файла Windows. Изучение формата PE помогает нам понять, как функционируют внутренние Windows, что, в свою очередь, делает нас лучшими программистами. Это еще более важно для реверса -инженеров, которые хотят выяснить сложные детали часто запутанных двоичных файлов. Всякий раз, когда вы выполняете файл, загрузчик Windows сначала загружал файл PE с диска и сочиняет его в память. Карта памяти файла PE называется модулем. Важно отметить, что загрузчик может не просто скопировать все содержимое с диска в память. Вместо этого загружатель смотрит на различные значения в заголовке, чтобы найти разные части PE в файле, а затем отображать части его на память. (http://ulsrl.org/pe-portable-executable/)

Распространенность и влияние схем упаковки с низкой энтропией в экосистеме вредоносной программы. Одним из общих обязательств по распространению врата является упаковкой двоичных файлов. Упаковка исполняемого файла аналогична применению сжатия или шифрования и может ингибировать способность некоторых технологий обнаружить упакованное вредоносное ПО. Высокая энтропия традиционно является режущим признаком присутствия упаковщика, но многие аналитики вредоносного ПО, вероятно, столкнулись с низко экспрояльными упаковщиками более одного раза. Многочисленные популярные инструменты (например, PEID, Manalyze, обнаруживают это легко), курсы, связанные с вредоносными программами, и даже справочники по этой теме, подтверждают, что упакованные вредоносные программы часто показывают высокую энтропию. Как следствие, многие исследователи используют эту эвристику в своих процедурах анализа. Также хорошо известно, что инструменты, обычно используемые для обнаружения упаковщиков, основаны на подборе подписи, и могут иногда комбинировать другую эвристику, но, опять же, результаты не являются полностью верными, так как многие из циркулирующих подписей склонны к ложным положительным. Cisco Talos Intelligence Group - Комплексная интеллекта угроз: новая исследовательская работа: распространенность и влияние схем упаковки с низкой энтропией в экосистеме вредоносных программ

Помимо алгоритмов классификации, поскольку в Интернете существует серьезная нехватка доступных образцов вымогателей, нам придется справиться с несбалансированной классификацией с использованием таких методов, как удары (методика разгрузки синтетического меньшинства), а также методы мешков и увеличения для дисбалансированных данных.

Мы также намерены попробовать кластеризационные алгоритмы, чтобы проверить, можем ли мы идентифицировать кластеры типов вредоносных программ, кроме вымогателей, таких как: черви, трояны, шпионские программы, крысы, кражи, банкиры и т. Д.

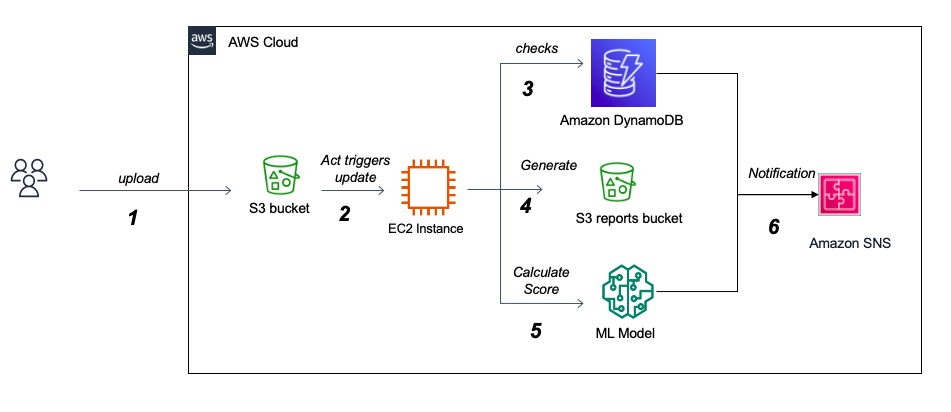

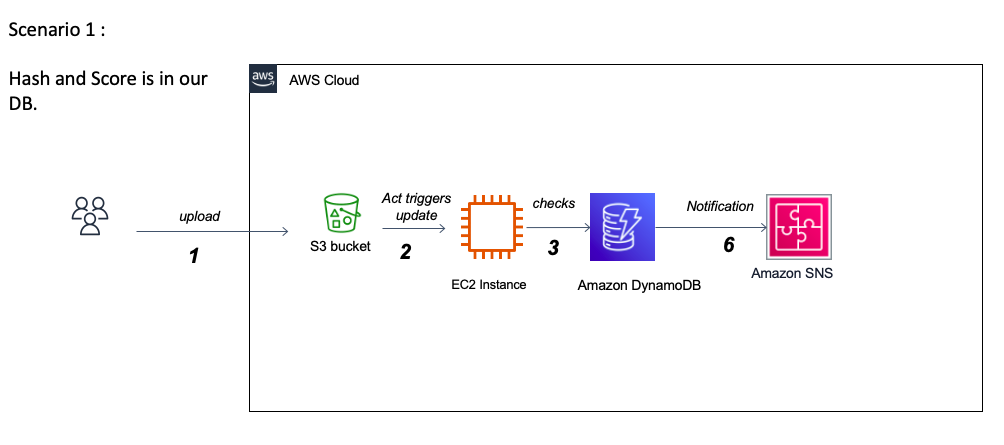

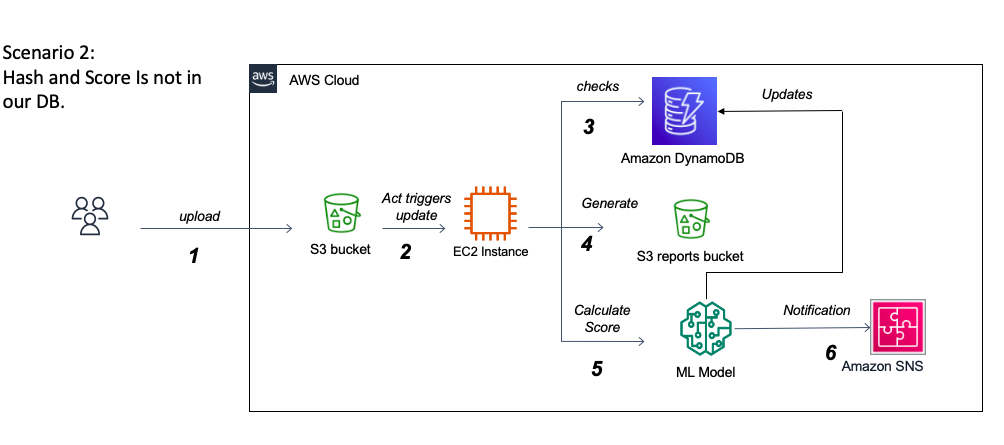

Мы использовали AWS для нашей архитектуры, так как она имеет много преимуществ по сравнению с классическим сервером, ориентированным на сервер, включая простоту масштабируемости, вычислительную мощность, разнообразие встроенных инструментов. Основными компонентами являются:

Одна из больших проблем в этом проекте - это дело с анализом кукушки JSON. С одной стороны, их размер может достигать до 500-700 мегабайт, что требует от нас, чтобы выяснить эффективный и быстрый способ памяти для их загрузки и обработки. С другой стороны, понимание обширной вложенной структуры отчетов и интерпретация значения каждого раздела станет хорошо вызовом и может потребовать помощи эксперта по операционным системам. Фактически, Cuckoo предоставляет очень подробные отчеты, в которых рассказывается о поведении файла при выполнении в реалистичной изолированной среде, и из -за этого подробного характера и адаптивной структуры отчетов для каждого разбранного файла для анализа, куба не хватает документации содержимого отчетов на их официальном веб -сайте. Поскольку данные в основном категориальны с более чем 1000 возможных функций, которые отражают поведение файла в среде Windows, задача будет заключаться в том, чтобы успешно определить важные функции, которые могут различать вымогатели и Goodware. Это требует, чтобы USTO правильно изучала важность функций и внедрение различных алгоритмов выбора переменных. Мы также рассмотрим потенциальную проблему мультиколлинеарности переменных и исследуем различные методы сокращения размерности. Важным вопросом в этой возможной степени станет актуальность устранения функций, когда категориальные переменные принадлежат к большей категории. Еще одна проблема в решении многоклассных категориальных переменных-это когда учебный набор данных не предоставляет исчерпывающий список всех возможных классов. При развертывании модель, скорее всего, столкнется с невидимыми классами. Например, существует более 1000 возможных вызовов Windows API, а собранный набор данных до сих пор содержит только около 250 из них. Работа с этой проблемой потребует от нас изучения нескольких стратегий для обработки невидимых классов для достижения наилучших результатов. Дополнительным вариантом будет переподготовка модели в производстве с новыми данными с помощью посредственных методов обучения.

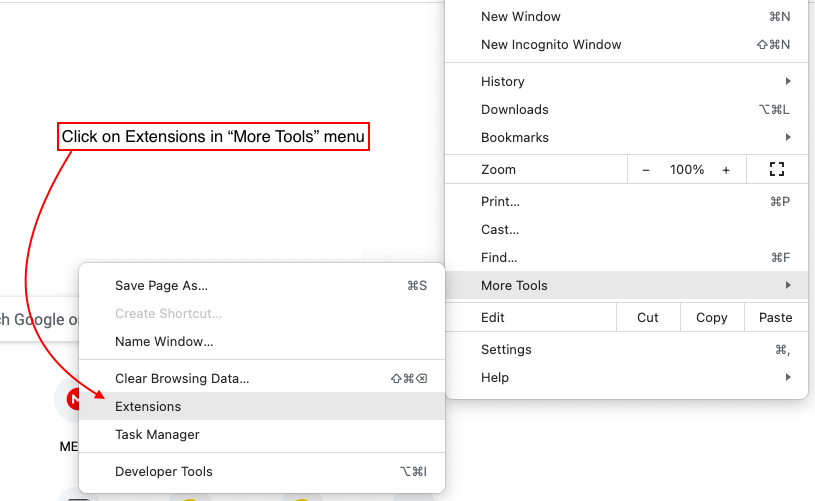

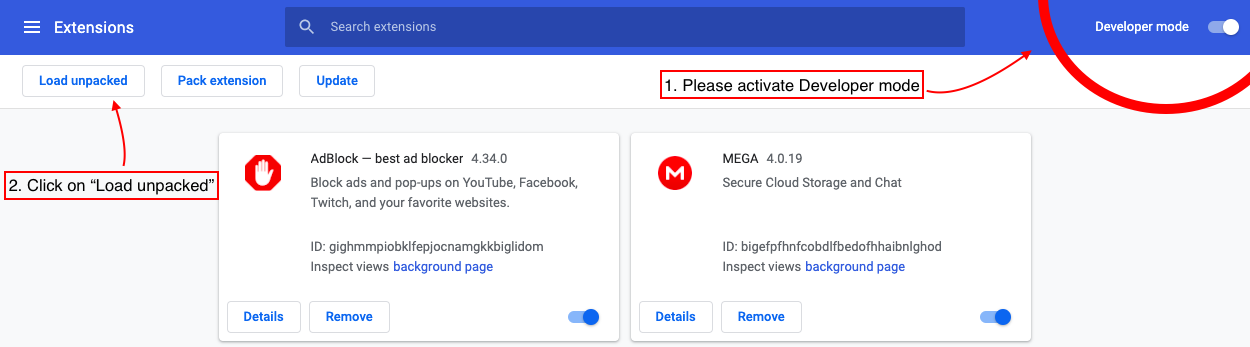

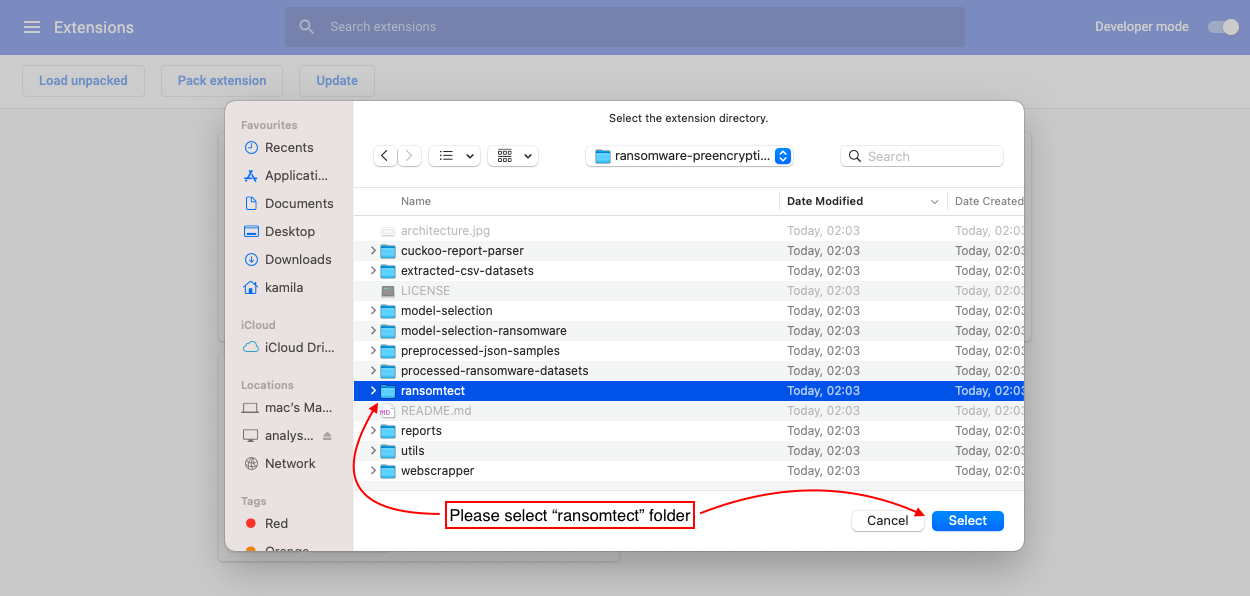

Пожалуйста, загрузите наш код из GitHub и следуйте инструкциям ниже

6

6

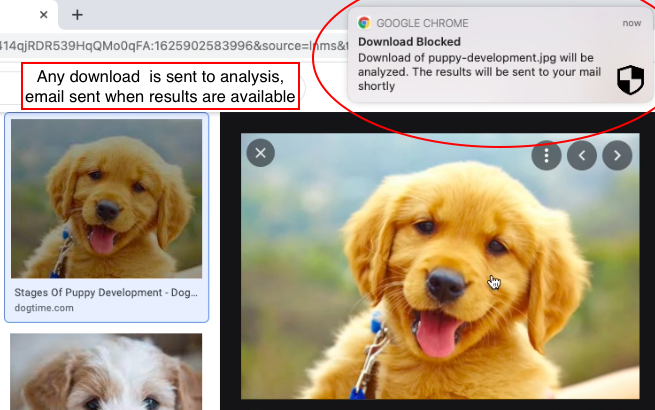

Вы готовы идти! Наслаждайтесь безопасным просмотром!

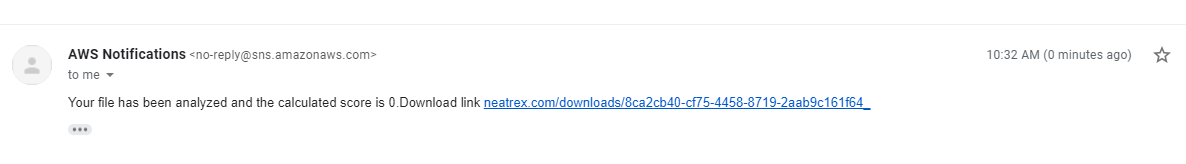

Обратите внимание, что вы будете получать электронные письма в этом формате: