Safe Browsing-Einrichtung, die Ransomware im Schritt vor der Verschlüsselung erkennt, ohne die Host-Instanz Gefahr aufzuzwingen.

Weitere Informationen finden Sie unten auf der Seite.

Nur im Jahr 2020 brachte Ransomware „Business“ für Cyberkriminelle 20 Milliarden US -Dollar. Diese entsetzliche Zahl steigt jedes Jahr allmählich und bestehende Lösungen können diese Bedrohung nicht bekämpfen. Laut Cybercrime Magazine kann diese Zahl unter der Annahme des aktuellen Trends ansteigen und bis 2031 265 Milliarden US-Dollar überschreiten (https://cybersecurityventures.com/global-ransomware-damage-cost-prizziierte-t-creach-250-Billion-usd-by-2031/))

Was ist der Grund für den Erfolg von Ransomware? Heutzutage unterscheiden sich die Antivirensoftware nicht wesentlich von ihren ersten Prototypen. Sie basieren auf einer Bibliothek von Signaturen (Hashes) bekannter Malware, die sie aufgrund von Forschungen, Honeypots oder mehr und mehr dank Virustotal Online -Tools sammeln. Aber was ist, wenn Malware oder insbesondere eine Ransomware -Probe einem bestimmten Antivirus nicht bekannt ist? - Dann hält das Antivirus das böswillige Programm nicht daran hin, den Computer zu beschädigen, da seine Signatur in der Bibliothek nicht vorhanden ist.

Anstatt sich auf die Signatur jeder Muster zu verlassen, schlagen wir vor, Windows -System -API -Aufrufe und andere Systeminformationen zu verwenden, um böswilliges Verhalten zu erkennen und den Endbenutzer vor dem Herunterladen und Ausführen von Malware/Ransomware zu schützen. Datenerfassung

Bevor wir Daten zum Analysieren und Arbeiten erhalten, mussten wir Beispiele für Leitfalle, Malware und Ransomware finden. Um Letzteres zu finden, haben wir alle möglichen Optionen verwendet, beginnend mit Google und GitHub und bis zu DarkNet Hacking -Websites. Insgesamt haben wir X Goodware, X Malware und X Ransomware -Samples gesammelt.

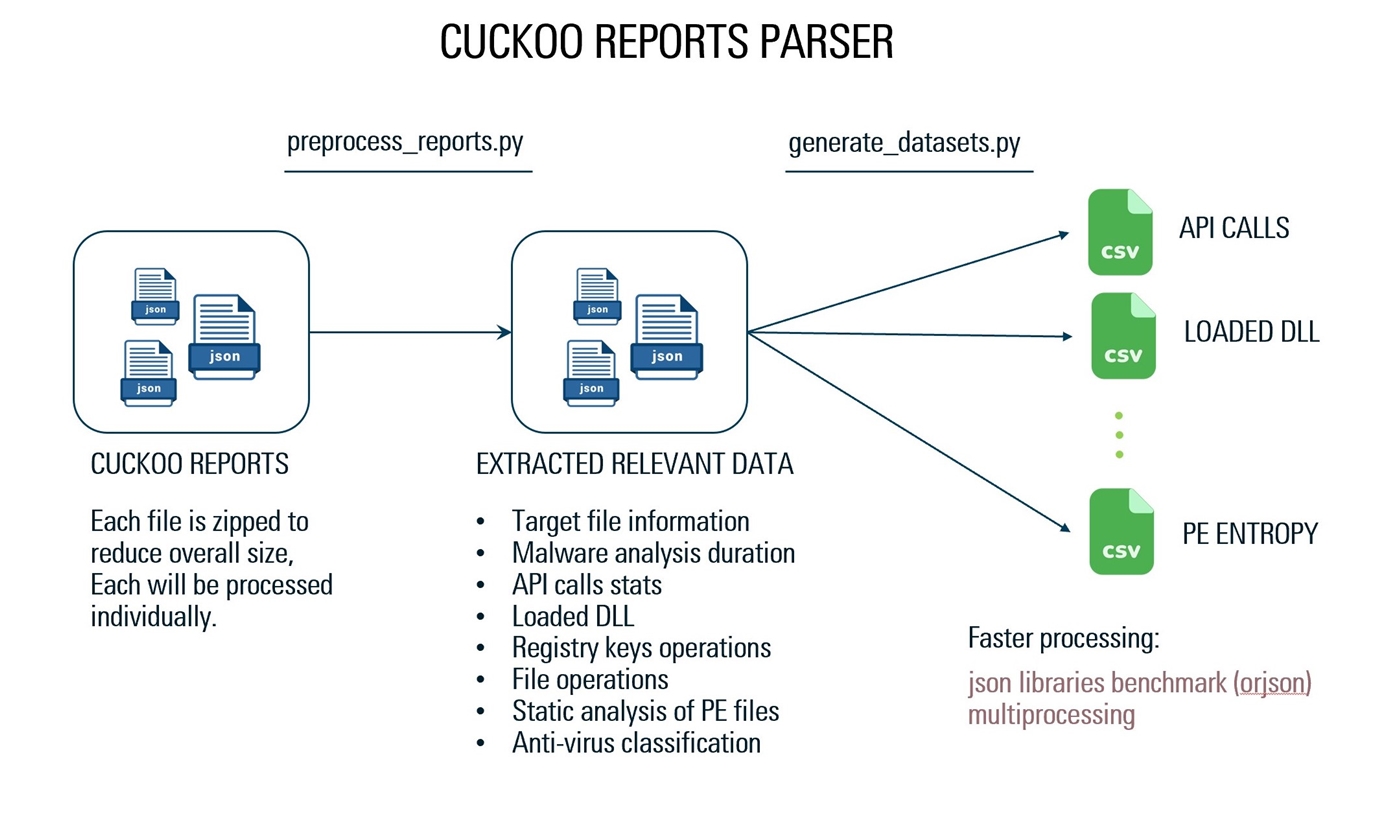

Schließlich haben wir dank Cuckoo Sandbox (https://cuckoosandbox.org) Berichte Datensatz erstellt. Diese Sandbox -Software bietet detaillierte und wertvolle Einblicke in interne Prozesse, die während der Dateiausführung in Betriebssystem ausgeführt werden.

Berichte folgen der JSON -Dateistruktur. Es kann wie folgt beschrieben werden: Hauptdateistruktur:

Nach einer tiefen Analyse der Daten, die wir mit Kuckuck erworben haben, haben wir uns darauf geeinigt, spezifische Werte zu extrahieren, die wir später im Artikel beschreiben werden.

Wir haben benutzerdefinierte JSON -Parser verwendet, um die erforderlichen Daten aus Berichten abzurufen. Es handelt sich um die Implementierung unter Verwendung des Berichts JSON -Struktur, Orjson Library und Multiprocessing, und das Extrahieren von Daten aus 1000 JSON -Berichten, die insgesamt 20 Gigabyte an Größe waren, dauerte nur 125 Sekunden. (Eine Datei hatte 1,1 Gigabyte und dauerte 39 Sekunden)

Indikatoren für Kompromisse (IOCs) sind „forensische Daten wie Daten in Systemprotokolleinträgen oder Dateien, die potenziell bösartige Aktivitäten in einem System oder Netzwerk identifizieren“. Indikatoren für Kompromisse bei der Informationssicherheit und IT -Fachleuten bei der Erkennung von Datenverletzungen, Malware -Infektionen oder anderen Bedrohungsaktivitäten. Durch die Überwachung von Kompromisse können Organisationen Angriffe erkennen und schnell handeln, um zu verhindern, dass Verstöße auftreten oder Schäden einschränken, indem sie in früheren Stadien die Angriffe stoppen.

API Calls System Call bietet die Dienste des Betriebssystems über die Benutzerprogramme über die Anwendungsprogrammschnittstelle (API) an. Es bietet eine Schnittstelle zwischen einem Prozess und einem Betriebssystem, damit Benutzer auf Benutzerebene Dienste des Betriebssystems anfordern können. Systemaufrufe sind die einzigen Einstiegspunkte in das Kernel -System.

DLL steht für "Dynamic Link Library". Eine DLL (. DLL) -Datei enthält eine Funktionsbibliothek und andere Informationen, auf die ein Windows -Programm zugegriffen werden kann. Wenn ein Programm gestartet wird, ist Links zum notwendigen. Einige DLLs werden mit dem Windows -Betriebssystem geliefert, während andere hinzugefügt werden, wenn neue Programme installiert werden.

Dateioperationen Eine Datei ist ein abstrakter Datentyp. Um eine Datei ordnungsgemäß zu definieren, müssen wir die Operationen berücksichtigen, die in Dateien ausgeführt werden können. Sechs grundlegende Dateioperationen. Das Betriebssystem kann Systemaufrufe zum Erstellen, Schreiben, Lesen, Neupositionieren, Löschen und Abschneiden von Dateien bereitstellen.

Registrierungsschlüsselungsregistrierungsschlüssel sind Containerobjekte ähnlich wie Ordner. Registrierungswerte sind nicht entsprechende Objekte, die den Dateien ähneln. Tasten können Werte und Subkeys enthalten. Tasten werden mit einer ähnlichen Syntax wie Windows 'Pfadnamen verwiesen, wobei Backslashes verwendet werden, um Hierarchiestufen anzuzeigen.

PE importiert PE oder portable ausführbare Datei ist das ausführbare Windows -Dateiformat. Das Studium des PE -Formats hilft uns zu verstehen, wie Windows -Interna funktionieren, was uns wiederum zu besseren Programmierern macht. Für Reverse -Ingenieure, die die komplizierten Details der oft verschleierten Binärdateien herausfinden möchten, ist es umso wichtiger. Immer wenn Sie eine Datei ausführen, lädt der Windows Loader die PE -Datei zuerst von der Festplatte und ordnet sie in den Speicher zu. Die Speicherkarte der PE -Datei wird als Modul bezeichnet. Es ist wichtig zu beachten, dass der Loader möglicherweise nicht nur den gesamten Inhalt von der Festplatte in den Speicher kopiert. Stattdessen untersucht der Loader die verschiedenen Werte im Header, um verschiedene Teile des PE in der Datei zu finden, und ordnet dann Teile davon in den Speicher ab. (http://ulsrl.org/pe-portable-executable/)

Prävalenz und Auswirkungen von Verpackungsschemata mit niedrigem Entropfen im Malware-Ökosystem Ein gemeinsamer Technik-Gegner Hebelwirkung ist die Verpackung von Binärdateien. Das Packen einer ausführbaren Datei ähnelt der Anwendung von Komprimierung oder Verschlüsselung und kann die Fähigkeit einiger Technologien, die verpackte Malware zu erkennen, hemmen. Eine hohe Entropie ist traditionell ein verräterisches Zeichen für das Vorhandensein eines Packers, aber viele Malware-Analysten haben wahrscheinlich mehr als einmal Packer mit niedriger Entropie gestoßen. Zahlreiche beliebte Tools (z. B. PEID, Manalyze, Easy erkennen), Malware-bezogene Kurse und sogar Nachschlagewerke zum Thema bestätigen, dass verpackte Malware häufig eine hohe Entropie zeigt. Infolgedessen verwenden viele Forscher diese Heuristik in ihren Analyseroutinen. Es ist auch bekannt, dass die Tools, die normalerweise zum Erkennen von Packern verwendet werden, auf Signaturanpassungen basieren und manchmal andere Heuristiken kombinieren können, aber auch hier sind die Ergebnisse nicht vollständig treu, da viele der zirkulierenden Signaturen zu falsch positiv sind. Cisco Talos Intelligence Group - umfassende Intelligenz des Bedrohung: Neues Forschungspapier: Prävalenz und Auswirkungen von Packungsschemata mit niedriger Entropie im Malware -Ökosystem

Zusätzlich zu den Klassifizierungsalgorithmen, da es einen starken Mangel an verfügbaren Ransomware -Proben online gibt, müssen wir mithilfe von Techniken wie SMOTE (Synthetic Minderheiten überabtastungstechnik) sowie mit dem Abbot und Boosting -Techniken für unausgeglichene Daten mit unausgewogener Klassifizierung umgehen.

Wir beabsichtigen auch, Clustering -Algorithmen zu prüfen, ob wir Cluster von Malware -Typen als Ransomware identifizieren können, wie z. B. Würmer, Trojaner, Spyware, Ratten, Stealer, Banker usw.

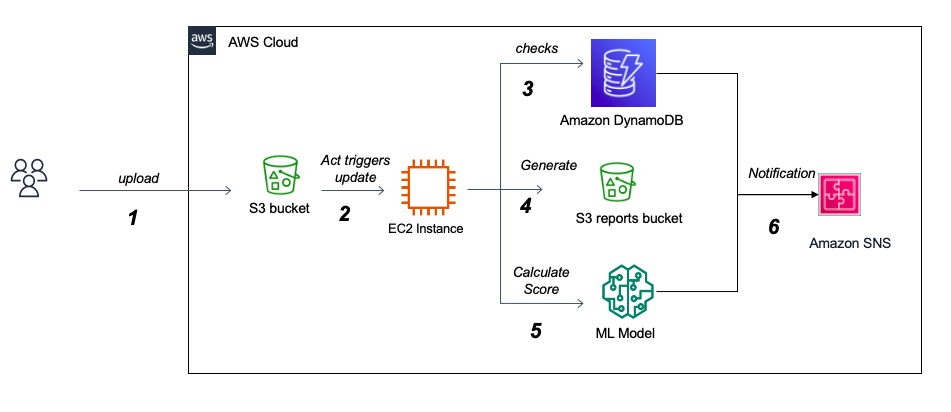

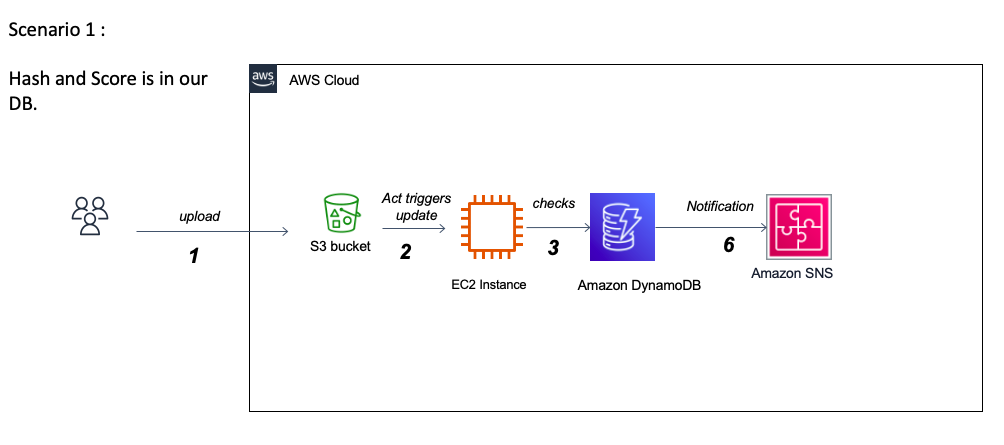

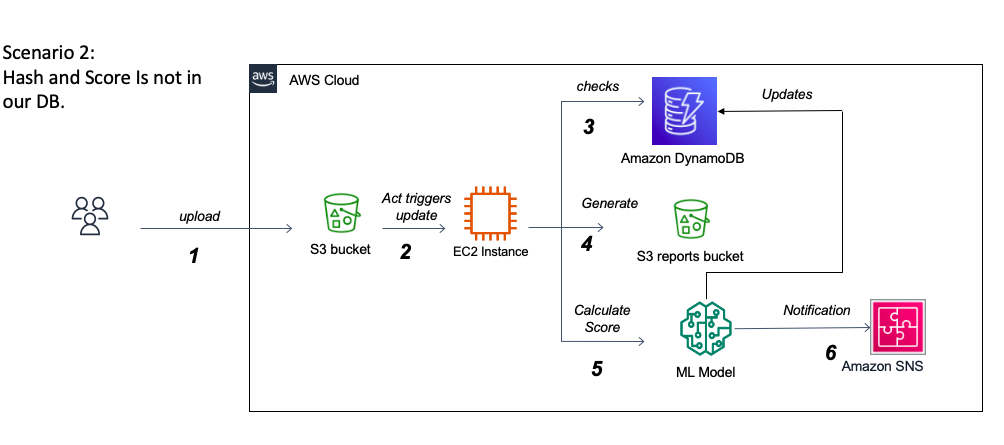

Wir haben AWS für unsere Architektur verwendet, da sie im Vergleich zu klassischen serverorientierten Vorteilen viele Vorteile hat, einschließlich einfacher Skalierbarkeit, rechnergestützter Leistung und einer Vielzahl integrierter Tools. Die Hauptkomponenten sind:

Eine der großen Herausforderungen in diesem Projekt besteht darin, sich mit Cuckoo Analysis JSON -Berichten zu befassen. Einerseits kann ihre Größe bis zu 500-700 Megabyte erreichen, wodurch wir einen effizienten Speicher und schneller Weg finden müssen, um sie zu laden und zu verarbeiten. Auf der anderen Seite ist das Verständnis der umfangreichen verschachtelten Struktur der Berichte und die Interpretation der Bedeutung jedes Abschnitts eine Herausforderung und erfordert möglicherweise die Hilfe eines Experten für Betriebssysteme. Tatsächlich liefert Cuckoo sehr detaillierte Berichte, in denen das Verhalten der Datei in einer realistischen isolierten Umgebung ausgeführt wird. Aufgrund dieser detaillierten Art und der adaptiven Struktur der Berichte an die jeweilige Datei zur Analyse hat Cuckoo nicht genügend Dokumentation der Inhalt der Berichte auf ihrer offiziellen Website. Da Daten hauptsächlich kategorisch mit mehr als 1000 möglichen Funktionen sind, die das Verhalten der Datei in einer Windows -Umgebung widerspiegeln, besteht die Herausforderung darin, die wichtigen Funktionen erfolgreich zu identifizieren, die zwischen Ransomware und Goodware unterscheiden können. Dies erfordert, dass USTO die Bedeutung der Merkmale ordnungsgemäß untersucht und unterschiedliche Algorithmen für variable Auswahl implementieren. Wir werden uns auch mit dem potenziellen Problem der Multikollinearität der Variablen befassen und verschiedene Methoden zur Reduzierung der Dimensionalität untersuchen. Eine wichtige Frage in dieser Eventualität wäre die Relevanz der Merkmalsimination, wenn die kategorialen Variablen zu einer größeren Kategorie gehören. Eine weitere Herausforderung im Umgang mit kategorialen Variablen mit mehreren Klassen besteht darin, dass der Trainingsdatensatz keine umfassende Liste aller möglichen Klassen enthält. Bei der Bereitstellung würde das Modell höchstwahrscheinlich mit unsichtbaren Klassen konfrontiert. Beispielsweise gibt es über 1000 mögliche Windows -API -Aufrufe und der gesammelte Datensatz enthält bisher nur etwa 250 davon. Durch den Umgang mit diesem Problem müssen wir mehrere Strategien für den Umgang mit unsichtbaren Klassen erkunden, um die beste Leistung zu erzielen. Eine zusätzliche Option wäre die Umschulung in der Produktion mit neuen Daten über inkrementelle Lerntechniken.

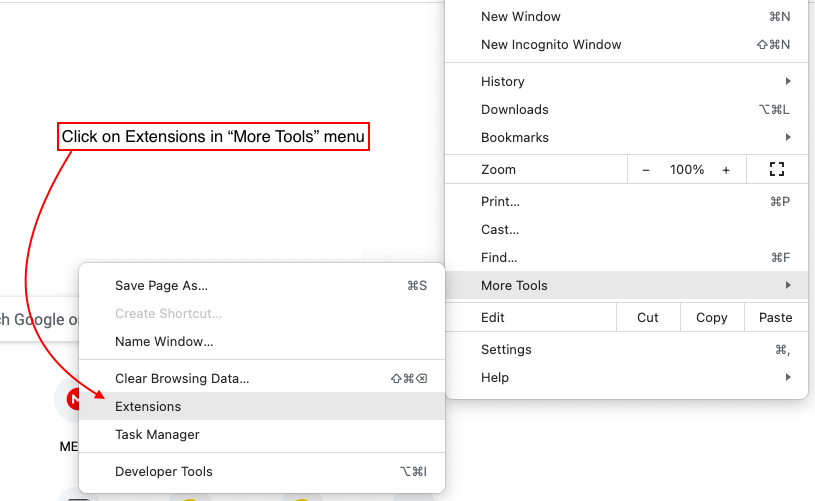

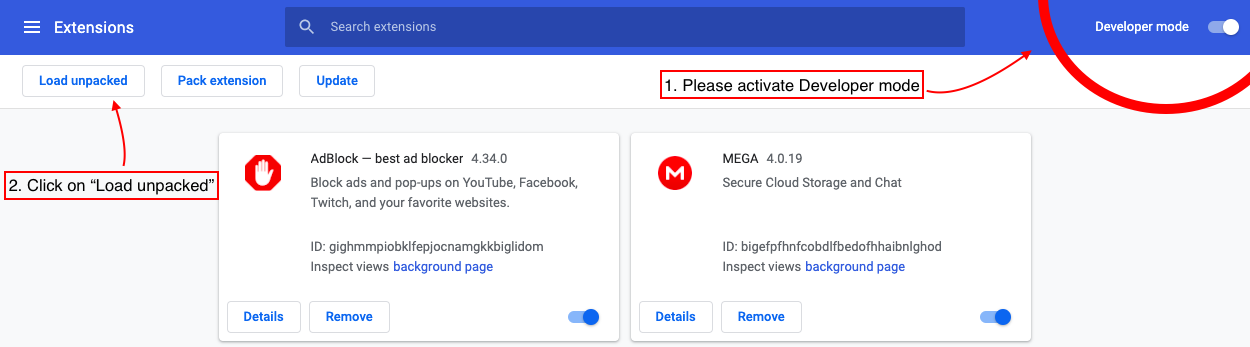

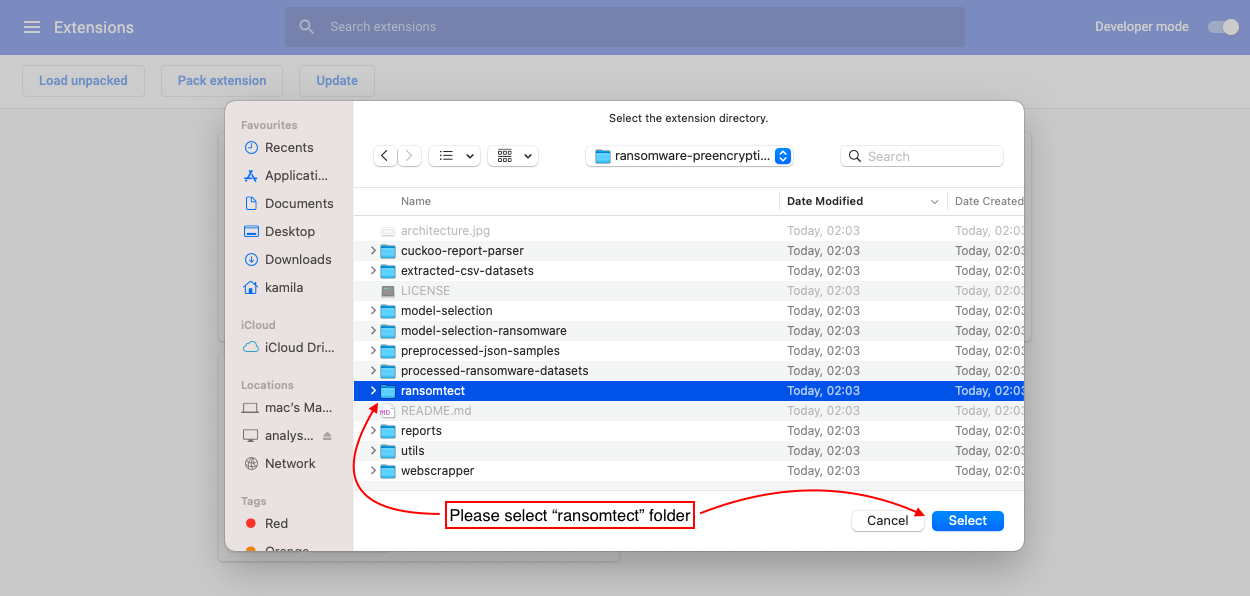

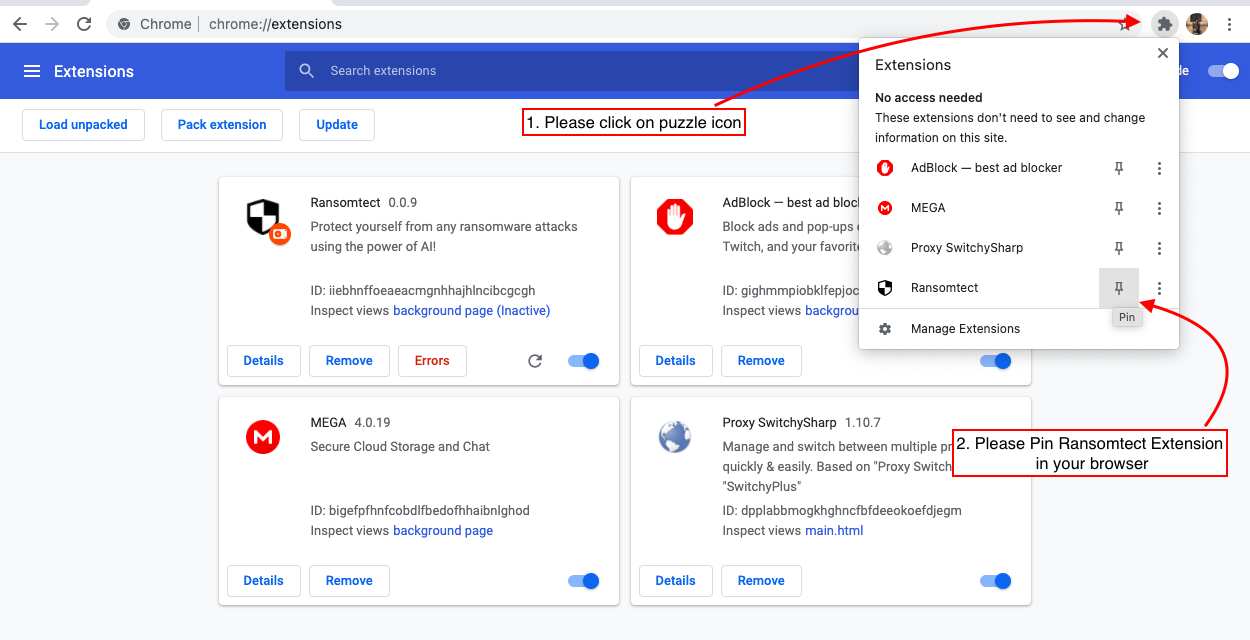

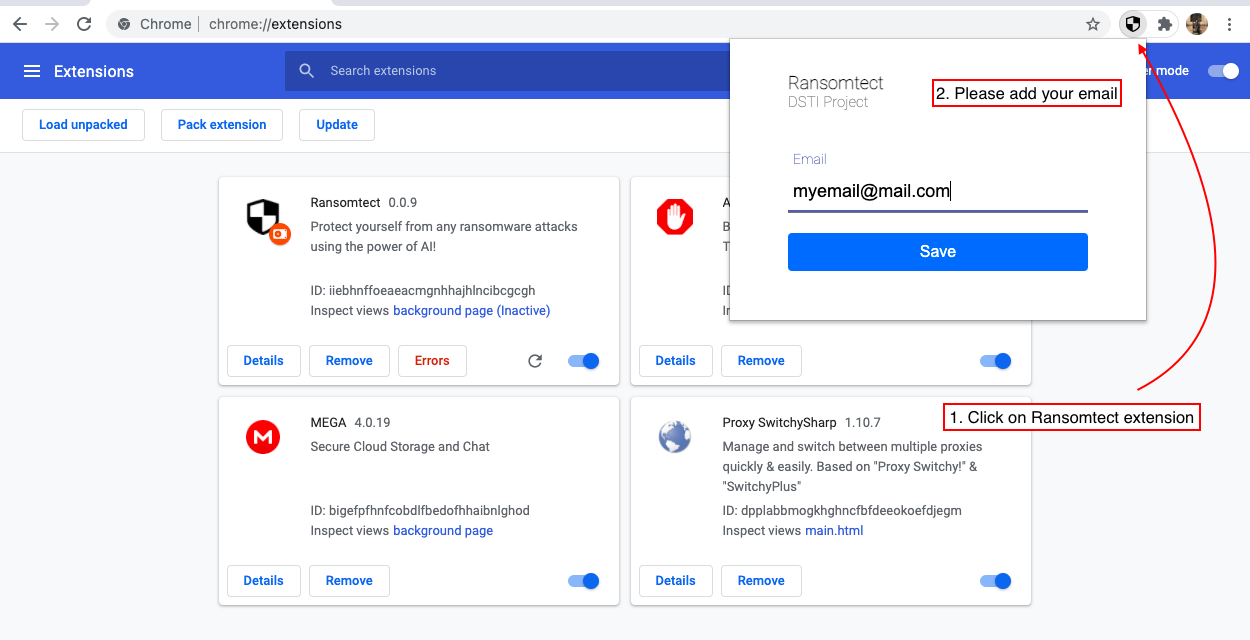

Bitte laden Sie unseren Code aus GitHub herunter und befolgen Sie die folgenden Anweisungen

6.

6.

Du bist gut zu gehen! Genießen Sie Ihr sicheres Surfen!

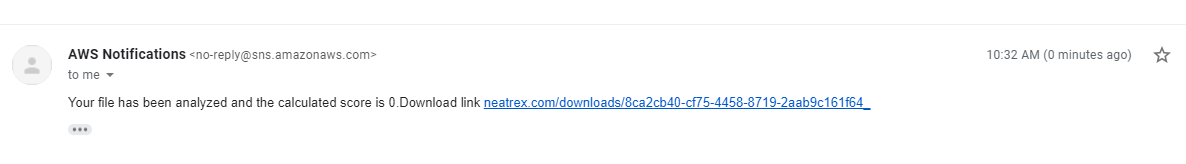

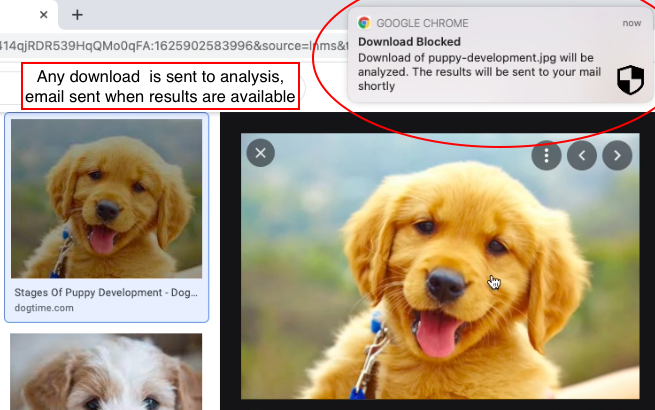

Beachten Sie, dass Sie in diesem Format E -Mails erhalten: