مرفق التصفح الآمن الذي يكتشف برامج الفدية في خطوة تنفيذ ما قبل التشفير دون فرض أي خطر على مثيل المضيف.

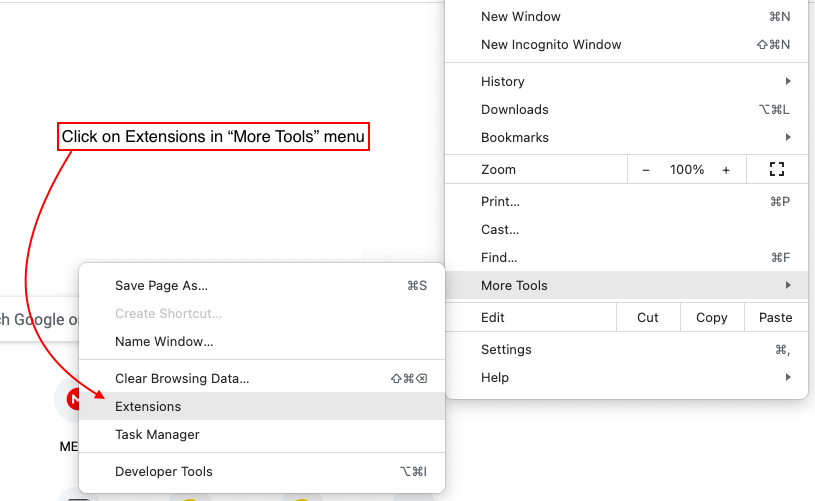

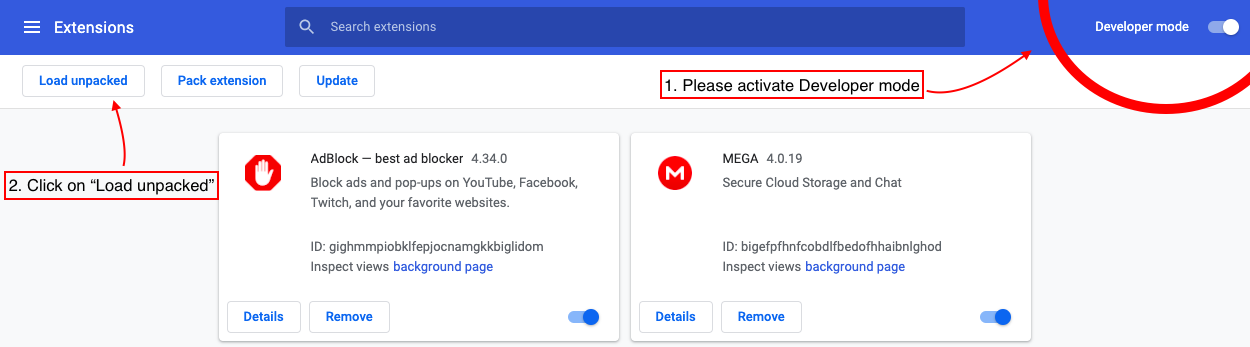

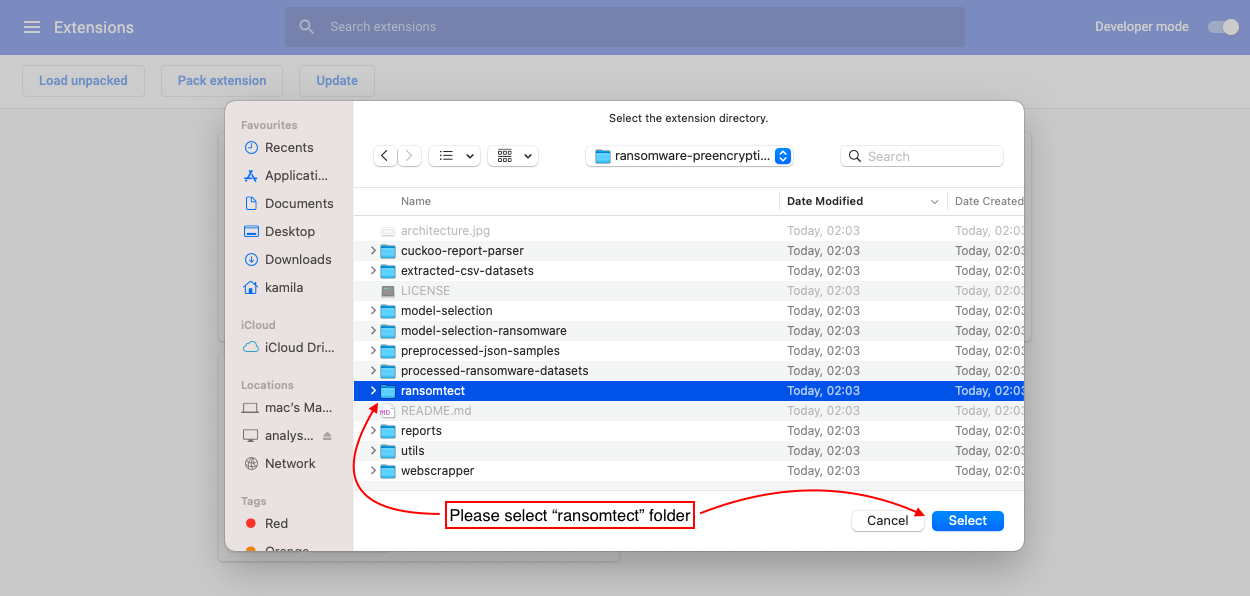

يرجى الرجوع إلى الدليل المرئي في أسفل الصفحة.

في عام 2020 فقط ، جلبت "الأعمال" Ransomware 20 مليار دولار للمجرمين على الإنترنت. يرتفع هذا الرقم المروع تدريجياً كل عام والحلول الحالية غير قادرة على مكافحة هذا التهديد. وفقًا لمجلة Cybercrime ، فإن هذا الرقم ، بافتراض الاتجاه الحالي ، يمكن أن يتجاوز 265 مليار دولار بحلول عام 2031.

ما هو السبب وراء نجاح Ransomware؟ في الوقت الحاضر ، لا تختلف برامج مكافحة الفيروسات عن النماذج الأولية الأولى. وهي تعمل استنادًا إلى مكتبة من التوقيعات (تجزئة) من البرامج الضارة المعروفة التي تجمعها بسبب الأبحاث أو مصيبة العسل أو أكثر وأكثر بفضل أداة Virustotal Online. ولكن ماذا لو كانت البرامج الضارة أو ، على وجه الخصوص ، عينة الفدية غير معروفة لمكافحة الفيروسات؟ - فلن يوقف مكافحة الفيروسات البرنامج الضار من الإضرار بالكمبيوتر ، لأن توقيعه غير موجود في المكتبة.

بدلاً من الاعتماد على توقيع كل عينات ، نقترح استخدام مكالمات Windows System API ومعلومات النظام الأخرى للكشف عن السلوك الضار وحماية المستخدم النهائي من تنزيل البرامج الضارة/الفدية. جمع البيانات

قبل الحصول على البيانات لتحليل والعمل معنا ، كان علينا العثور على عينات من أفضل البرامج الضارة والبرامج الضارة. للعثور على هذا الأخير ، استخدمنا جميع الخيارات الممكنة ، بدءًا من Google و Github وحتى مواقع اختراق Darknet. في المجموع ، قمنا بجمع عينات X Movelware و X Malware و X Ransomware.

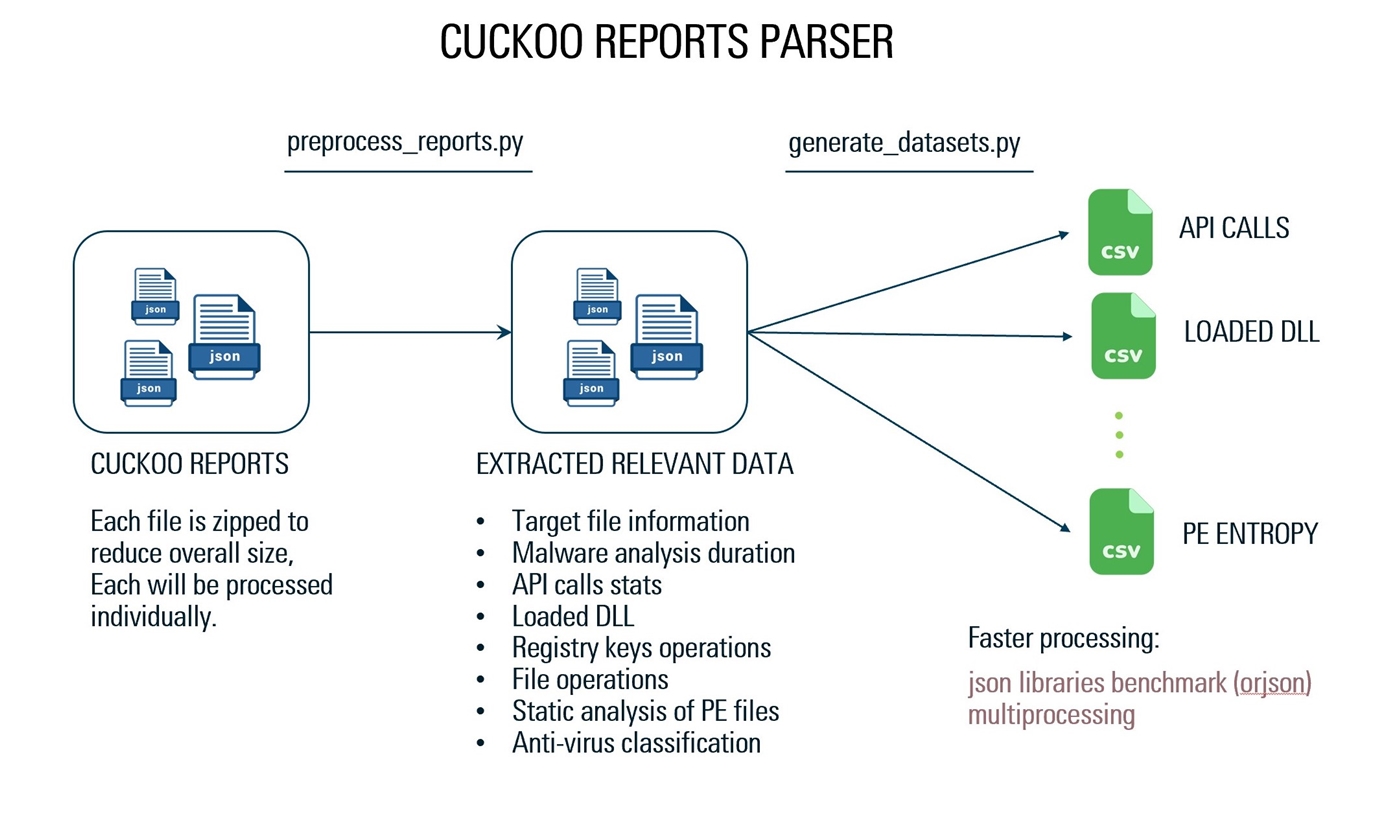

في نهاية المطاف ، أنتجنا مجموعة بيانات تقارير بفضل صندوق Cuckoo Sandbox (https://cuckoosandbox.org). يوفر برنامج Sandbox هذا رؤى مفصلة وقيمة حول العمليات الداخلية التي تعمل في نظام التشغيل أثناء تنفيذ الملف.

تقارير تتبع بنية ملف JSON. يمكن وصفه على النحو التالي: بنية الملف الرئيسية:

بعد التحليل العميق للبيانات التي اكتسبناها مع Cuckoo ، مع الأخذ في الاعتبار أنه يمكن أن يختلف من حالة إلى أخرى ، وافقنا على استخراج قيم محددة سنصفها لاحقًا في المقالة.

لقد استخدمنا محلل JSON المخصص لاسترداد البيانات اللازمة من التقارير. إنه للتنفيذ ، باستخدام هيكل JSON التقرير ، ومكتبة Orjson والمعالجة المتعددة ، واستخراج البيانات من 1000 تقرير JSON ، والتي بلغ مجموعها 20 غيغابايت في الحجم تستغرق 125 ثانية فقط. (كان حجم ملف واحد 1.1 غيغابايت واستغرق 39 ثانية للمعالجة)

مؤشرات التسوية (IOCs) هي "أجزاء من بيانات الطب الشرعي ، مثل البيانات الموجودة في إدخالات سجل النظام أو الملفات ، التي تحدد نشاطًا ضارًا محتملًا على نظام أو شبكة." مؤشرات التنازل عن أمن معلومات التسوية والمتخصصين في تكنولوجيا المعلومات في اكتشاف انتهاكات البيانات أو التهابات البرامج الضارة أو أي نشاط تهديد آخر. من خلال مراقبة مؤشرات التسوية ، يمكن للمؤسسات اكتشاف الهجمات والعمل بسرعة لمنع الانتهاكات من الحدوث أو الحد من الأضرار عن طريق إيقاف الهجمات في المراحل المبكرة.

توفر مكالمات مكالمات API خدمات نظام التشغيل لبرامج المستخدم عبر واجهة برنامج التطبيق (API). يوفر واجهة بين العملية ونظام التشغيل للسماح لعمليات مستوى المستخدم بطلب خدمات نظام التشغيل. مكالمات النظام هي نقاط الدخول الوحيدة في نظام kernel.

DLL تعني "مكتبة الارتباط الديناميكي". يحتوي ملف DLL (. DLL) على مكتبة من الوظائف والمعلومات الأخرى التي يمكن الوصول إليها بواسطة برنامج Windows. عند إطلاق البرنامج ، يتم ربط الروابط بالضرورية. تأتي بعض DLLs مع نظام تشغيل Windows بينما تتم إضافة البعض الآخر عند تثبيت برامج جديدة.

عمليات الملفات ملف هو نوع بيانات مجردة. لتحديد ملف بشكل صحيح ، نحتاج إلى النظر في العمليات التي يمكن تنفيذها على الملفات. ست عمليات ملفات أساسية. يمكن أن يوفر نظام التشغيل مكالمات النظام لإنشاء الملفات والكتابة والقراءة وإعادة تحديد موقعها وحذفها واقتطاعها.

مفاتيح عمليات التسجيل الرئيسية هي كائنات حاوية مماثلة للمجلدات. قيم التسجيل هي كائنات غير متجانسة مماثلة للملفات. قد تحتوي المفاتيح على قيم ومفاتيح. تتم الرجوع إلى مفاتيح مع بناء جملة مشابهة لأسماء مسارات Windows ، باستخدام عمليات الإرشاد الخلفية للإشارة إلى مستويات التسلسل الهرمي.

PE Imports PE أو قابلة للتنفيذ قابلة للتنفيذ هو تنسيق ملفات Windows القابلة للتنفيذ. تساعدنا دراسة تنسيق PE على فهم كيفية عمل Windows Internals مما يجعلنا بدورهم مبرمجين أفضل. من المهم بالنسبة للمهندسين العكسيين الذين يرغبون في اكتشاف التفاصيل المعقدة للثنائيات التي غالباً ما تكون. كلما قمت بتنفيذ ملف ، يقوم Windows Loader أولاً بتحميل ملف PE من القرص وتعيينه في الذاكرة. تسمى خريطة الذاكرة لملف PE الوحدة النمطية. من المهم أن نلاحظ أن المحمل قد لا ينسخ المحتويات بأكملها من القرص إلى الذاكرة. بدلاً من ذلك ، ينظر المحمل إلى القيم المختلفة في الرأس للعثور على أجزاء مختلفة من PE في الملف ثم يقوم بتخطيط أجزاء منه إلى الذاكرة. (http://ulsrl.org/pe-portable-executable/)

انتشار وتأثير مخططات التعبئة المنخفضة في النظام الإيكولوجي للبرامج الضارة ، فإن خصوم التقنية الشائعة. تشبه التعبئة القابلة للتنفيذ تطبيق الضغط أو التشفير ويمكن أن تمنع قدرة بعض التقنيات على اكتشاف البرامج الضارة المعبأة. إن الانتروبيا العالية هي تقليديًا علامة حميمة لوجود باكر ، ولكن ربما واجه العديد من محللي البرامج الضارة عبوات منخفضة الإدارات أكثر من مرة. تؤكد العديد من الأدوات الشائعة (على سبيل المثال ، Peid ، Manalyze ، اكتشافها بسهولة) ، والدورات المتعلقة بالبرامج الضارة ، وحتى الكتب المرجعية حول هذا الموضوع ، أن البرامج الضارة المعبأة غالبًا ما تظهر إنتروبيا عالية. نتيجة لذلك ، يستخدم العديد من الباحثين هذا الاستدلال في إجراءات تحليلهم. من المعروف أيضًا أن الأدوات المستخدمة عادةً لاكتشاف الرازم تستند إلى مطابقة التوقيع وقد تجمع أحيانًا بين الاستدلال الأخرى ، ولكن مرة أخرى ، فإن النتائج ليست مخلصة تمامًا ، لأن العديد من التوقيعات التي يتم تعميمها عرضة للإيجابيات الخاطئة. مجموعة Cisco Talos Intelligence - ذكاء التهديد الشامل: ورقة بحثية جديدة: انتشار وتأثير مخططات التعبئة المنخفضة في النظام البيئي للبرامج الضارة

علاوة على خوارزميات التصنيف ، نظرًا لوجود نقص شديد في عينات الفدية المتاحة عبر الإنترنت ، سيتعين علينا التعامل مع التصنيف غير المتوازن باستخدام تقنيات مثل Smote (تقنية الإفراط في التقنية الأقلية الاصطناعية) بالإضافة إلى تقنيات التعبئة والتعزيز للبيانات غير المتوازنة.

نعتزم أيضًا محاولة تجميع الخوارزميات للتحقق مما إذا كان بإمكاننا تحديد مجموعات من أنواع البرامج الضارة ، بخلاف الفدية ، مثل: الديدان ، أحصنة طروادة ، برامج تجسس ، الفئران ، السارق ، المصرفيين ، إلخ.

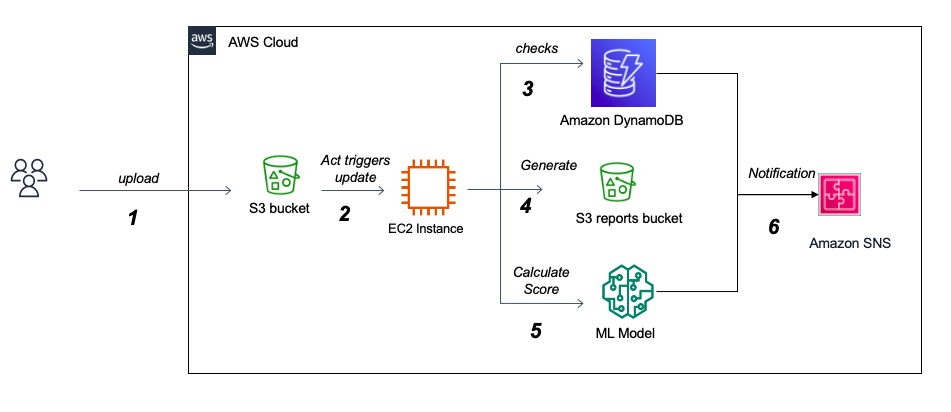

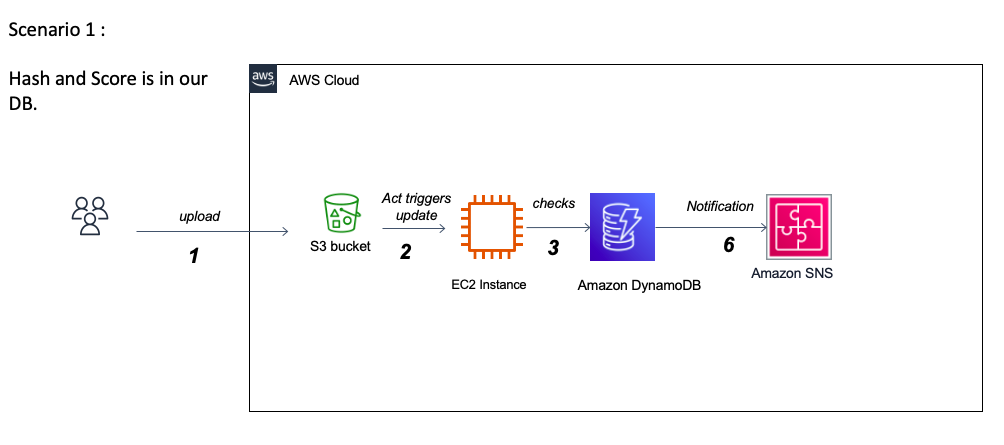

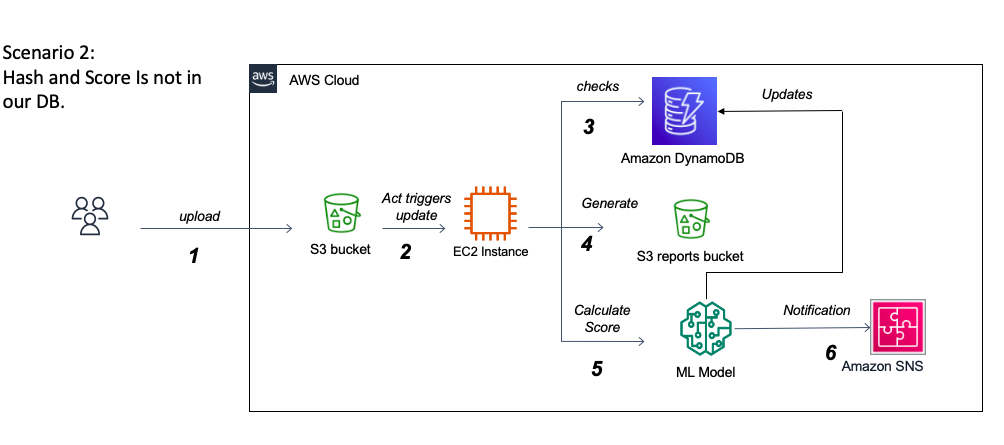

لقد استخدمنا AWS للهندسة المعمارية لدينا لأنها لها العديد من الفوائد مقارنة بألواح موجهة نحو الخادم الكلاسيكي ، بما في ذلك سهولة التوسع ، والطاقة الحسابية في الطلب ، ومجموعة متنوعة من الأدوات المدمجة. المكونات الرئيسية هي:

أحد التحديات الكبيرة في هذا المشروع هو التعامل مع تقارير JSON تحليل Cuckoo. من ناحية ، يمكن أن يصل حجمها إلى ما يصل إلى 500-700 ميغابايت ، الأمر الذي يتطلب منا معرفة طريقة فعالة وسريعة للذاكرة لتحميلها ومعالجتها. من ناحية أخرى ، فإن فهم الهيكل المتداخل الواسع للتقارير وتفسير معنى كل قسم يمثل تحديًا جيدًا وقد يتطلب مساعدة من خبير أنظمة التشغيل. في الواقع ، يوفر Cuckoo تقارير مفصلة للغاية تحدد سلوك الملف عند تنفيذها داخل بيئة معزولة واقعية ، وبسبب هذه الطبيعة التفصيلية والهيكل التكيفي للتقارير إلى ملف كل شيء للتحليل ، لا يحتوي Cuckoo على وثائق كافية لمحتويات التقارير على موقعها الرسمي. نظرًا لأن البيانات فئران بشكل أساسي مع أكثر من 1000 ميزة محتملة تعكس سلوك الملف في بيئة Windows ، فإن التحدي هو تحديد الميزات المهمة التي يمكن أن تميز بين Ransomware و Moderware بنجاح. يتطلب هذا USTO دراسة ميزات الميزات بشكل صحيح وتنفيذ خوارزميات اختيار متغيرة مختلفة. سوف نتعامل أيضًا مع المشكلة المحتملة لمرحلة الخطوط المتعددة للمتغيرات واستكشاف طرق تخفيض الأبعاد المختلفة. سيكون السؤال المهم في هذا الاحتمال هو أهمية التخلص من الميزات عندما تنتمي المتغيرات الفئوية إلى فئة أكبر. التحدي الآخر في التعامل مع المتغيرات الفئوية متعددة الطبقات هو عندما لا توفر مجموعة بيانات التدريب قائمة شاملة بجميع الفئات الممكنة. عند نشرها ، من المحتمل أن يواجه النموذج فصولًا غير مرئية. على سبيل المثال ، هناك أكثر من 1000 من مكالمات واجهة برمجة تطبيقات Windows ومجموعة البيانات التي تم جمعها حتى الآن تحتوي فقط على حوالي 250 منها. سيتطلب التعامل مع هذه المشكلة استكشاف استراتيجيات متعددة للتعامل مع الفصول غير المرئية لتحقيق أفضل أداء. سيكون هناك خيار إضافي هو إعادة تدريب النموذج في الإنتاج مع بيانات جديدة عبر تقنيات التعلم الإضافية.

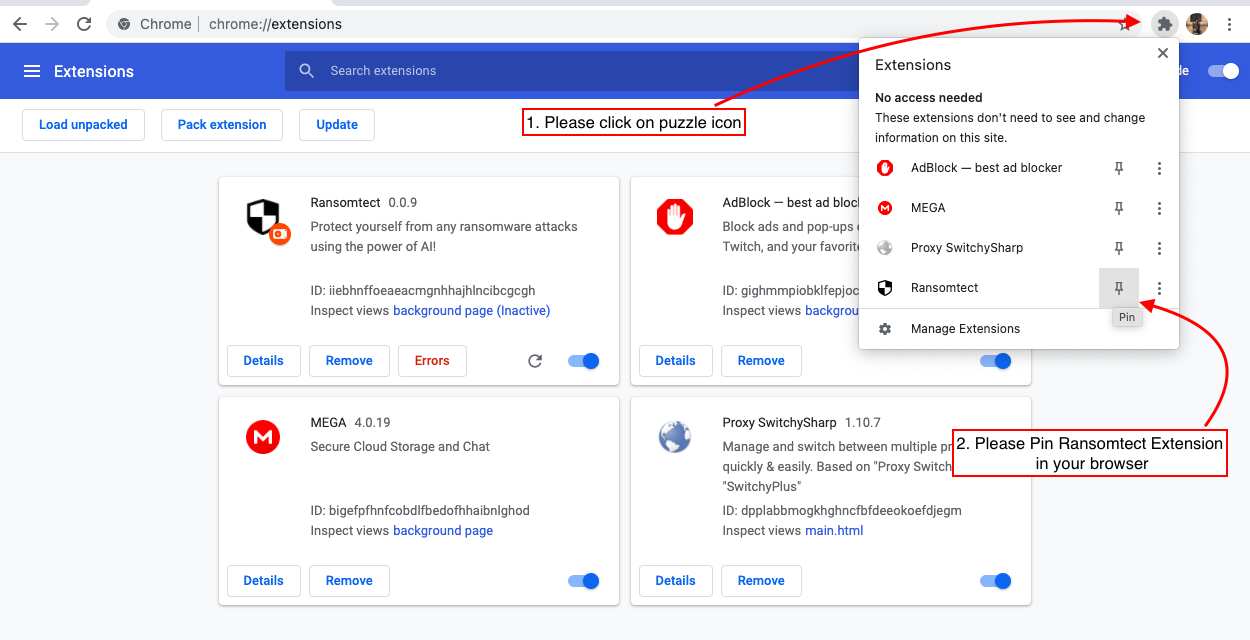

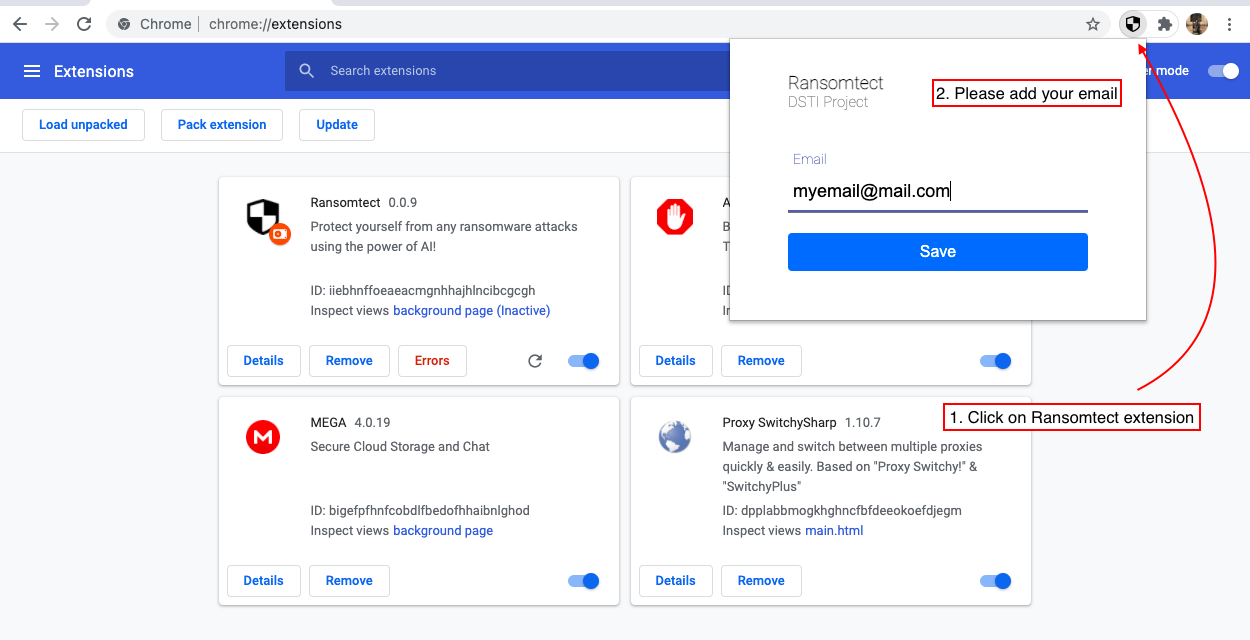

يرجى تنزيل الكود الخاص بنا من Github واتبع التعليمات أدناه

6.

6.

أنت على ما يرام! استمتع بتصفحك الآمن!

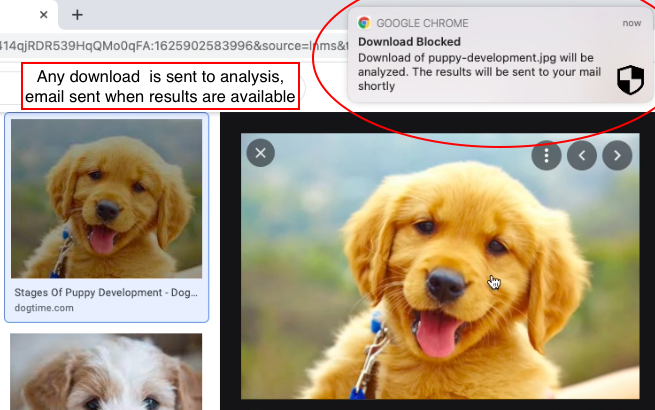

لاحظ أنك ستتلقى رسائل بريد إلكتروني في هذا التنسيق: