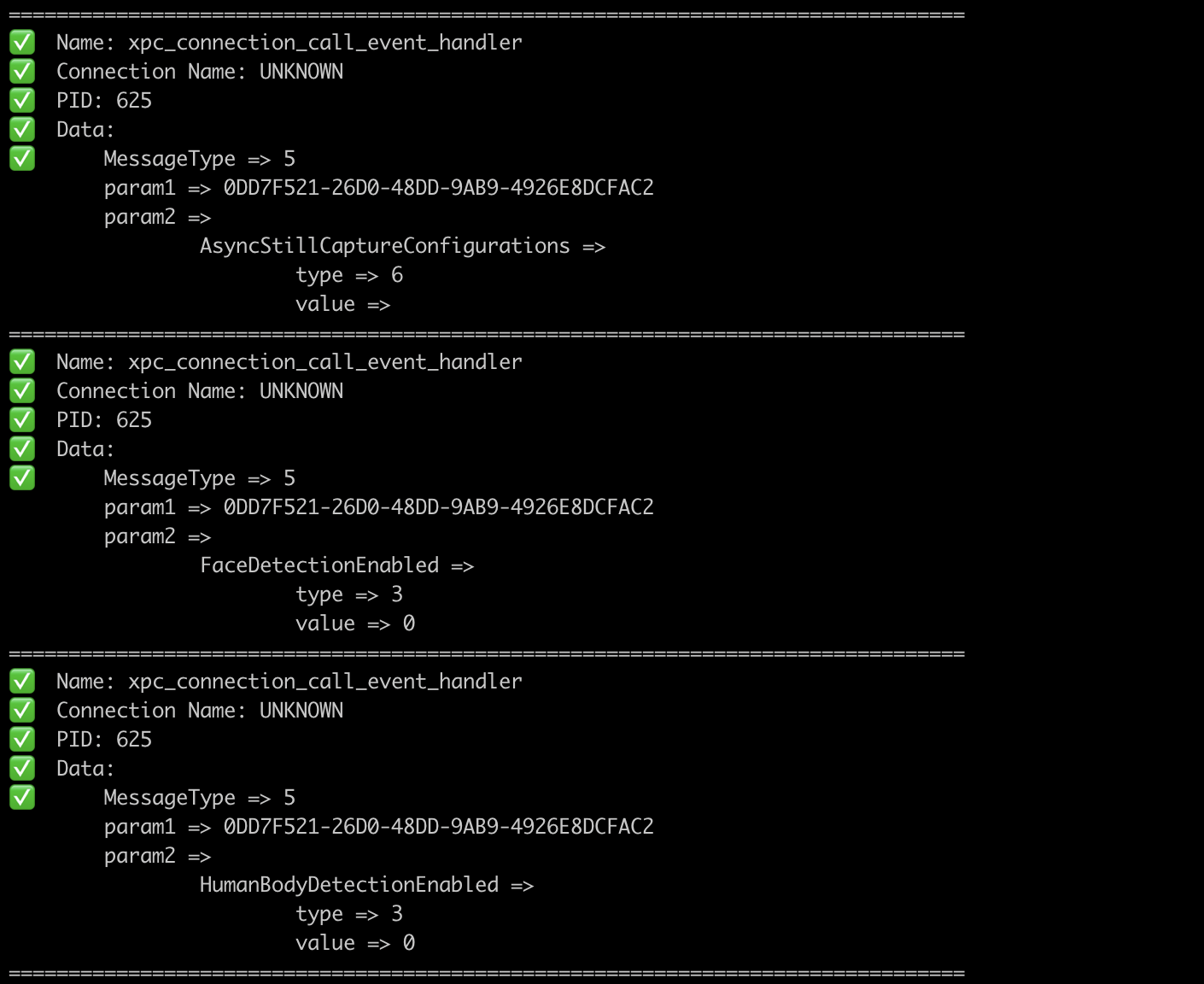

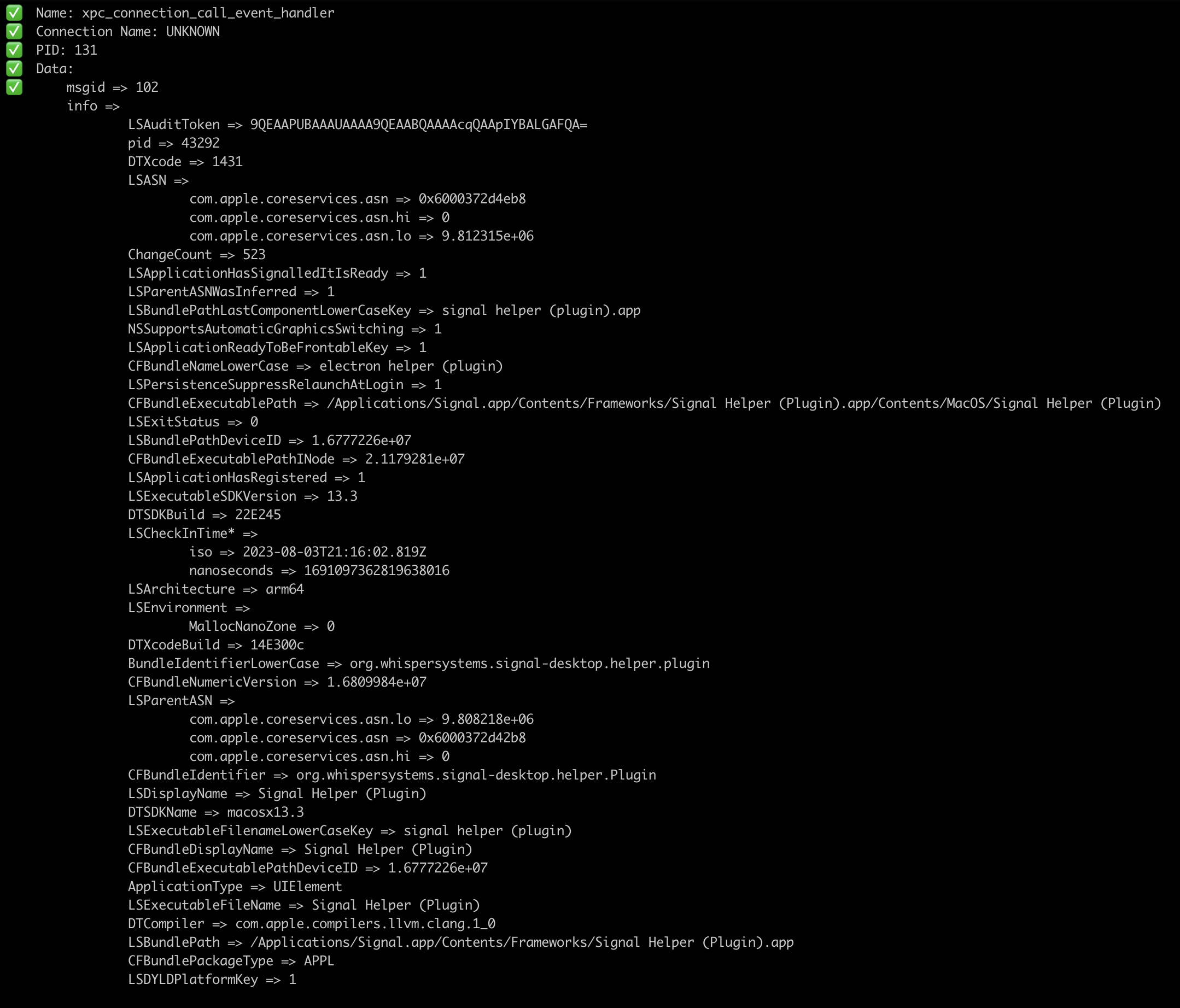

Инструмент, вдохновленный инструментом XPCSPY для мониторинга трафика XPC.

GXPC рекурсивно анализирует типы xpc_object_t , а также отстраняет данные обратно для типов GO.

Загрузите одно из предварительно построенных двоичных файлов для MacOS (x86_64 или ARM64) отсюда или сделайте это вручную, как описано ниже.

go install github.com/ReverseApple/gxpc@latestXPC sniffer

Usage:

gxpc [spawn_args] [flags]

Flags:

-b, --blacklist strings blacklist connection by name

--blacklistp strings blacklist connection by PID

-f, --file string spawn the file

-h, --help help for gxpc

-i, --id string connect to device with ID

-l, --list list available devices

-n, --name string process name

-o, --output string save output to this file

-p, --pid int PID of wanted process (default -1)

-r, --remote string connect to device at IP address

-w, --whitelist strings whitelist connection by name

--whitelistp strings whitelist connection by PID Если вы не проходите флаг -i , устройство по умолчанию -USB.

Если вы хотите создать файл/двоичный файл, передайте -f , который указывает на файл/двоичный файл, который вы хотите породить вместе с аргументами.

gxpc -i local -f /bin/cat /tmp/somefile -без некоторых специфических флагов для порожденного двоичного файлаgxpc -i local -f /path/to/binary -- -a -b "TEST" -с некоторыми конкретными флагами для порожденного двоичного файла Кроме того, вы можете фильтровать на именах соединений или PID, если вы передаете оба фильтра (имя и PID), это потребует только имя. --whitelist и --whitelistp вместе с --blacklist и --blacklistp принимает список, такой как --blacklistp "89,32,41" который внесет черный список портов 89, 32 и 41.