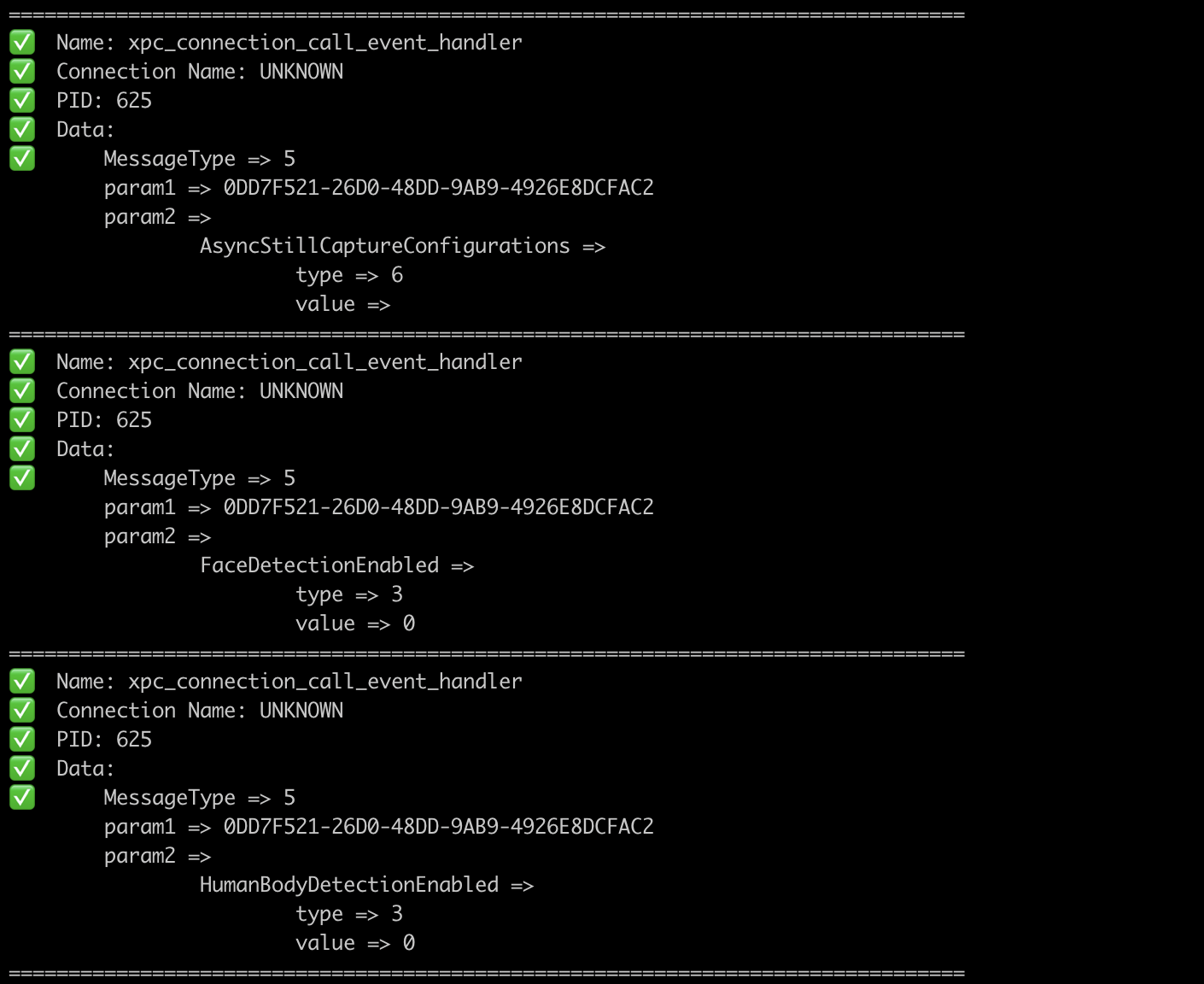

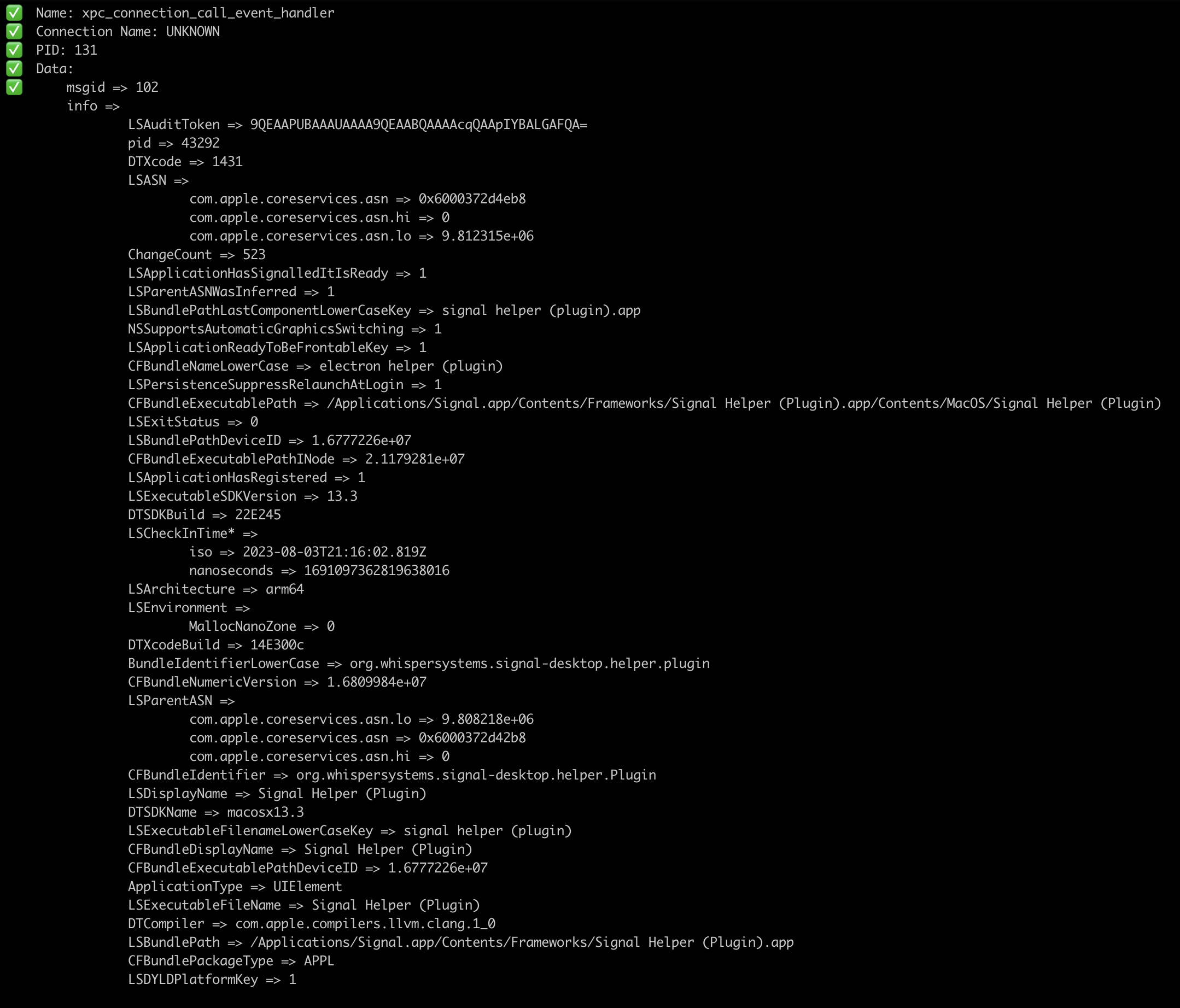

Outil inspiré de l'outil XPCSPY pour surveiller le trafic XPC.

GXPC analyse récursivement les types de xpc_object_t ainsi que de démarser les types de données pour aller.

Téléchargez l'un des binaires prédéfinis pour macOS (x86_64 ou arm64) à partir d'ici ou faites-le manuellement comme décrit ci-dessous.

go install github.com/ReverseApple/gxpc@latestXPC sniffer

Usage:

gxpc [spawn_args] [flags]

Flags:

-b, --blacklist strings blacklist connection by name

--blacklistp strings blacklist connection by PID

-f, --file string spawn the file

-h, --help help for gxpc

-i, --id string connect to device with ID

-l, --list list available devices

-n, --name string process name

-o, --output string save output to this file

-p, --pid int PID of wanted process (default -1)

-r, --remote string connect to device at IP address

-w, --whitelist strings whitelist connection by name

--whitelistp strings whitelist connection by PID Si vous ne passez pas -i inducteur, le périphérique par défaut est USB.

Si vous souhaitez engendrer un fichier / binaire, passez le -f qui pointe vers le fichier / binaire que vous souhaitez engendrer avec les arguments.

gxpc -i local -f /bin/cat /tmp/somefile - sans quelques drapeaux spécifiques au binaire engendrégxpc -i local -f /path/to/binary -- -a -b "TEST" - avec quelques drapeaux spécifiques au binaire à la génération De plus, vous pouvez filtrer sur les noms de connexion ou les PID, si vous passez les deux filtres (nom et PID), il ne prendra que le nom. --whitelist et --whitelistp avec la --blacklist et --blacklistp acceptent la liste, telle que --blacklistp "89,32,41" qui lira les ports 89, 32 et 41.