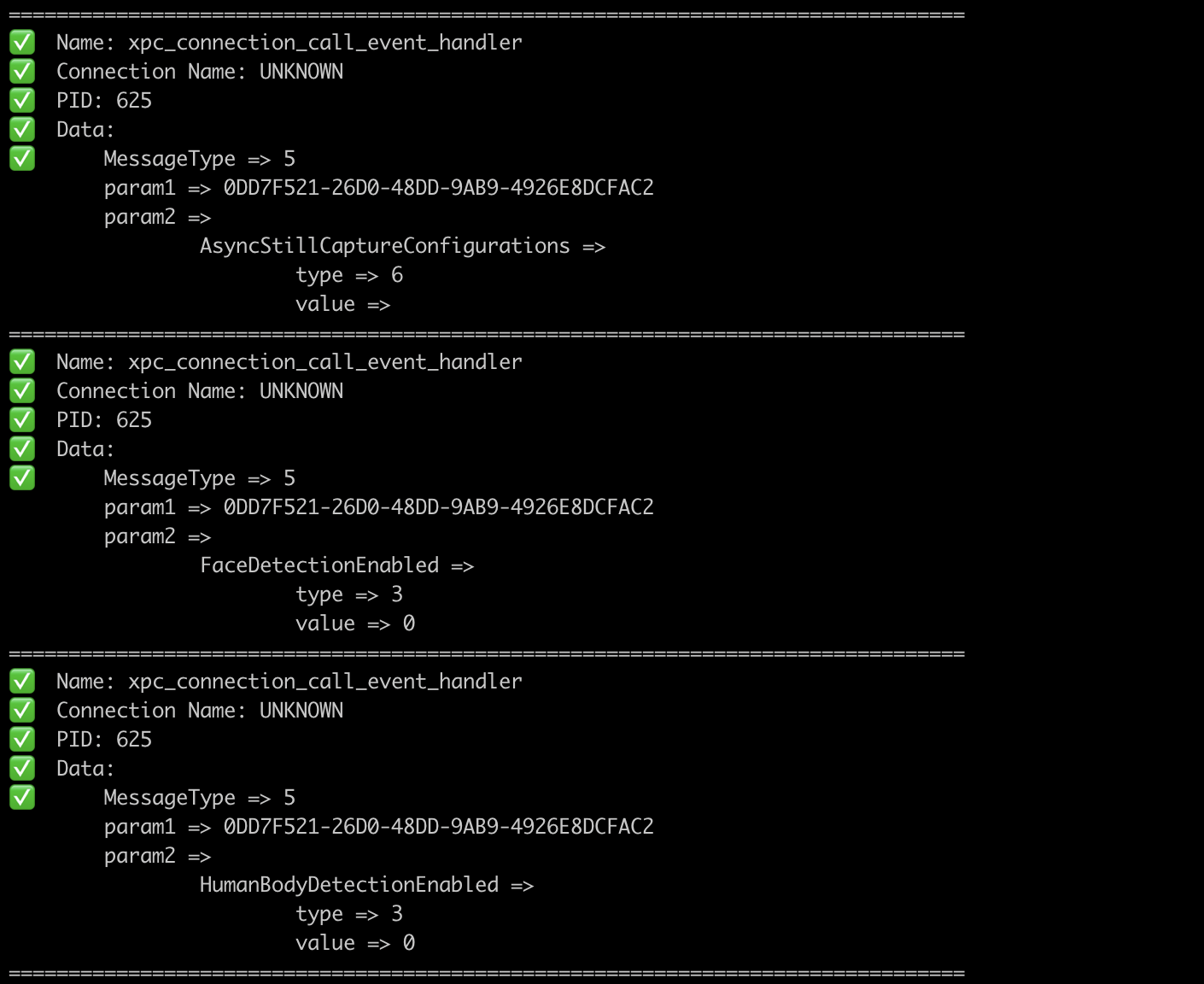

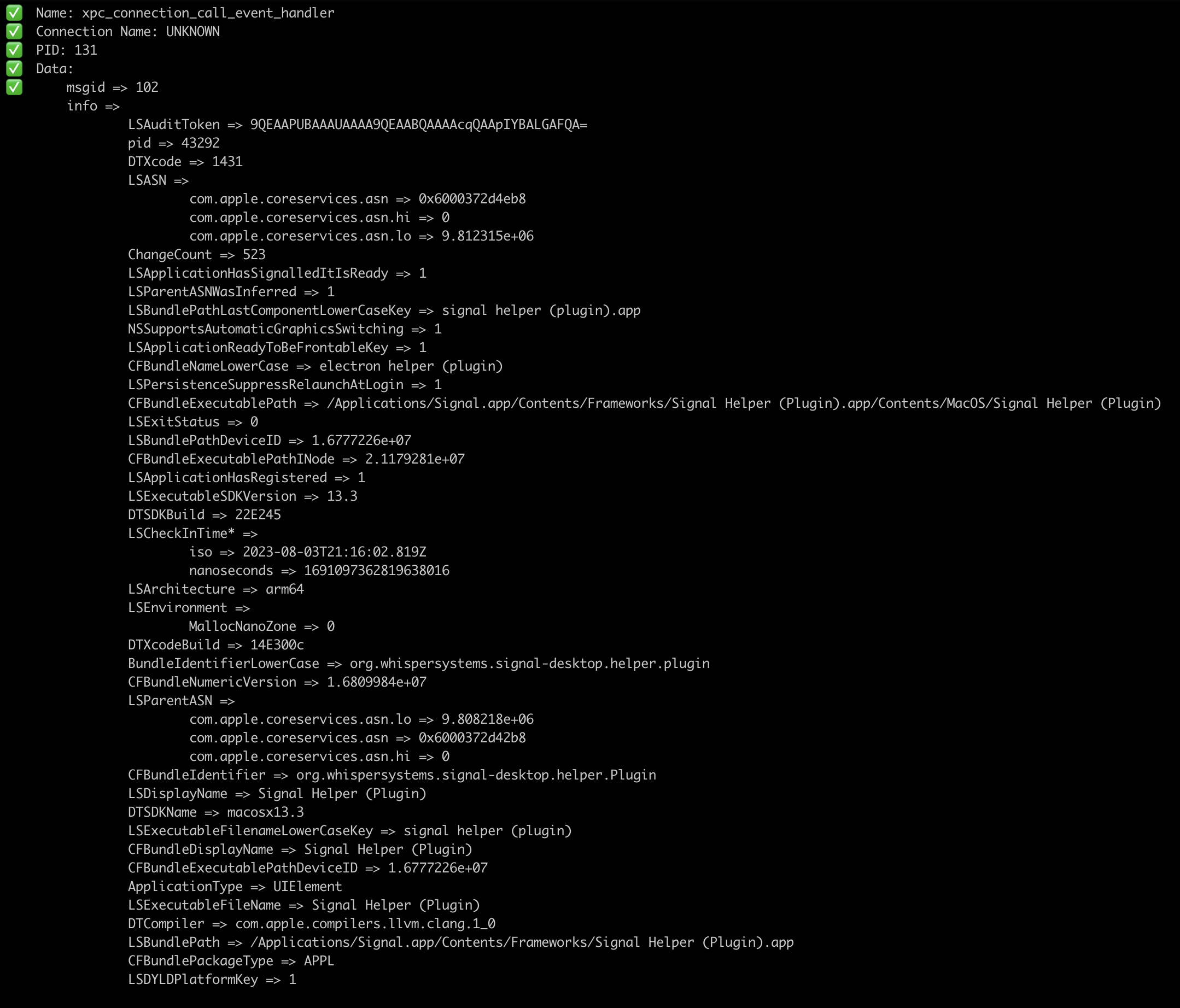

Alat yang terinspirasi oleh alat XPCSPY untuk memantau lalu lintas XPC.

GXPC secara rekursif mem -parsing jenis xpc_object_t dan juga membuat data kembali ke jenis kembali.

Unduh salah satu binari prebuilt untuk macOS (x86_64 atau ARM64) dari sini atau lakukan secara manual seperti yang dijelaskan di bawah ini.

go install github.com/ReverseApple/gxpc@latestXPC sniffer

Usage:

gxpc [spawn_args] [flags]

Flags:

-b, --blacklist strings blacklist connection by name

--blacklistp strings blacklist connection by PID

-f, --file string spawn the file

-h, --help help for gxpc

-i, --id string connect to device with ID

-l, --list list available devices

-n, --name string process name

-o, --output string save output to this file

-p, --pid int PID of wanted process (default -1)

-r, --remote string connect to device at IP address

-w, --whitelist strings whitelist connection by name

--whitelistp strings whitelist connection by PID Jika Anda tidak lulus -i bendera, perangkat default adalah USB.

Jika Anda ingin menelurkan file/biner, lewati -f yang menunjuk ke file/biner yang ingin Anda tewas bersama dengan argumen.

gxpc -i local -f /bin/cat /tmp/somefile -tanpa beberapa bendera spesifik ke biner yang bertelurgxpc -i local -f /path/to/binary -- -a -b "TEST" -Dengan beberapa bendera spesifik ke biner yang bertelur Selain itu, Anda dapat memfilter nama koneksi atau PID, jika Anda melewati kedua filter (nama dan PID), hanya akan mengambil nama. --whitelist dan --whitelistp bersama dengan --blacklist dan --blacklistp menerima daftar, seperti --blacklistp "89,32,41" yang akan membuat daftar hitam port 89, 32 dan 41.