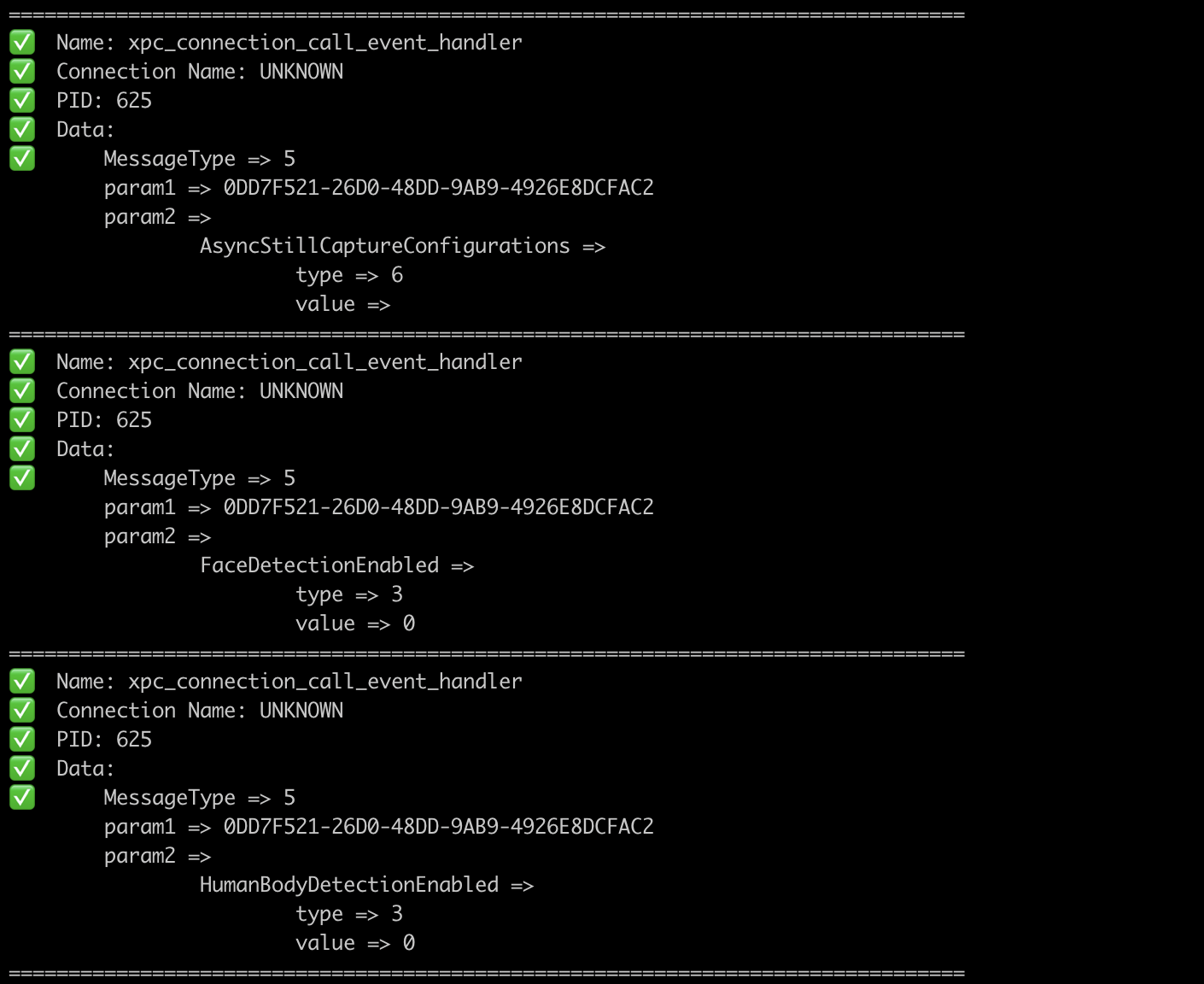

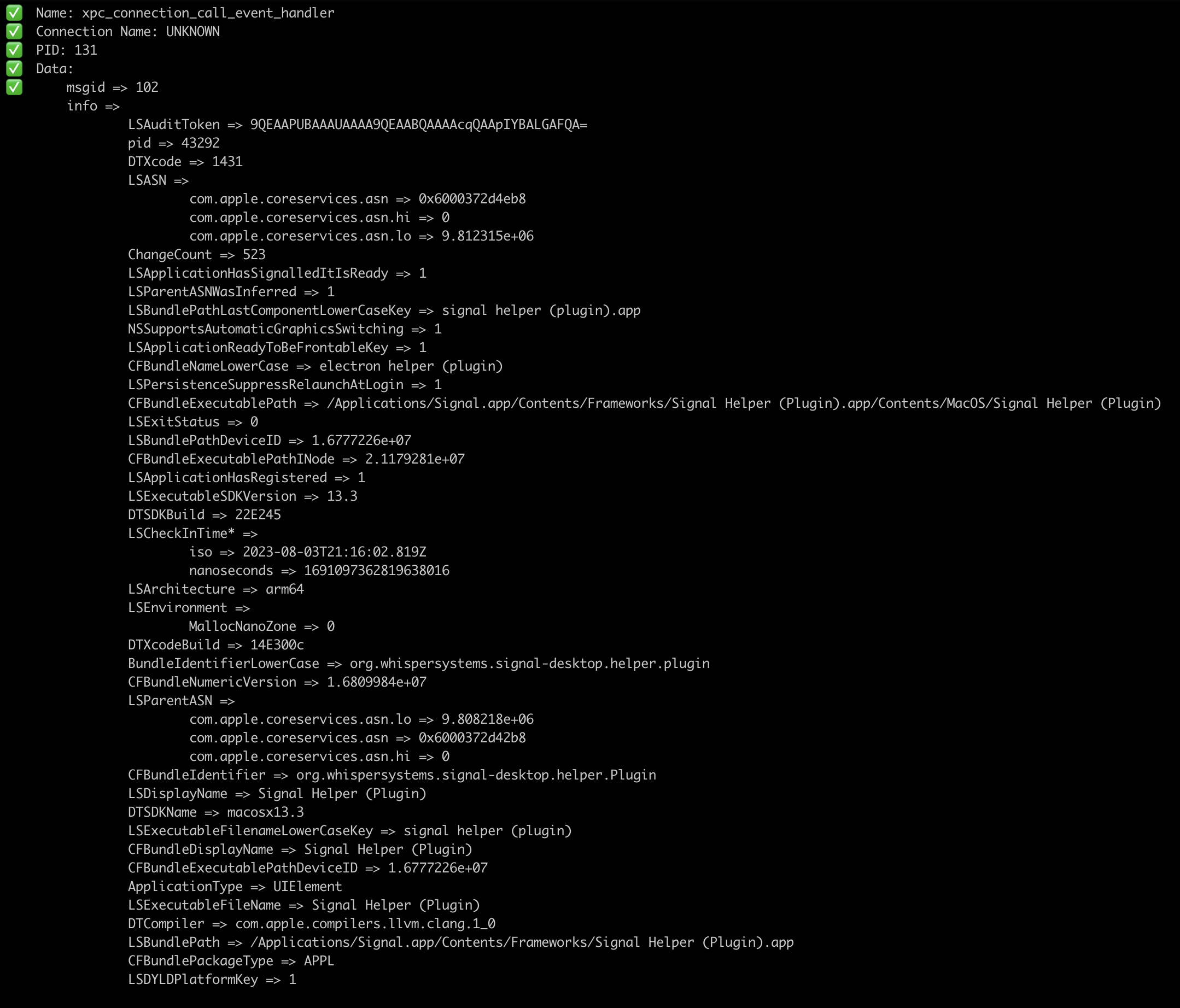

Ferramenta inspirada na ferramenta XPCSPY para monitorar o tráfego XPC.

O GXPC analisa recursivamente tipos de xpc_object_t , além de solucionar os dados de volta para ir.

Faça o download de um dos binários pré -construídos para MacOS (x86_64 ou ARM64) daqui ou faça isso manualmente, conforme descrito abaixo.

go install github.com/ReverseApple/gxpc@latestXPC sniffer

Usage:

gxpc [spawn_args] [flags]

Flags:

-b, --blacklist strings blacklist connection by name

--blacklistp strings blacklist connection by PID

-f, --file string spawn the file

-h, --help help for gxpc

-i, --id string connect to device with ID

-l, --list list available devices

-n, --name string process name

-o, --output string save output to this file

-p, --pid int PID of wanted process (default -1)

-r, --remote string connect to device at IP address

-w, --whitelist strings whitelist connection by name

--whitelistp strings whitelist connection by PID Se você não passa -i sinalizador, o dispositivo padrão será USB.

Se você deseja gerar um arquivo/binário, passe o -f que aponta para o arquivo/binário que deseja gerar junto com os argumentos.

gxpc -i local -f /bin/cat /tmp/somefile -sem algumas bandeiras específicas para o binário geradogxpc -i local -f /path/to/binary -- -a -b "TEST" -com algumas bandeiras específicas para o binário gerado Além disso, você pode filtrar nomes de conexão ou PIDs, se passar os dois filtros (nome e PID), ele terá apenas o nome. --whitelist e --whitelistp juntamente com o --blacklist e --blacklistp aceitam a lista, como --blacklistp "89,32,41" , que será a lista negra das portas 89, 32 e 41.