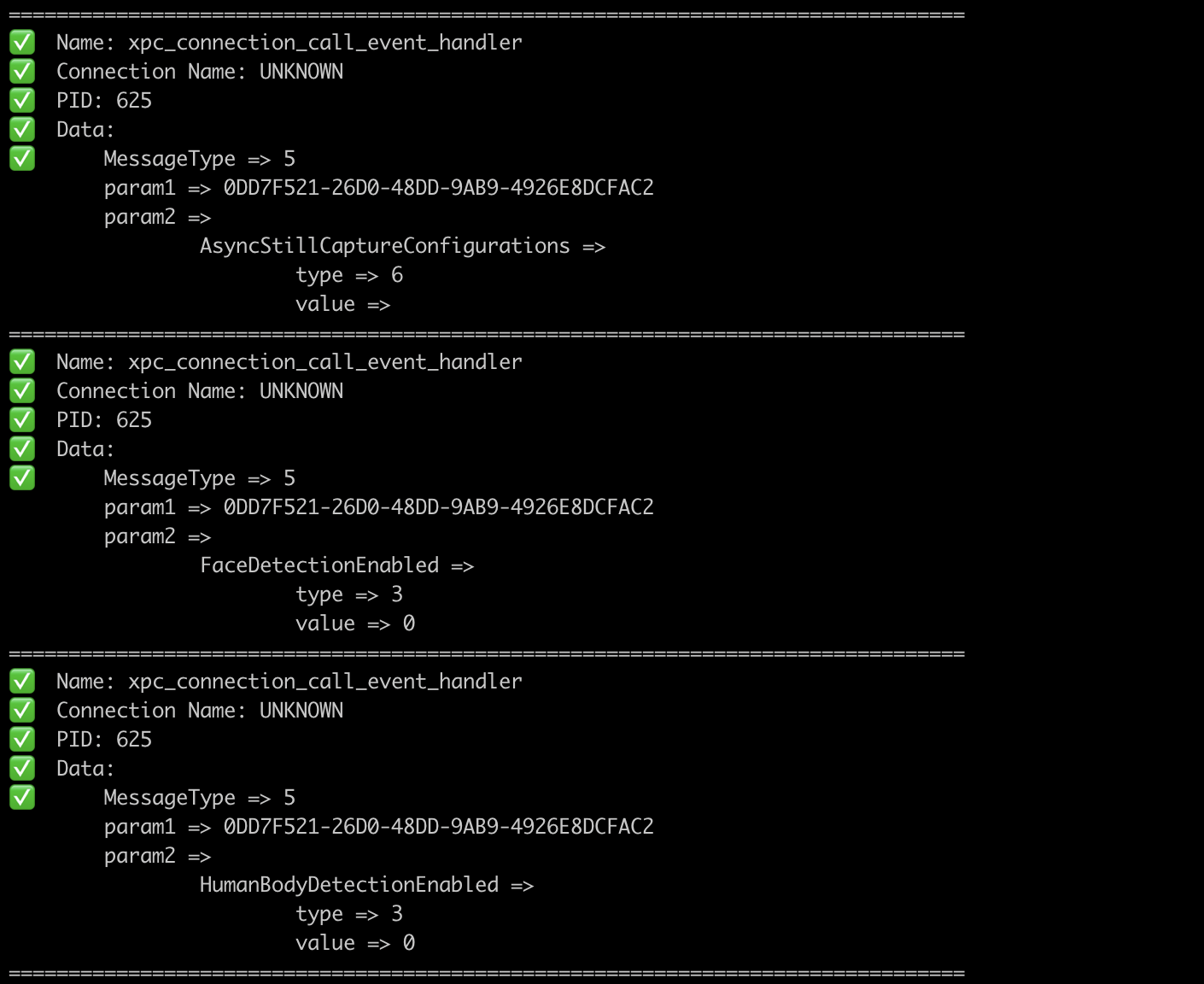

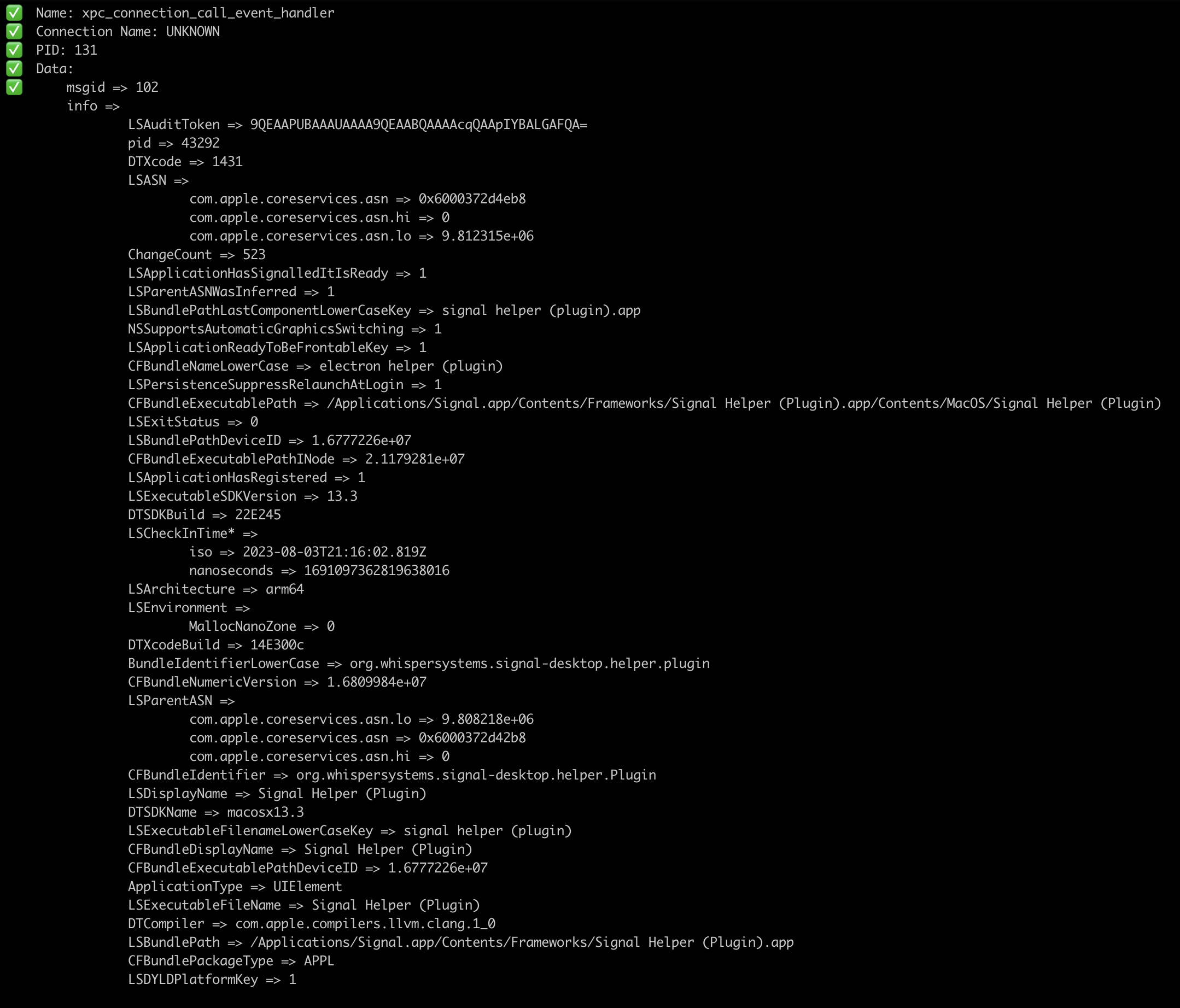

Tool inspiriert vom XPCSPY -Tool zur Überwachung des XPC -Verkehrs.

GXPC analysiert rekursiv Arten von xpc_object_t und entlasten Sie die Daten zurück nach GO -Typen.

Laden Sie hier eines der vorgefertigten Binärdateien für macOS (x86_64 oder ARM64) herunter oder tun Sie es manuell, wie unten beschrieben.

go install github.com/ReverseApple/gxpc@latestXPC sniffer

Usage:

gxpc [spawn_args] [flags]

Flags:

-b, --blacklist strings blacklist connection by name

--blacklistp strings blacklist connection by PID

-f, --file string spawn the file

-h, --help help for gxpc

-i, --id string connect to device with ID

-l, --list list available devices

-n, --name string process name

-o, --output string save output to this file

-p, --pid int PID of wanted process (default -1)

-r, --remote string connect to device at IP address

-w, --whitelist strings whitelist connection by name

--whitelistp strings whitelist connection by PID Wenn Sie -i Flag übergeben, ist das Standardgerät USB.

Wenn Sie eine Datei/Binärdatei erzeugen möchten, übergeben Sie die -f , die auf die Datei/die Binärdatei verweist, die Sie zusammen mit den Argumenten hervorbringen möchten.

gxpc -i local -f /bin/cat /tmp/somefile -ohne spezifische Flags für die hervorgerufene Binärdateigxpc -i local -f /path/to/binary -- -a -b "TEST" -mit einigen spezifischen Flaggen an die hervorgebrachte Binärin Zusätzlich können Sie auf Verbindungsnamen oder PIDs filtern. Wenn Sie beide Filter (Name und PID) übergeben, nimmt es nur den Namen an. --whitelist und --whitelistp zusammen mit der --blacklist und --blacklistp akzeptiert die Liste, wie --blacklistp "89,32,41"