gokart action

v1.0.0

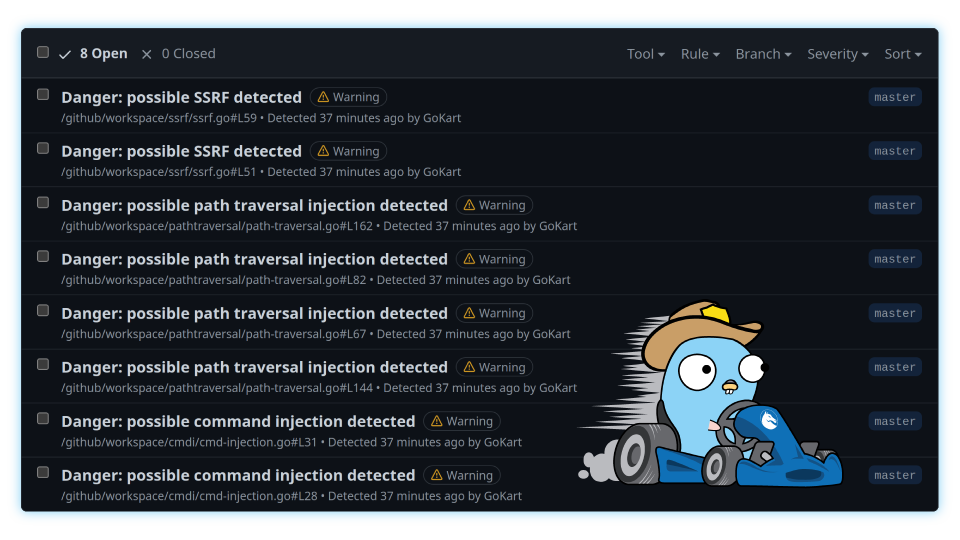

Используя это действие GitHub, сканируйте свой код с Gokart, чтобы найти уязвимости, используя форму SSA (одно статическое назначение) исходного кода GO.

Рабочий процесс, обычно объявляемый в .github/workflows/gokart.yaml под вашим репозиторием проекта Go, выглядит как:

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1Вы можете изменить анализ базового каталога и/или конфигурации анализатора, используя необязательный ввод, как это:

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory - сканировать модуль GO в каталоге (по умолчанию . ) .input - Путь ввода в пользовательский файл YML (конфигурация анализатора) .output - (Требуется) Путь файла для вывода записи вывода (по умолчанию: results ) .globalsTainted - отмечает глобальные переменные как опасные. Dockerfile и связанные сценарии и документация в этом проекте выпускаются под MIT.

Контейнерные изображения, построенные с этим проектом, включают сторонние материалы.