gokart action

v1.0.0

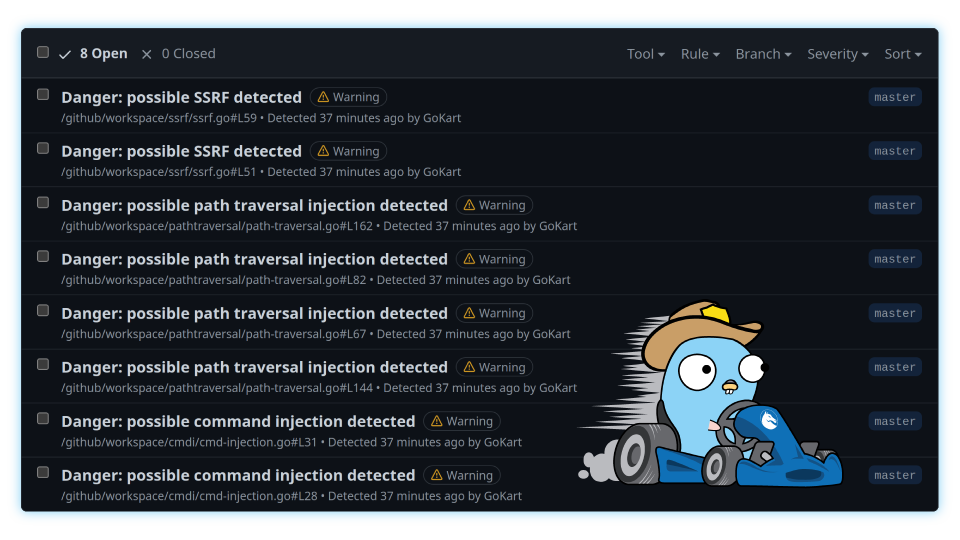

À l'aide de cette action GitHub, scannez votre code avec Gokart pour trouver des vulnérabilités à l'aide du formulaire SSA (Affectation statique unique) de GO Source Code C'est.

Le workflow, généralement déclaré dans .github/workflows/gokart.yaml dans votre référentiel de projets Go, ressemble:

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1Vous pouvez modifier le répertoire de base d'analyse et / ou la configuration de l'analyseur en utilisant une entrée facultative comme celle-ci:

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory - Analyser sur un module GO dans le répertoire (par défaut . ) .input - Chemin d'entrée vers le fichier YML (Analyzer Config) personnalisé.output - (requis) chemin de fichier pour écrire les résultats de la sortie (par défaut: results ) .globalsTainted - marque les variables mondiales comme dangereuses. Le dockerfile et les scripts et la documentation associés dans ce projet sont publiés sous le MIT.

Les images de conteneurs construites avec ce projet comprennent des matériaux tiers.