gokart action

v1.0.0

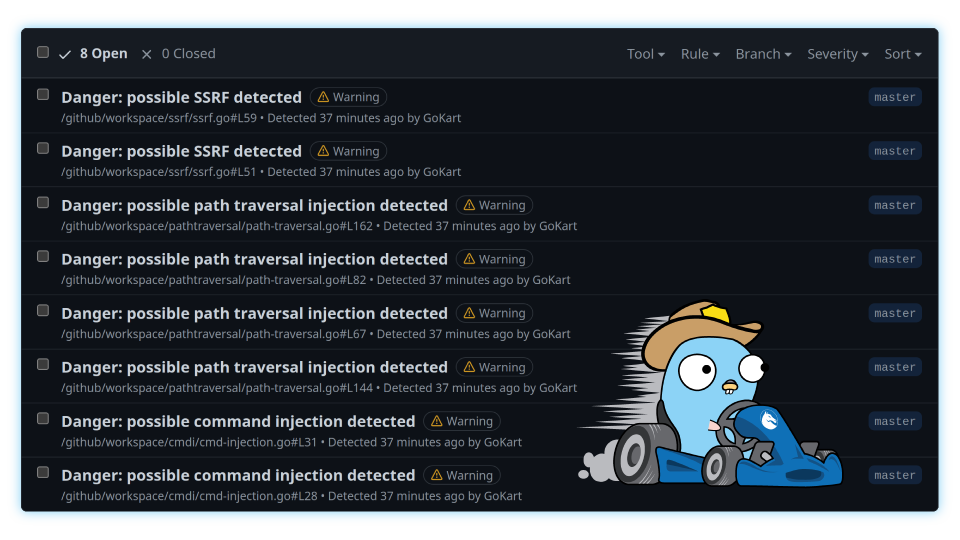

이 GitHub 작업을 사용하여 GOKART로 코드를 스캔하여 GO 소스 코드의 SSA (단일 정적 할당) 형식을 사용하여 취약점을 찾으십시오.

Go Project 저장소에서 .github/workflows/gokart.yaml 로 선언 된 워크 플로우는 다음과 같습니다.

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1다음과 같은 옵션 입력을 사용하여 분석 기반 디렉토리 및/또는 분석기 구성을 변경할 수 있습니다.

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory - 디렉토리의 GO 모듈에서 스캔 (기본값 : . ) .input - 사용자 정의 YML에 대한 입력 경로 (분석기 구성) 파일.output - (필수) FIRTUTING OUTPUT를 작성하는 파일 경로 (기본값 : results ) .globalsTainted 글로벌 변수를 위험한 것으로 표시합니다. 이 프로젝트의 Dockerfile 및 관련 스크립트 및 문서는 MIT 아래에 출시됩니다.

이 프로젝트로 구축 된 컨테이너 이미지에는 타사 자료가 포함됩니다.