gokart action

v1.0.0

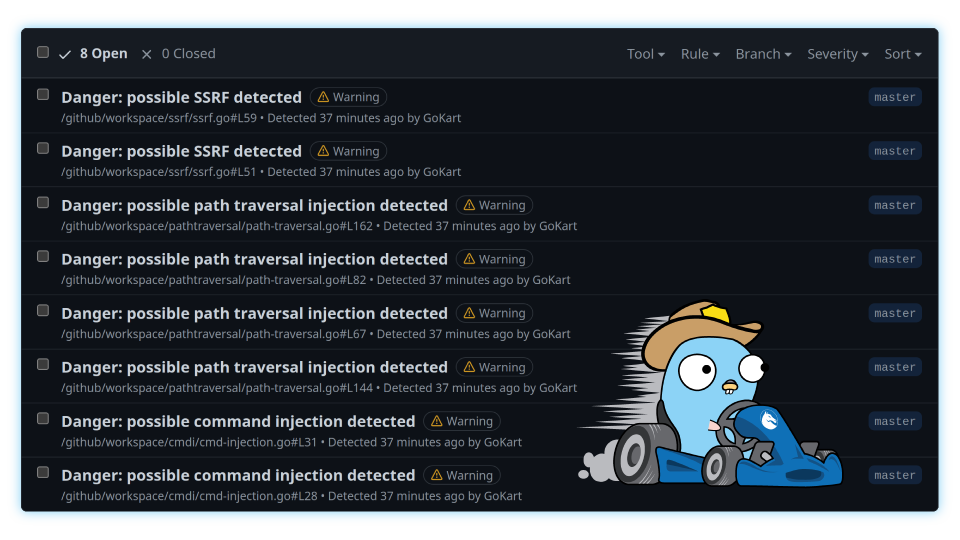

Usando esta ação do GitHub, digitalize seu código com o GOKART para encontrar vulnerabilidades usando a forma SSA (atribuição estática única) do código -fonte Go.

O fluxo de trabalho, geralmente declarado em .github/workflows/gokart.yaml no seu repositório de projeto Go, parece:

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1Você pode alterar o diretório base de análise e/ou a configuração do analisador usando entrada opcional como esta:

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory - Digitalize um módulo GO no diretório (padrão : . ) .input - Caminho de entrada para o arquivo personalizado YML (Analyzer Config) .output - (necessária) Caminho do arquivo para gravar resultados de descobertas (padrão: results ) .globalsTainted - marca as variáveis globais como perigosas. O Dockerfile e os scripts e a documentação associados neste projeto são lançados no MIT.

As imagens de contêineres construídas com este projeto incluem materiais de terceiros.