gokart action

v1.0.0

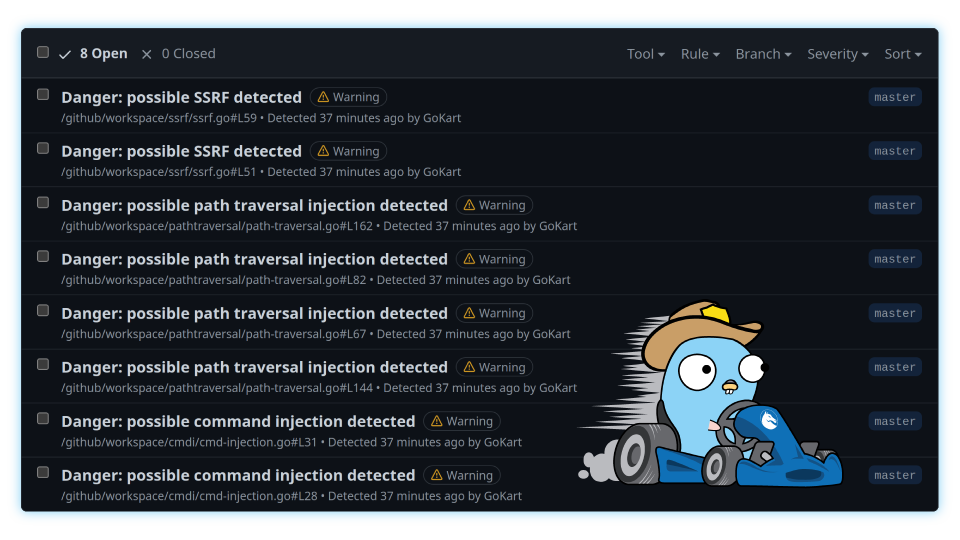

使用此GitHub操作,使用Gokart扫描您的代码,以使用SSA(单静态分配)GO源代码的SSA(单静态分配)查找漏洞。

通常在您的GO项目存储库下的.github/workflows/gokart.yaml中声明的工作流程,看起来像:

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1您可以使用以下可选输入来更改分析基本目录和/或分析仪配置:

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory - 在目录中的GO模块上扫描(默认值: . ) 。input - 自定义YML (Analyzer Config)文件的输入路径。output - (必需)写入发现输出的文件路径(默认: results ) 。globalsTainted - 将全球变量标记为危险。 该项目中的Dockerfile和相关脚本和文档在MIT下发布。

使用此项目构建的容器图像包括第三方材料。