gokart action

v1.0.0

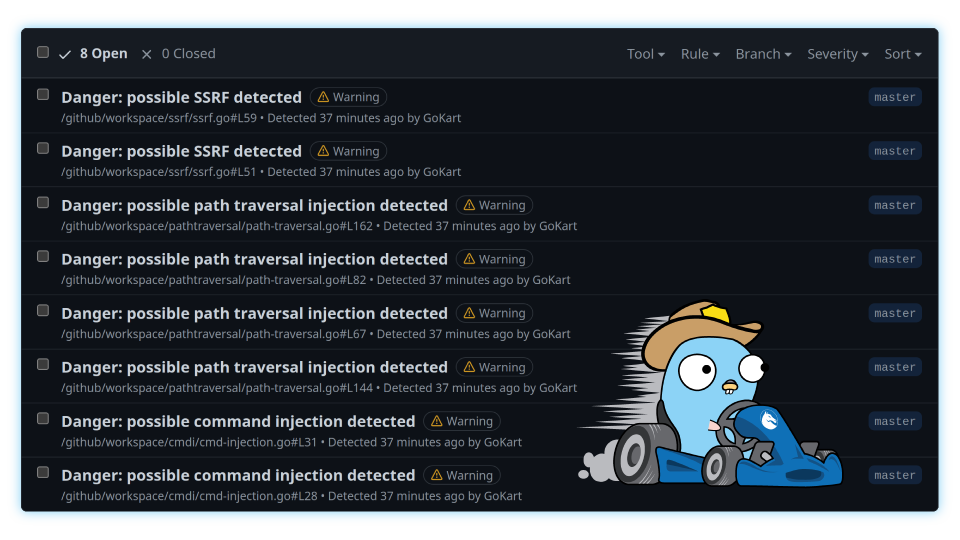

Scannen Sie mit dieser GitHub -Aktion Ihren Code mit Gokart, um Schwachstellen mithilfe der SSA -Form (Einzelstatikzuordnung) von Go Source Codesprache zu finden.

Der Workflow, der normalerweise in .github/workflows/gokart.yaml unter Ihrem GO -Projektrepository deklariert ist, sieht aus wie:

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1Sie können das Analyse -Basisverzeichnis und/oder die Analysator -Konfiguration ändern, indem Sie optionale Eingaben wie folgt verwenden:

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory - Scannen Sie ein GO -Modul im Verzeichnis (Standard . ) .input - Eingabepfad zur benutzerdefinierten YML -Datei (Analysator Config) .output - (Erforderlicher) Dateipfad zum Schreiben von Ergebnissen Ausgabe (Standard: results ) .globalsTainted - Markiert globale Variablen als gefährlich. Die Dockerfile und die zugehörigen Skripte und die Dokumentation in diesem Projekt werden unter dem MIT veröffentlicht.

Mit diesem Projekt erstellte Containerbilder enthalten Materialien von Drittanbietern.