gokart action

v1.0.0

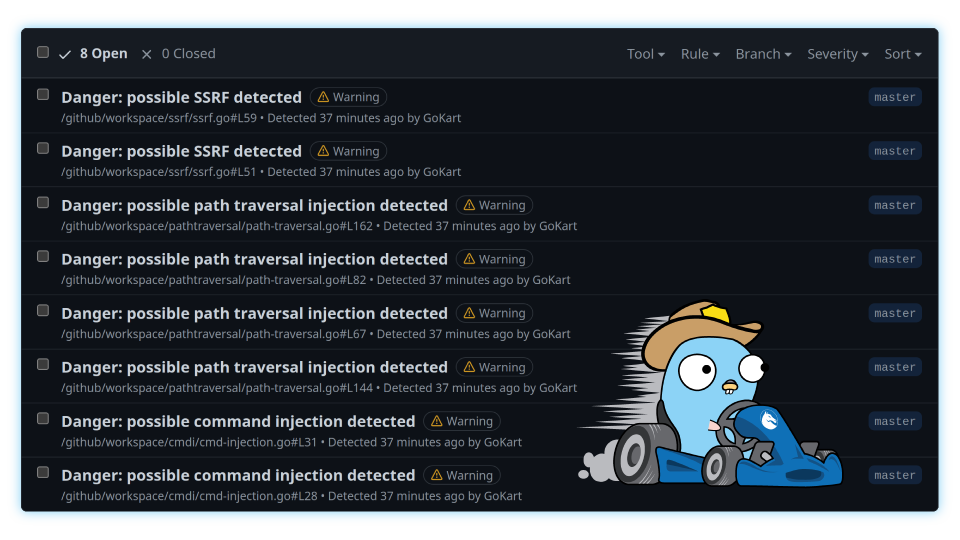

Menggunakan tindakan GitHub ini, pindai kode Anda dengan Gokart untuk menemukan kerentanan menggunakan bentuk SSA (penugasan statis tunggal) dari kode sumber Go go.

Alur kerja, biasanya dinyatakan dalam .github/workflows/gokart.yaml di bawah repositori proyek go Anda, sepertinya:

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1Anda dapat mengubah direktori basis analisis dan/atau konfigurasi penganalisa dengan menggunakan input opsional seperti ini:

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory - Pindai modul GO di direktori (default : . ) .input - Input Path to Custom YML (Analyzer Config) File.output - (Diperlukan) Jalur file untuk menulis temuan output (default: results ) .globalsTainted - Menandai variabel global sebagai berbahaya. Dockerfile dan skrip dan dokumentasi terkait dalam proyek ini dirilis di bawah MIT.

Gambar kontainer yang dibangun dengan proyek ini termasuk bahan pihak ketiga.