gokart action

v1.0.0

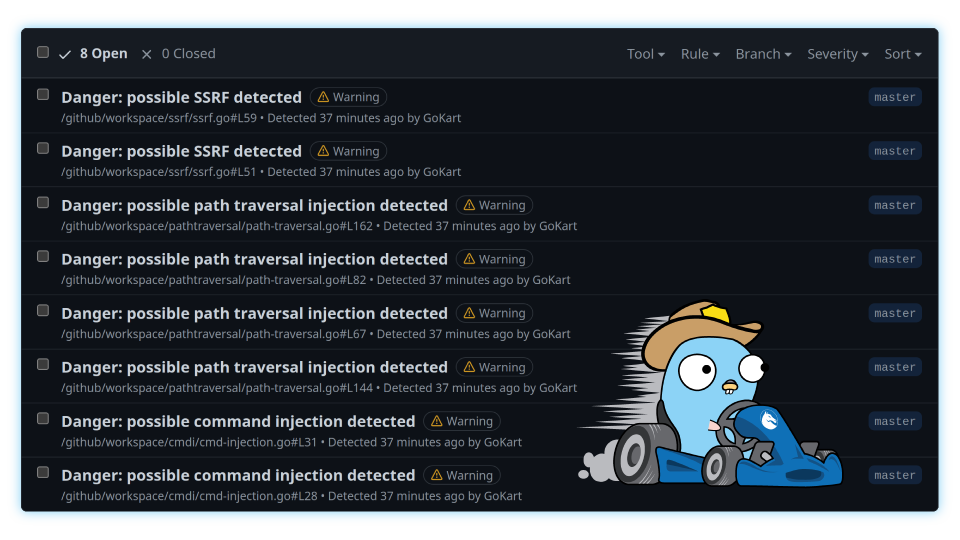

Usando esta acción de GitHub, escanee su código con Gokart para encontrar vulnerabilidades utilizando el formulario SSA (asignación estática única) del código fuente de GOlu.

El flujo de trabajo, generalmente declarado en .github/workflows/gokart.yaml bajo su repositorio de proyectos GO, parece:

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1Puede cambiar el directorio base de análisis y/o la configuración del analizador utilizando una entrada opcional como esta:

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory : escanee en un módulo GO en el directorio (predeterminado . ) .input : ruta de entrada al archivo YML (Config) personalizado.output - (requerido) Ruta del archivo para escribir resultados de resultados (predeterminado: results ) .globalsTainted : marca las variables globales como peligrosas. Los scripts y documentación de DockerFile y Association en este proyecto se lanzan bajo el MIT.

Las imágenes de contenedores construidas con este proyecto incluyen materiales de terceros.