gokart action

v1.0.0

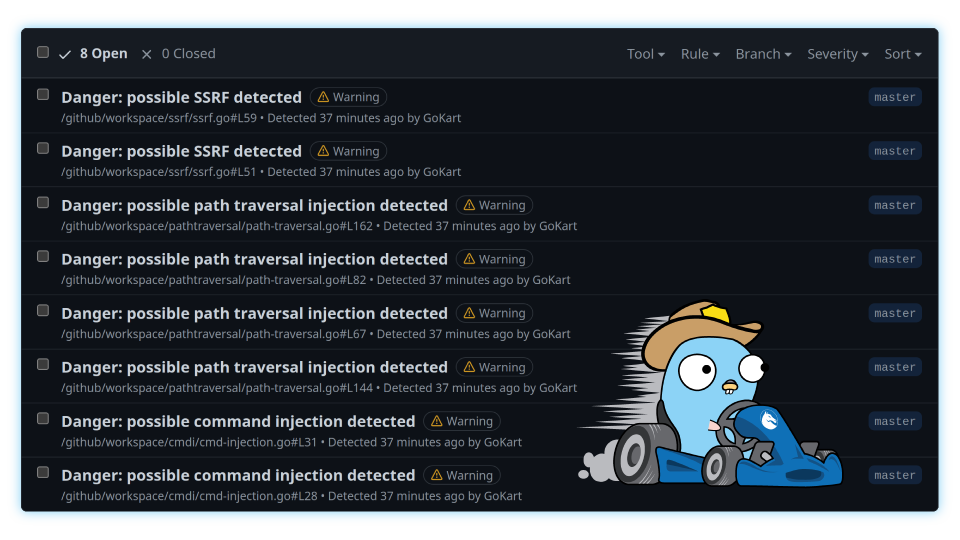

このGitHubアクションを使用して、GoKartでコードをスキャンして、GOソースコードのSSA(単一の静的割り当て)形式を使用して脆弱性を見つけます。

通常、 .github/workflows/gokart.yamlで宣言されているワークフローは、あなたのGOプロジェクトリポジトリの下で、次のように見えます。

name : GoKart

on :

push :

branches : [ master, main ]

pull_request :

branches : [ master, main ]

schedule :

- cron : 0 0 * * *

jobs :

gokart :

name : GoKart scanner

runs-on : ubuntu-latest

permissions :

contents : read

security-events : write

steps :

- name : Checkout the code

uses : actions/checkout@v2

- name : Run GoKart

uses : kitabisa/[email protected]

with :

globalsTainted : true

- name : Upload GoKart results

uses : github/codeql-action/upload-sarif@v1このようなオプションの入力を使用して、分析ベースディレクトリおよび/またはアナライザー構成を変更できます。

uses : kitabisa/gokart-action@v1

with :

directory : " ./path/to/go-project "

input : " ./.github/gokart-analyzers.yaml " directory - ディレクトリ内のGOモジュールをスキャンします(デフォルト: . ) 。input - カスタムYML (Analyzer Config)ファイルへの入力パス。output - (必須)調査結果を書き込むためのファイルパス(デフォルト: results ) 。globalsTainted -Global変数は危険だとマークします。 このプロジェクトのDockerFileと関連するスクリプトとドキュメントは、MITの下でリリースされます。

このプロジェクトで構築されたコンテナ画像には、サードパーティの資料が含まれています。