请参阅下面的“安全咨询”部分以获取最近解决的安全问题

用于管理用户和服务器SSH访问任意数量服务器的工具。

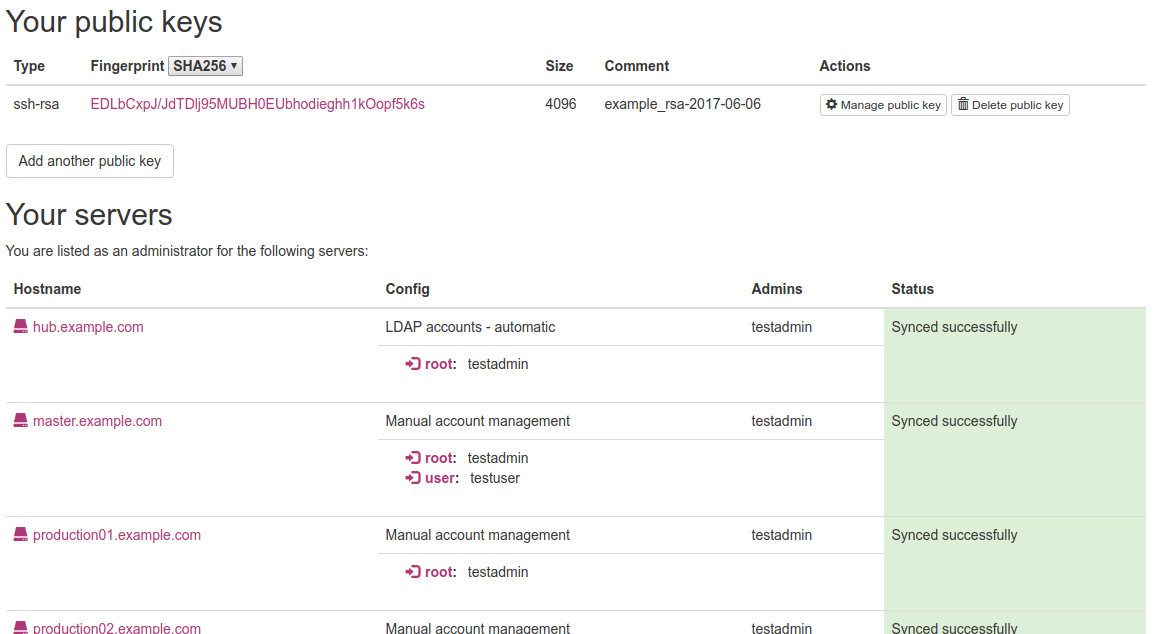

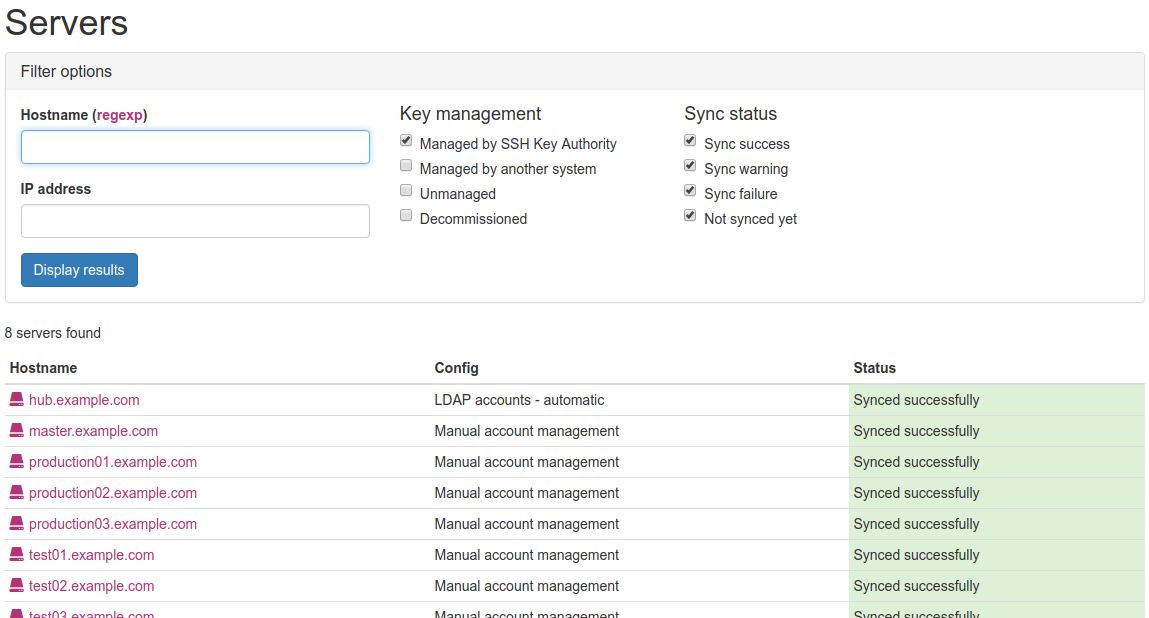

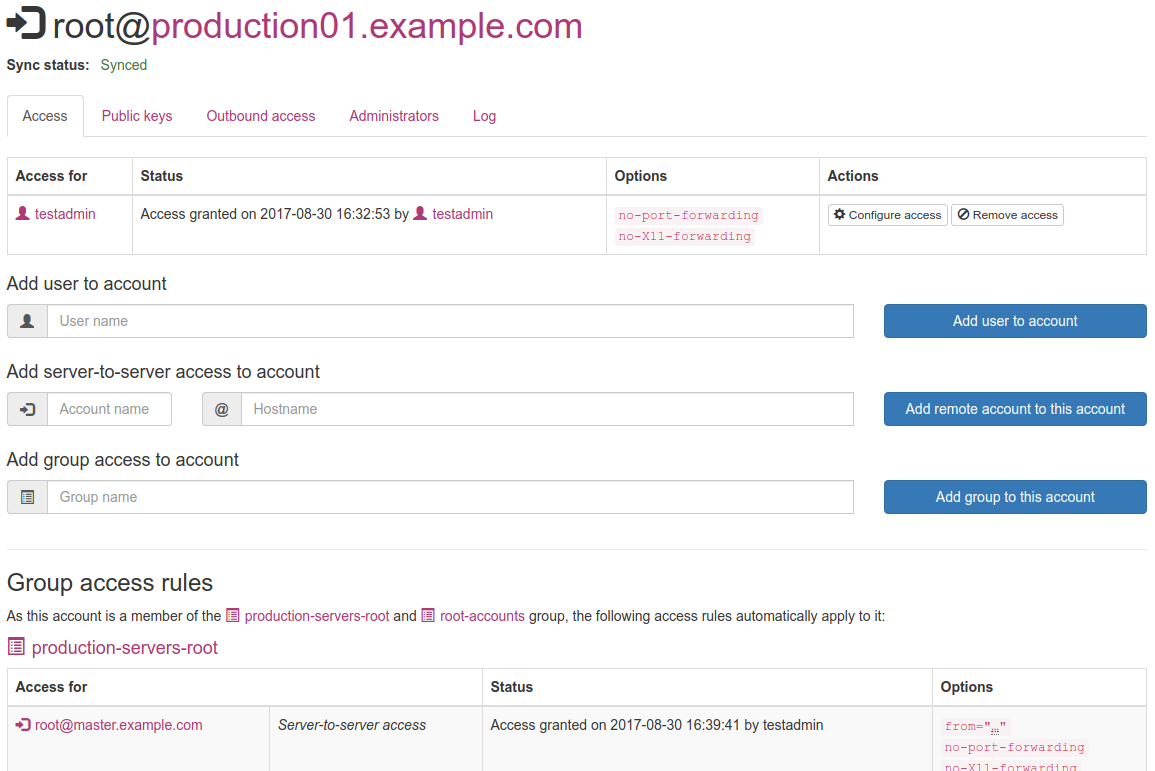

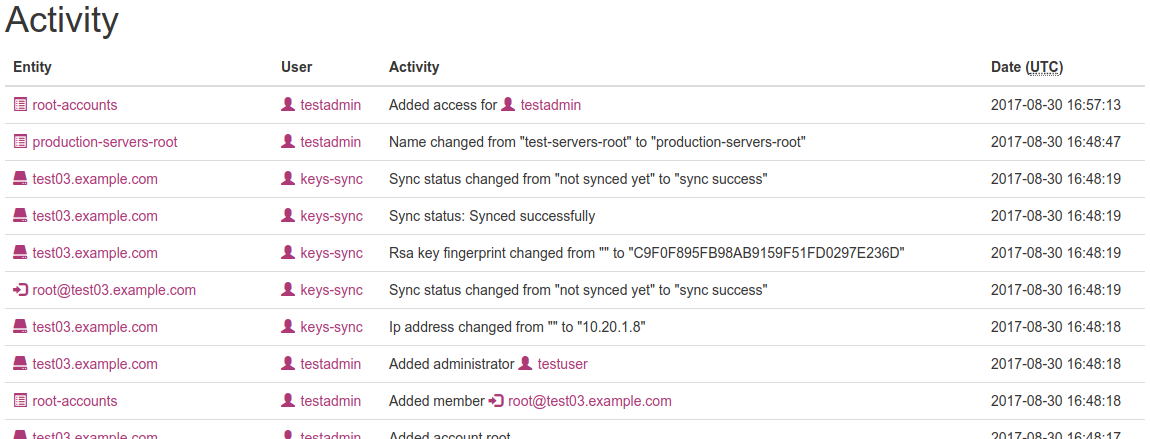

command= , nopty等。您可以在演示服务器上查看行动中的SSH密钥授权。

使用以下一组用户名 /密码凭据登录:

该演示服务器上的所有数据均在00:00 UTC每晚重置。

克隆repo在默认的Apache文档root之外的某个地方。

将以下指令添加到您的Apache配置(例如虚拟主机配置):

DocumentRoot /path/to/ska/public_html

DirectoryIndex init.php

FallbackResource /init.php

创建MySQL用户和数据库(在MySQL Shell中运行):

CREATE USER 'ska-user'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE `ska-db` DEFAULT CHARACTER SET utf8mb4;

GRANT ALL ON `ska-db`.* to 'ska-user'@'localhost';

将文件config/config-sample.ini复制到config/config.ini ,并根据需要编辑设置。

为您的虚拟主机设置authnz_ldap(或将在应用程序变量上传递到应用程序的任何其他身份验证模块)。

将scripts/ldap_update.php设置为常规的cron作业。

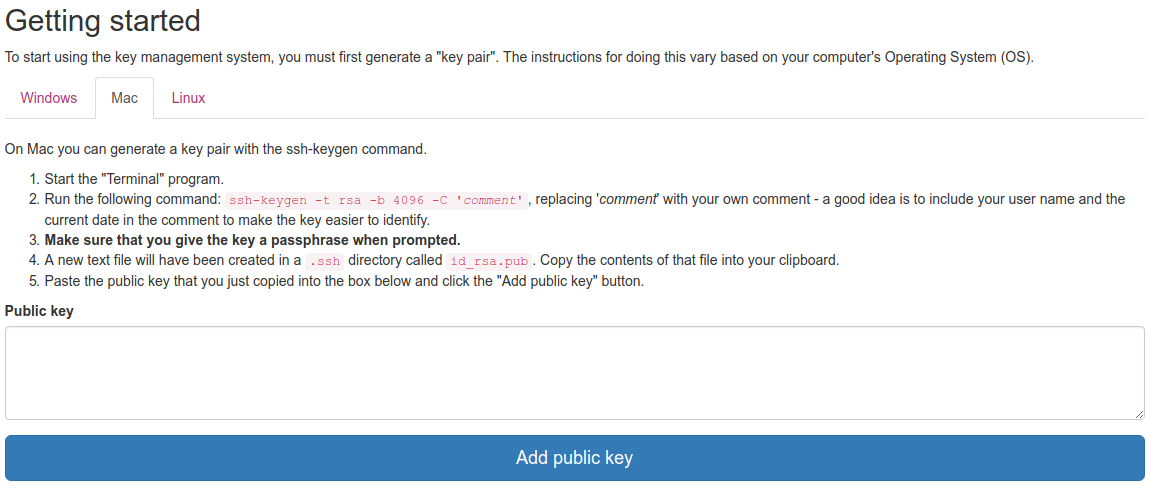

生成一个SSH键对,以同步。 SSH密钥授权将期望将文件作为config/keys-sync和config/keys-sync.pub分别用于私人和公共键。钥匙必须是pem格式。以下命令将以所需格式生成密钥:

ssh-keygen -t rsa -b 4096 -m PEM -C 'comment' -f config/keys-sync

安装SSH键同步守护程序。对于SystemD:

services/systemd/keys-sync.service to /etc/systemd/system/ExecStart路径和User 。如果SSH密钥授权安装在/home下,请禁用ProtectHome 。systemctl daemon-reloadsystemctl enable keys-sync.service用于SYSV-INIT:

services/init.d/keys-sync to /etc/init.d/SCRIPT路径和USER 。update-rc.d keys-sync defaultsconfig/config.ini中admin_group_cn下定义的LDAP组中的任何人都将能够管理帐户和服务器。

SSH密钥授权通过SSH将授权密钥分配给您的服务器。它通过:

keys-sync用户。/var/local/keys-sync/中编写适当的授权键(例如,所有授权键的键都将写入/var/local/keys-sync/root )。这意味着您的SSH安装将需要重新配置以从/var/local/keys-sync/读取授权密钥。

请注意,这样做将拒绝访问默认值~/.ssh目录中授权的任何现有的SSH公共密钥。

在OpenSSH下,所需的配置更改为:

AuthorizedKeysFile /var/local/keys-sync/%u

StrictModes no

必须禁用strictmodes,因为文件将全部由键同步用户拥有。

文件/var/local/keys-sync/keys-sync必须存在,其中内容与config/keys-sync.pub文件相同,以便对同步守护程序进行身份验证。

版权2013-2017歌剧软件

根据Apache许可证(版本2.0(“许可”)获得许可;除了符合许可外,您不得使用此文件。您可以在

http://www.apache.org/licenses/license-2.0

除非适用法律要求或以书面形式同意,否则根据许可证分配的软件是按照“原样”分发的,没有任何明示或暗示的任何形式的保证或条件。请参阅许可证,以获取执行许可条款和限制的特定语言。