Пожалуйста, смотрите раздел «Консультации по безопасности» ниже для недавно решенной проблемы безопасности

Инструмент для управления пользовательским и сервером SSH доступ к любому количеству серверов.

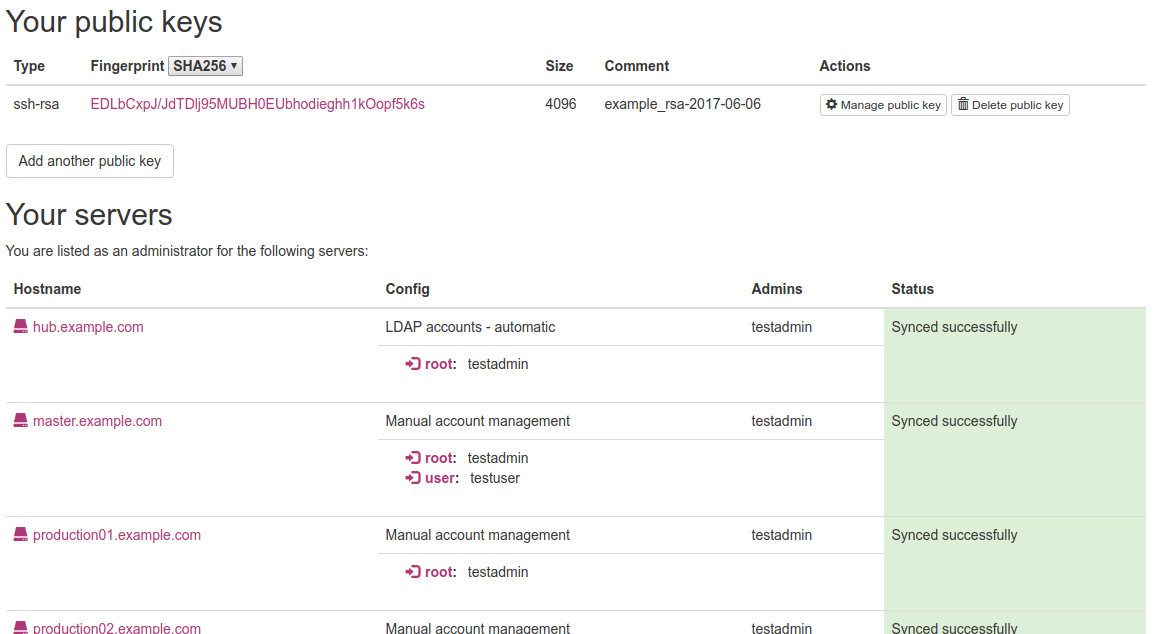

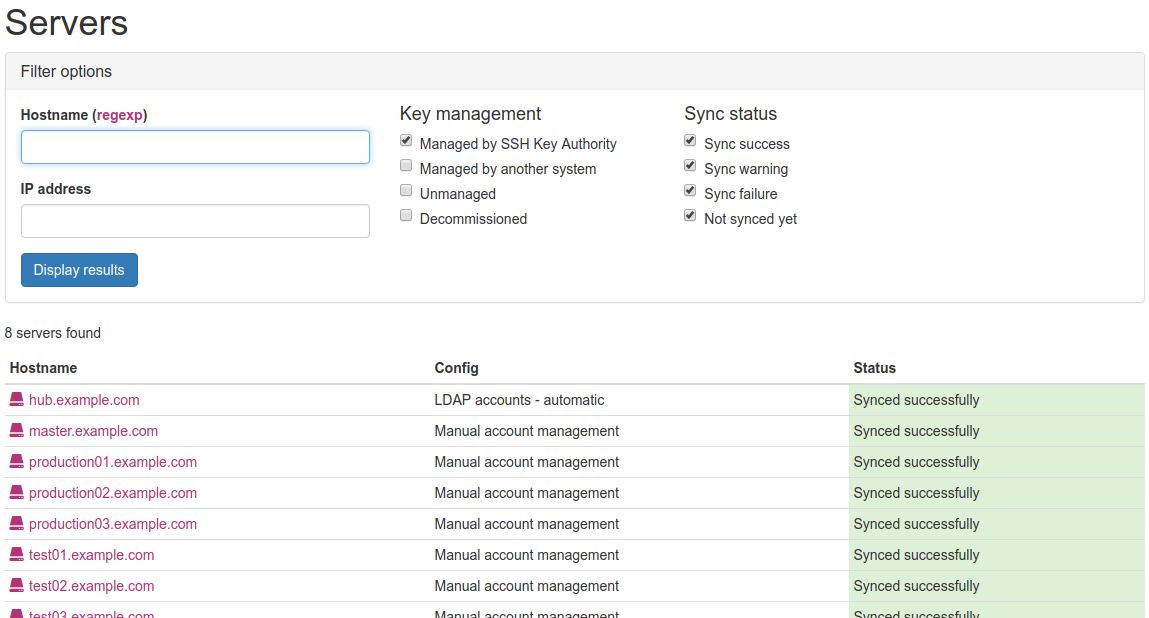

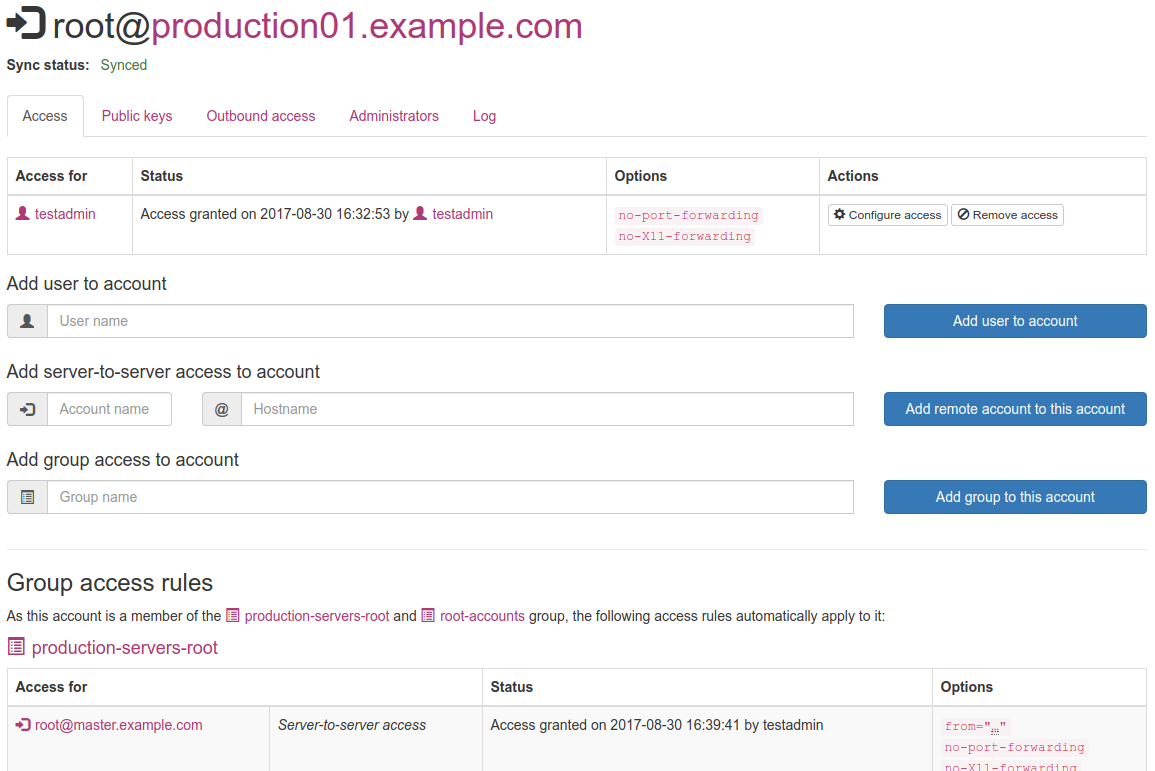

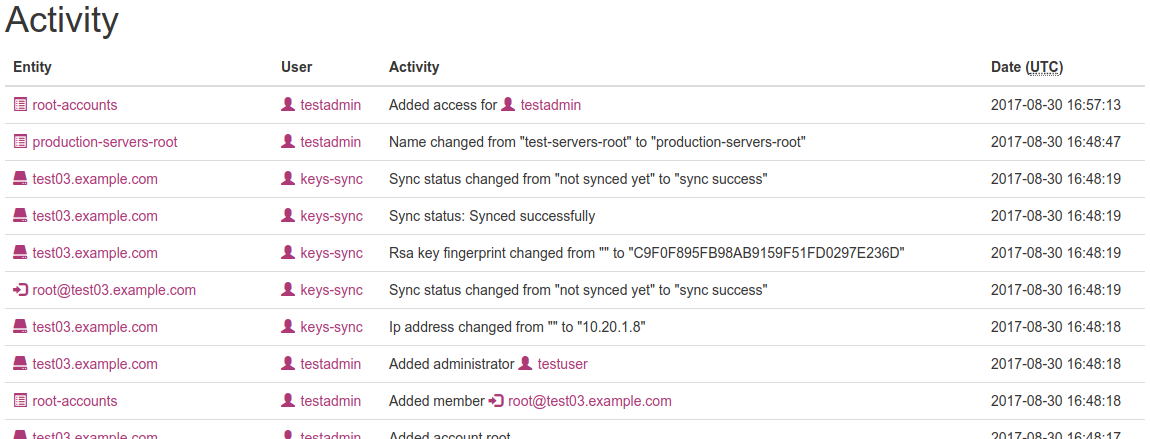

command= , nopty и т. Д. В ваших правилах доступа.Вы можете просмотреть авторитет ключа SSH в действии на демонстрационном сервере.

Используйте один из следующих наборов учетных данных имени пользователя / пароля для входа в систему:

Все данные на этом демонстрационном сервере сброшены ночью в 00:00 UTC.

Клонировать репо где -то за пределами вашего документа Apache по умолчанию.

Добавьте следующие директивы в вашу конфигурацию Apache (например, конфигурация виртуального хоста):

DocumentRoot /path/to/ska/public_html

DirectoryIndex init.php

FallbackResource /init.php

Создайте пользователь MySQL и базу данных (запустите в MySQL Shell):

CREATE USER 'ska-user'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE `ska-db` DEFAULT CHARACTER SET utf8mb4;

GRANT ALL ON `ska-db`.* to 'ska-user'@'localhost';

Скопируйте файл config/config-sample.ini в config/config.ini и редактировать настройки по мере необходимости.

Установите authnz_ldap для вашего виртуального хоста (или любого другого модуля аутентификации, который будет передавать переменную auth-user в приложение).

Установите scripts/ldap_update.php для работы на обычном задании Cron.

Создайте пару клавиш SSH для синхронизации. Authority SSH Key Authory ожидает найти файлы в качестве config/keys-sync и config/keys-sync.pub для частных и общедоступных ключей соответственно. Ключ должен быть в формате pem . Следующая команда будет генерировать ключ в требуемом формате:

ssh-keygen -t rsa -b 4096 -m PEM -C 'comment' -f config/keys-sync

Установите демон синхронизации ключей SSH. Для Systemd:

services/systemd/keys-sync.service to /etc/systemd/system/ExecStart и User по мере необходимости. Если ключевой авторитет SSH устанавливается под /home , отключите ProtectHome .systemctl daemon-reloadsystemctl enable keys-sync.serviceдля sysv-init:

services/init.d/keys-sync to /etc/init.d/SCRIPT и USER по мере необходимости.update-rc.d keys-sync defaults Любой в группе LDAP, определенный в рамках admin_group_cn в config/config.ini сможет управлять учетными записями и серверами.

Ключевой авторитет SSH распространяет уполномоченные ключи на ваши серверы через SSH. Это делает это:

keys-sync ./var/local/keys-sync/ (например, все авторизованные ключи для пользователя root будут записаны в /var/local/keys-sync/root ). Это означает, что ваша установка SSH должна быть перенастроена для чтения авторизованных ключей от /var/local/keys-sync/ .

Обратите внимание, что это отрицает доступ к любому существующему общественному ключу SSH, авторизованным в каталогах по умолчанию ~/.ssh .

При OpenSsh необходимых изменений конфигурации:

AuthorizedKeysFile /var/local/keys-sync/%u

StrictModes no

Строительные дни должны быть отключены, потому что все файлы будут принадлежать пользователю Keys-Sync.

Должен существовать файл /var/local/keys-sync/keys-sync , с тем же содержимым, что и файл config/keys-sync.pub для того, чтобы демон синхронизации для аутентификации.

Copyright 2013-2017 Opera Software

Лицензировано по лицензии Apache, версия 2.0 («Лицензия»); Вы не можете использовать этот файл, кроме как в соответствии с лицензией. Вы можете получить копию лицензии на

http://www.apache.org/licenses/license-2.0

Если не требуется применимый закон или не согласен в письменной форме, программное обеспечение, распространяемое по лицензии, распределяется по основам «как есть», без каких -либо гарантий или условий, явных или подразумеваемых. См. Лицензию для конкретного языка, регулирующих разрешения и ограничения по лицензии.