โปรดดูส่วนที่ปรึกษาด้านความปลอดภัยด้านล่างสำหรับปัญหาความปลอดภัยที่ได้รับการแก้ไขเมื่อเร็ว ๆ นี้

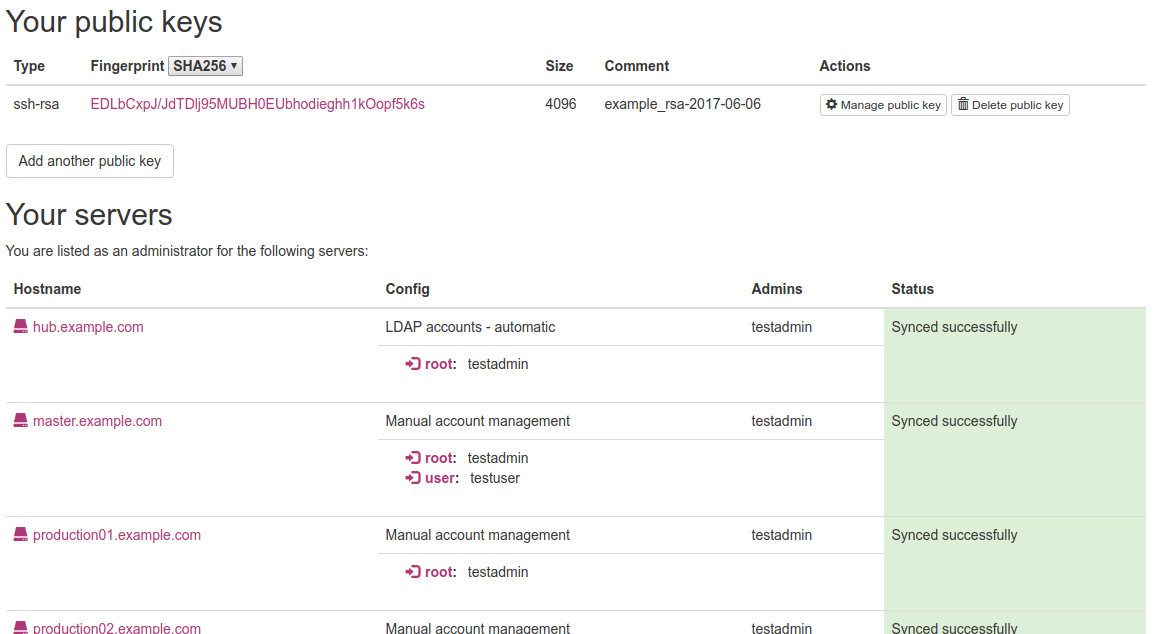

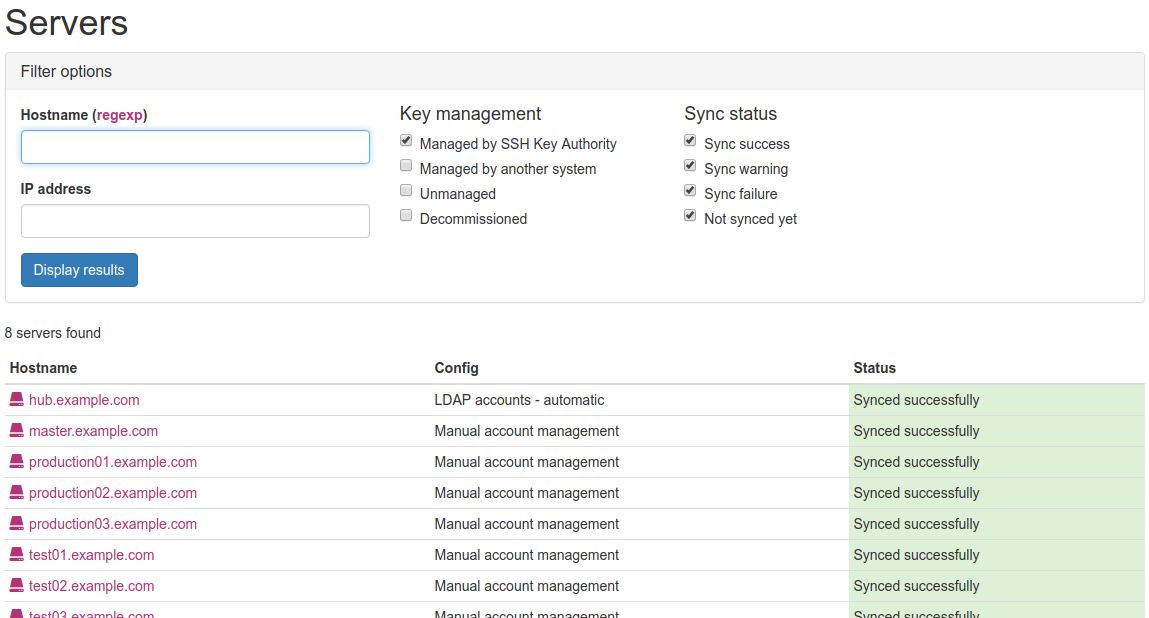

เครื่องมือสำหรับการจัดการผู้ใช้และเซิร์ฟเวอร์ SSH เข้าถึงเซิร์ฟเวอร์จำนวนใดก็ได้

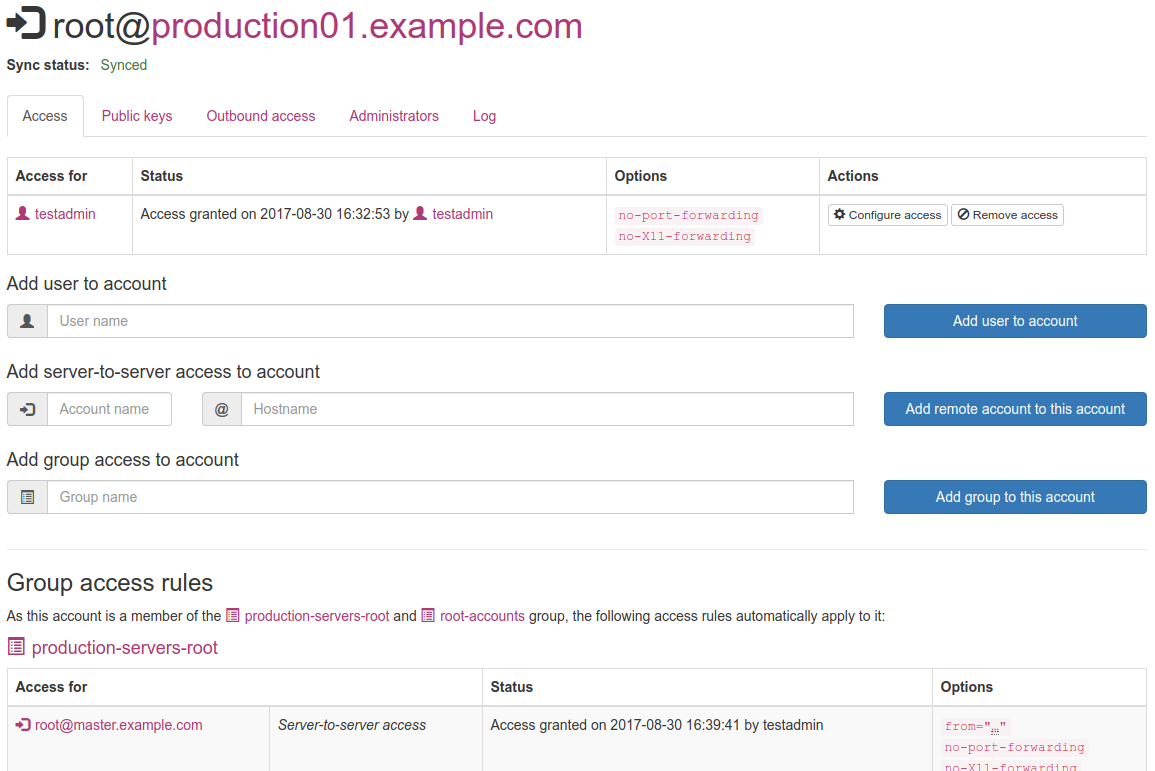

command= , nopty ฯลฯ บนกฎการเข้าถึงของคุณคุณสามารถดูอำนาจคีย์ SSH ในการดำเนินการบนเซิร์ฟเวอร์สาธิต

ใช้หนึ่งในชุดข้อมูลชื่อผู้ใช้ / รหัสผ่านต่อไปนี้เพื่อเข้าสู่ระบบ:

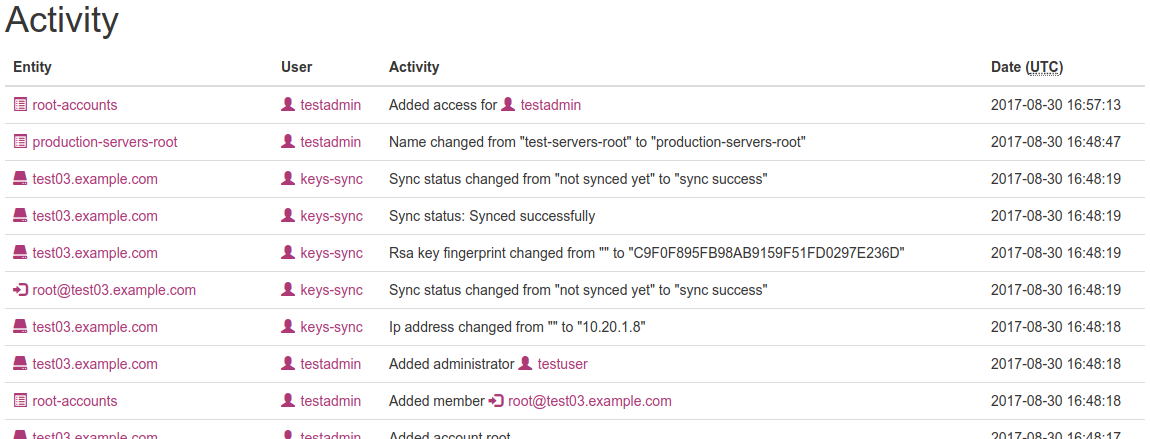

ข้อมูลทั้งหมดเกี่ยวกับเซิร์ฟเวอร์สาธิตนี้จะรีเซ็ตทุกคืนที่ 00:00 UTC

โคลน repo ที่ไหนสักแห่งนอกรูทเอกสารเริ่มต้นของคุณ

เพิ่มคำสั่งต่อไปนี้ในการกำหนดค่า Apache ของคุณ (เช่นการกำหนดค่าโฮสต์เสมือนจริง):

DocumentRoot /path/to/ska/public_html

DirectoryIndex init.php

FallbackResource /init.php

สร้างผู้ใช้ MySQL และฐานข้อมูล (เรียกใช้ในเชลล์ MySQL):

CREATE USER 'ska-user'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE `ska-db` DEFAULT CHARACTER SET utf8mb4;

GRANT ALL ON `ska-db`.* to 'ska-user'@'localhost';

คัดลอกไฟล์ config/config-sample.ini เพื่อ config/config.ini และแก้ไขการตั้งค่าตามที่ต้องการ

ตั้งค่า AuthNZ_LDAP สำหรับโฮสต์เสมือนของคุณ (หรือโมดูลการรับรองความถูกต้องอื่น ๆ ที่จะส่งผ่านตัวแปรผู้ใช้ Auth-user ไปยังแอปพลิเคชัน)

ตั้งค่า scripts/ldap_update.php เพื่อทำงานในงาน cron ปกติ

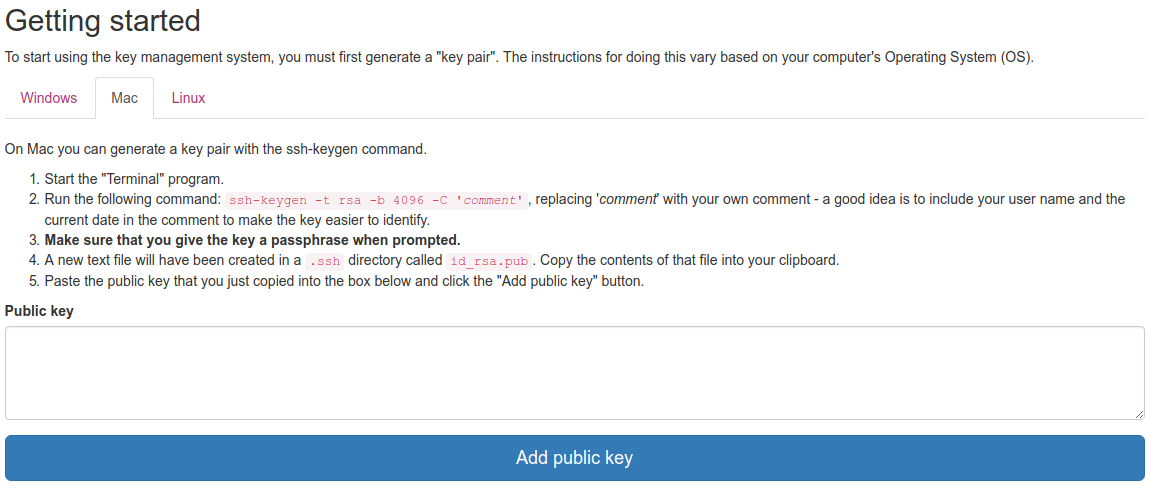

สร้างคู่คีย์ SSH เพื่อซิงโครไนซ์ด้วย SSH Key Authority จะคาดหวังว่าจะพบไฟล์เป็น config/keys-sync และ config/keys-sync.pub สำหรับคีย์ส่วนตัวและสาธารณะตามลำดับ คีย์ต้องอยู่ในรูปแบบ pem คำสั่งต่อไปนี้จะสร้างคีย์ในรูปแบบที่ต้องการ:

ssh-keygen -t rsa -b 4096 -m PEM -C 'comment' -f config/keys-sync

ติดตั้ง daemon การซิงโครไนซ์คีย์ SSH สำหรับ systemd:

services/systemd/keys-sync.service to /etc/systemd/system/ExecStart และ User ตามความจำเป็น หากมีการติดตั้ง SSH Key Authority ภายใต้ /home ให้ปิด ProtectHomesystemctl daemon-reloadsystemctl enable keys-sync.serviceสำหรับ sysv-init:

services/init.d/keys-sync ถึง /etc/init.d/SCRIPT และ USER ตามความจำเป็นupdate-rc.d keys-sync defaults ทุกคนในกลุ่ม LDAP ที่กำหนดภายใต้ admin_group_cn ใน config/config.ini จะสามารถจัดการบัญชีและเซิร์ฟเวอร์ได้

SSH Key Authority แจกจ่ายกุญแจที่ได้รับอนุญาตให้กับเซิร์ฟเวอร์ของคุณผ่าน SSH ทำได้โดย:

keys-sync/var/local/keys-sync/ (เช่นคีย์ที่ได้รับอนุญาตทั้งหมดสำหรับผู้ใช้รูทจะถูกเขียนถึง /var/local/keys-sync/root ) ซึ่งหมายความว่าการติดตั้ง SSH ของคุณจะต้องได้รับการกำหนดค่าใหม่เพื่ออ่านคีย์ที่ได้รับอนุญาตจาก /var/local/keys-sync/

โปรดทราบว่าการทำเช่นนั้นจะปฏิเสธการเข้าถึงคีย์สาธารณะ SSH ที่มีอยู่ใด ๆ ที่ได้รับอนุญาตในไดเรกทอรี ~/.ssh เริ่มต้น

ภายใต้ OpenSsh การเปลี่ยนแปลงการกำหนดค่าที่จำเป็นคือ:

AuthorizedKeysFile /var/local/keys-sync/%u

StrictModes no

โหมดที่เข้มงวดจะต้องปิดใช้งานเนื่องจากไฟล์ทั้งหมดจะเป็นของผู้ใช้ Keys-Sync

ต้องมีไฟล์ /var/local/keys-sync/keys-sync พร้อมเนื้อหาเดียวกับไฟล์ config/keys-sync.pub เพื่อให้ daemon ซิงโครไนซ์เพื่อตรวจสอบสิทธิ์

ซอฟต์แวร์ Copyright 2013-2017 Opera

ได้รับใบอนุญาตภายใต้ใบอนุญาต Apache เวอร์ชัน 2.0 ("ใบอนุญาต"); คุณไม่สามารถใช้ไฟล์นี้ยกเว้นตามใบอนุญาต คุณอาจได้รับสำเนาใบอนุญาตที่

http://www.apache.org/licenses/license-2.0

เว้นแต่ว่ากฎหมายที่บังคับใช้หรือตกลงเป็นลายลักษณ์อักษรซอฟต์แวร์ที่แจกจ่ายภายใต้ใบอนุญาตจะถูกแจกจ่ายตาม "ตามพื้นฐาน" โดยไม่มีการรับประกันหรือเงื่อนไขใด ๆ ไม่ว่าจะโดยชัดแจ้งหรือโดยนัย ดูใบอนุญาตสำหรับภาษาเฉพาะที่ควบคุมการอนุญาตและข้อ จำกัด ภายใต้ใบอนุญาต