請參閱下面的“安全諮詢”部分以獲取最近解決的安全問題

用於管理用戶和服務器SSH訪問任意數量服務器的工具。

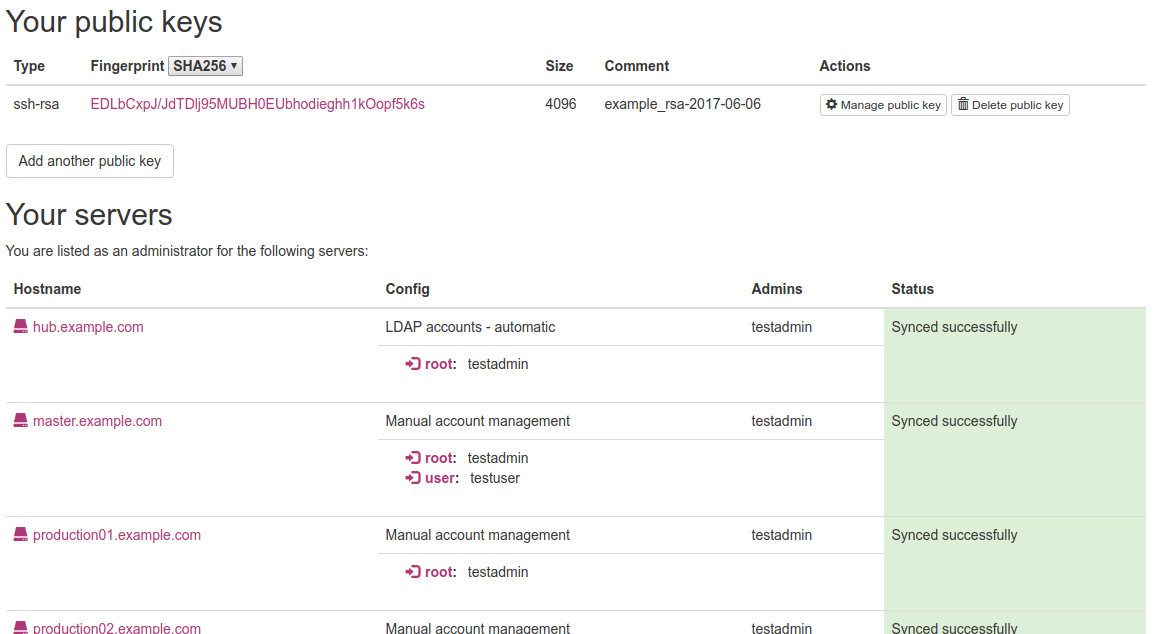

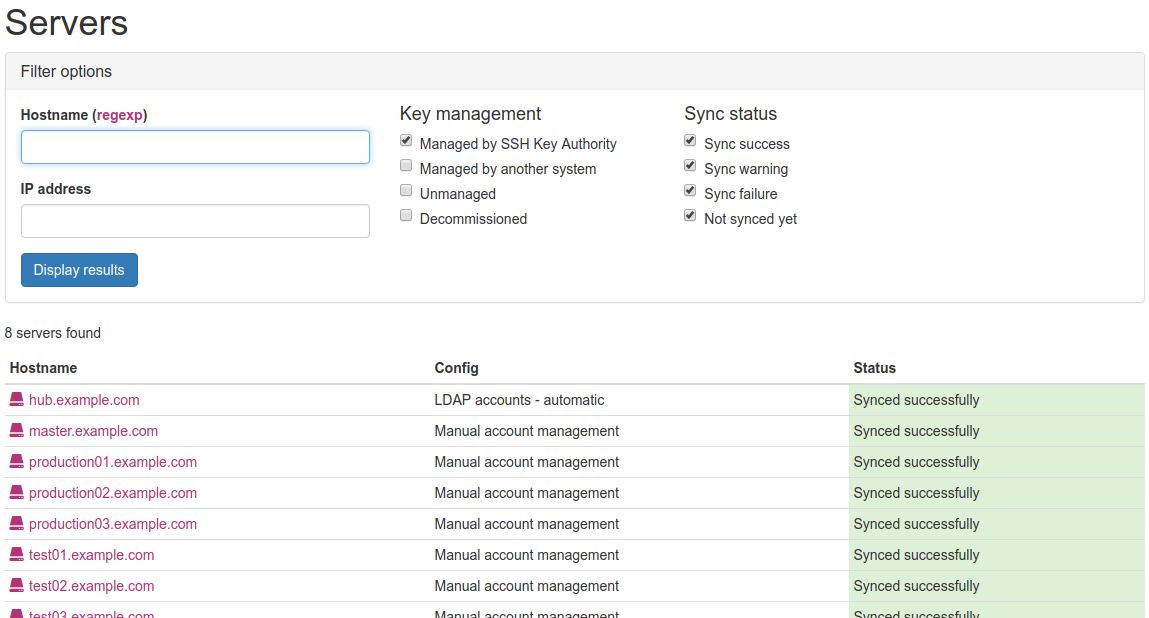

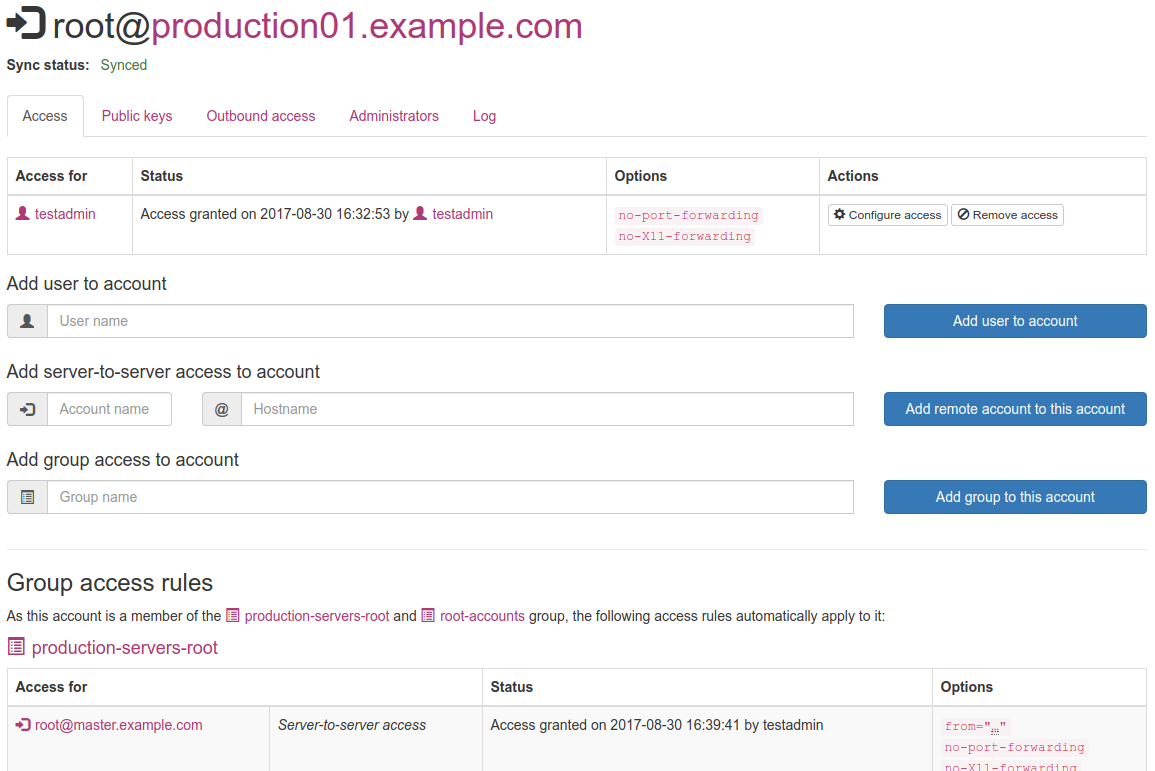

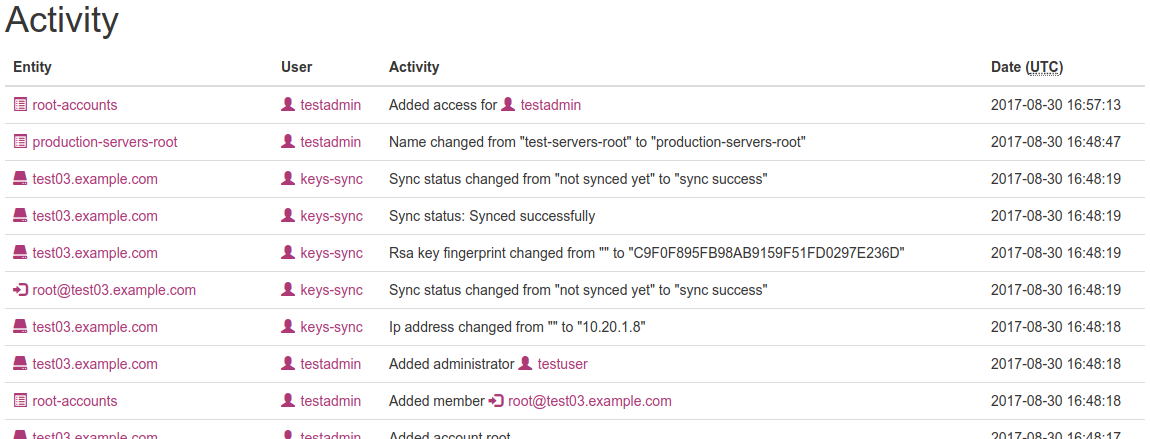

command= , nopty等。您可以在演示服務器上查看行動中的SSH密鑰授權。

使用以下一組用戶名 /密碼憑據登錄:

該演示服務器上的所有數據均在00:00 UTC每晚重置。

克隆repo在默認的Apache文檔root之外的某個地方。

將以下指令添加到您的Apache配置(例如虛擬主機配置):

DocumentRoot /path/to/ska/public_html

DirectoryIndex init.php

FallbackResource /init.php

創建MySQL用戶和數據庫(在MySQL Shell中運行):

CREATE USER 'ska-user'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE `ska-db` DEFAULT CHARACTER SET utf8mb4;

GRANT ALL ON `ska-db`.* to 'ska-user'@'localhost';

將文件config/config-sample.ini複製到config/config.ini ,並根據需要編輯設置。

為您的虛擬主機設置authnz_ldap(或將在應用程序變量上傳遞到應用程序的任何其他身份驗證模塊)。

將scripts/ldap_update.php設置為常規的cron作業。

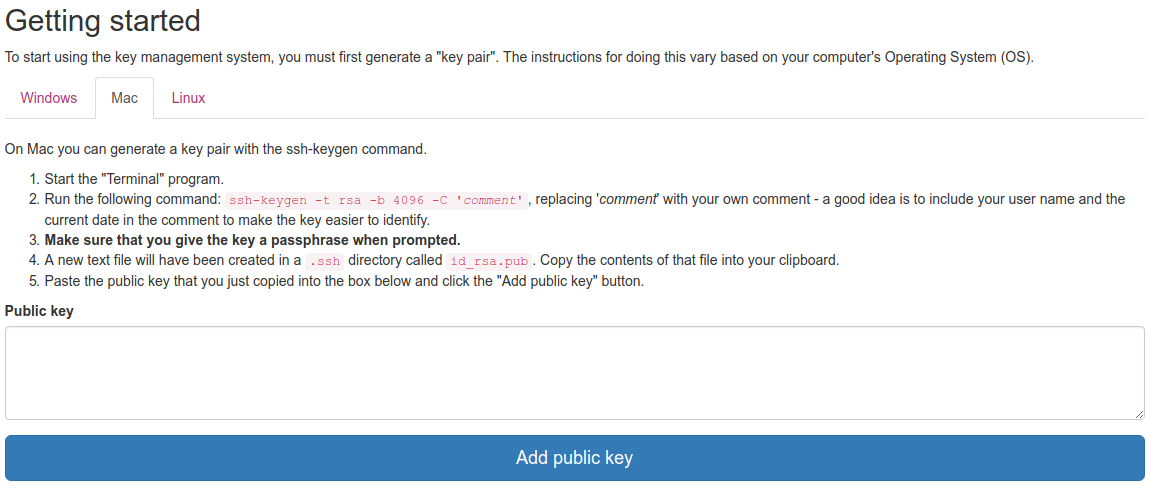

生成一個SSH鍵對,以同步。 SSH密鑰授權將期望將文件作為config/keys-sync和config/keys-sync.pub分別用於私人和公共鍵。鑰匙必須是pem格式。以下命令將以所需格式生成密鑰:

ssh-keygen -t rsa -b 4096 -m PEM -C 'comment' -f config/keys-sync

安裝SSH鍵同步守護程序。對於SystemD:

services/systemd/keys-sync.service to /etc/systemd/system/ExecStart路徑和User 。如果SSH密鑰授權安裝在/home下,請禁用ProtectHome 。systemctl daemon-reloadsystemctl enable keys-sync.service用於SYSV-INIT:

services/init.d/keys-sync to /etc/init.d/SCRIPT路徑和USER 。update-rc.d keys-sync defaultsconfig/config.ini中admin_group_cn下定義的LDAP組中的任何人都將能夠管理帳戶和服務器。

SSH密鑰授權通過SSH將授權密鑰分配給您的服務器。它通過:

keys-sync用戶。/var/local/keys-sync/中編寫適當的授權鍵(例如,所有授權鍵的鍵都將寫入/var/local/keys-sync/root )。這意味著您的SSH安裝將需要重新配置以從/var/local/keys-sync/讀取授權密鑰。

請注意,這樣做將拒絕訪問默認值~/.ssh目錄中授權的任何現有的SSH公共密鑰。

在OpenSSH下,所需的配置更改為:

AuthorizedKeysFile /var/local/keys-sync/%u

StrictModes no

必須禁用strictmodes,因為文件將全部由鍵同步用戶擁有。

文件/var/local/keys-sync/keys-sync必須存在,其中內容與config/keys-sync.pub文件相同,以便對同步守護程序進行身份驗證。

版權2013-2017歌劇軟件

根據Apache許可證(版本2.0(“許可”)獲得許可;除了符合許可外,您不得使用此文件。您可以在

http://www.apache.org/licenses/license-2.0

除非適用法律要求或以書面形式同意,否則根據許可證分配的軟件是按照“原樣”分發的,沒有任何明示或暗示的任何形式的保證或條件。請參閱許可證,以獲取執行許可條款和限制的特定語言。