Consulte la sección de avisos de seguridad a continuación para obtener un problema de seguridad recientemente dirigido

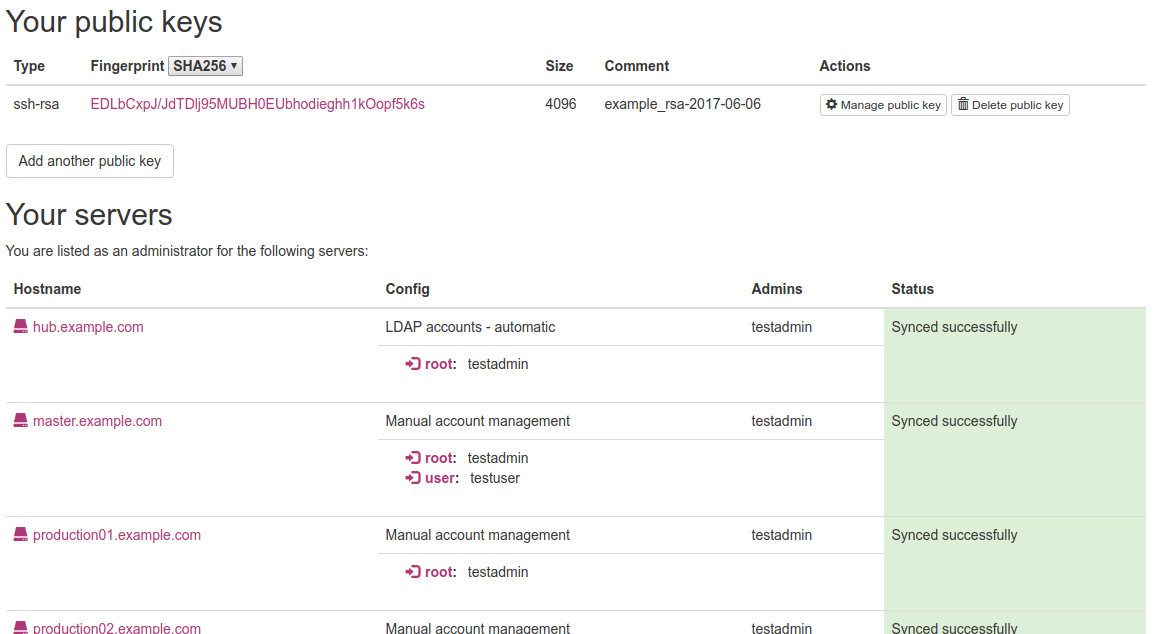

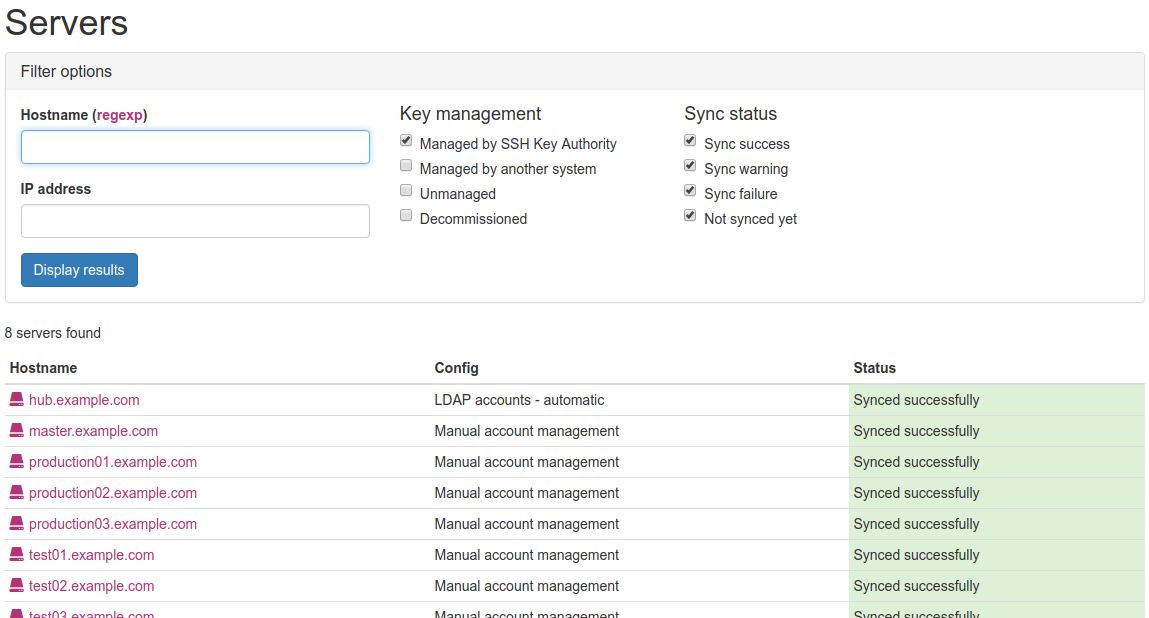

Una herramienta para administrar el acceso SSH de usuario y servidor a cualquier número de servidores.

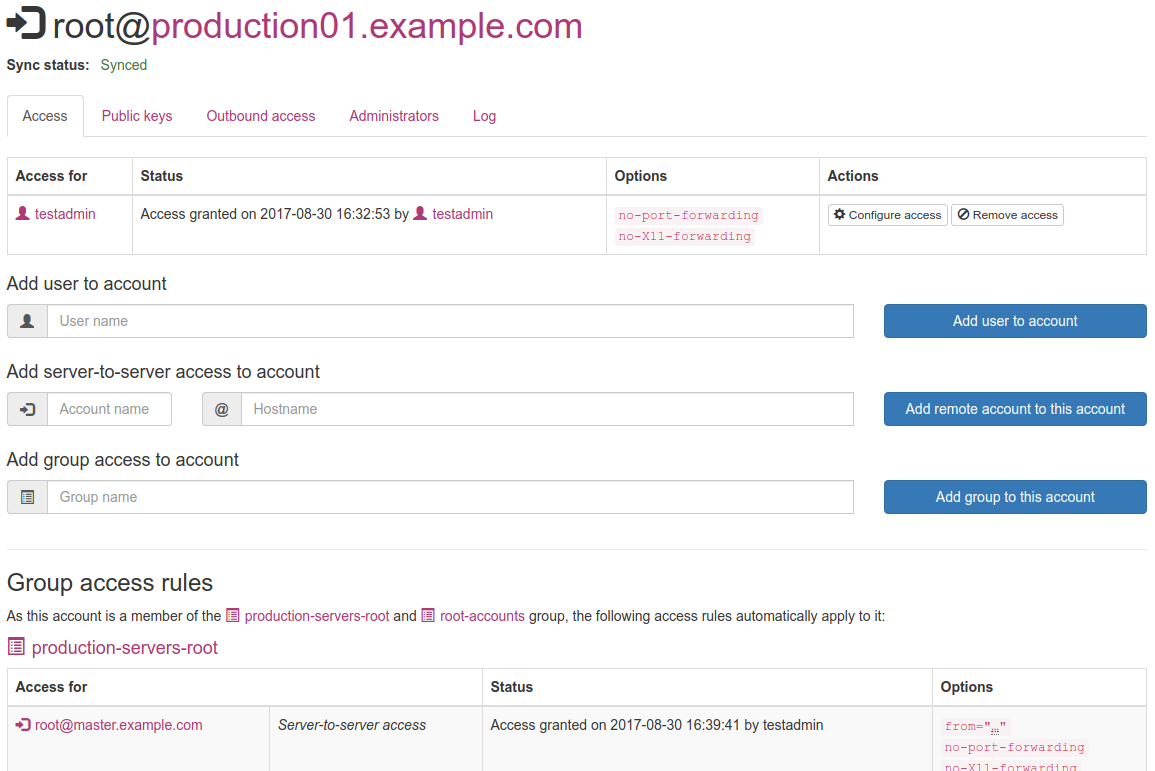

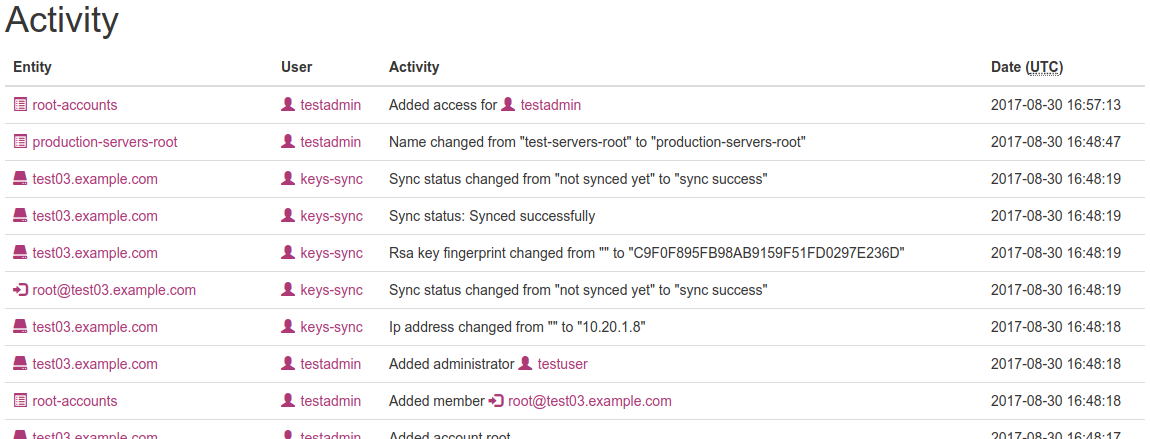

command= , nopty , etc. en sus reglas de acceso.Puede ver la autoridad clave SSH en acción en el servidor de demostración.

Use uno de los siguientes conjuntos de credenciales de nombre de usuario / contraseña para iniciar sesión:

Todos los datos en este servidor de demostración se restablecen todas las noches a las 00:00 UTC.

Clonar el repositorio en algún lugar fuera de la raíz de documento APACHE predeterminada.

Agregue las siguientes directivas a su configuración de Apache (por ejemplo, la configuración del host virtual):

DocumentRoot /path/to/ska/public_html

DirectoryIndex init.php

FallbackResource /init.php

Cree un usuario y una base de datos MySQL (ejecute en MySQL Shell):

CREATE USER 'ska-user'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE `ska-db` DEFAULT CHARACTER SET utf8mb4;

GRANT ALL ON `ska-db`.* to 'ska-user'@'localhost';

Copie el archivo config/config-sample.ini a config/config.ini y edite la configuración según sea necesario.

Configure AuthNZ_LDAP para su host virtual (o cualquier otro módulo de autenticación que transmitiera una variable de usuario de autenticación a la aplicación).

Establezca scripts/ldap_update.php para ejecutar en un trabajo de cron regular.

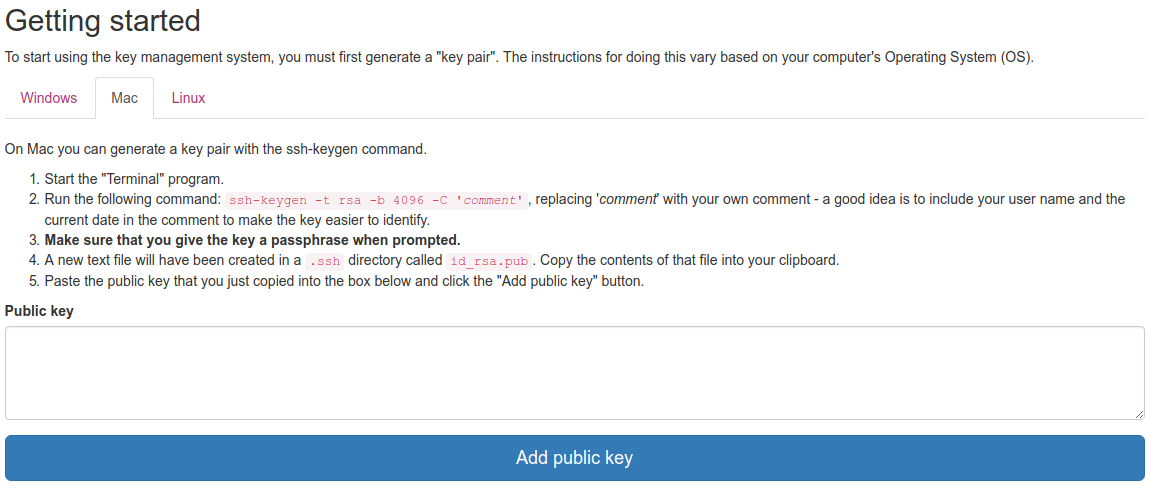

Genere un par de claves SSH para sincronizar con. SSH Key Authority esperará encontrar los archivos como config/keys-sync y config/keys-sync.pub para las claves privadas y públicas respectivamente. La clave debe estar en formato pem . El siguiente comando generará la clave en el formato requerido:

ssh-keygen -t rsa -b 4096 -m PEM -C 'comment' -f config/keys-sync

Instale el demonio de sincronización de la tecla SSH. Para Systemd:

services/systemd/keys-sync.service a /etc/systemd/system/ExecStart y User según sea necesario. Si la autoridad clave SSH se instala bajo /home , deshabilite ProtectHome .systemctl daemon-reloadsystemctl enable keys-sync.servicePara SYSV-INIT:

services/init.d/keys-sync a /etc/init.d/SCRIPT y USER según sea necesario.update-rc.d keys-sync defaults Cualquier persona en el grupo LDAP definido en admin_group_cn en config/config.ini podrá administrar cuentas y servidores.

SSH Key Authority distribuye claves autorizadas a sus servidores a través de SSH. Hace esto por:

keys-sync ./var/local/keys-sync/ (por ejemplo, todas las claves autorizadas para el usuario raíz se escribirán en /var/local/keys-sync/root ). Esto significa que su instalación de SSH deberá reconfigurarse para leer claves autorizadas de /var/local/keys-sync/ .

Tenga en cuenta que hacerlo negará el acceso a cualquier clave pública SSH existente autorizada en los directorios predeterminados ~/.ssh .

En OpenSSH, los cambios de configuración necesarios son:

AuthorizedKeysFile /var/local/keys-sync/%u

StrictModes no

StrictModes debe deshabilitarse porque todos los archivos serán propiedad del usuario de Keys-Sync.

El archivo /var/local/keys-sync/keys-sync debe existir, con el mismo contenido que el archivo config/keys-sync.pub para que el demonio de sincronización se autentique.

Copyright 2013-2017 Software de ópera

Licenciado bajo la licencia Apache, versión 2.0 (la "licencia"); No puede usar este archivo, excepto de conformidad con la licencia. Puede obtener una copia de la licencia en

http://www.apache.org/licenses/license-2.0

A menos que la ley aplicable sea requerida o acordado por escrito, el software distribuido bajo la licencia se distribuye de manera "como es", sin garantías o condiciones de ningún tipo, ya sea expresas o implícitas. Consulte la licencia para los permisos y limitaciones de rigor de idioma específico bajo la licencia.