Consulte a seção de consultoria de segurança abaixo para obter um problema de segurança recentemente abordado

Uma ferramenta para gerenciar o acesso ao usuário e servidor SSH a qualquer número de servidores.

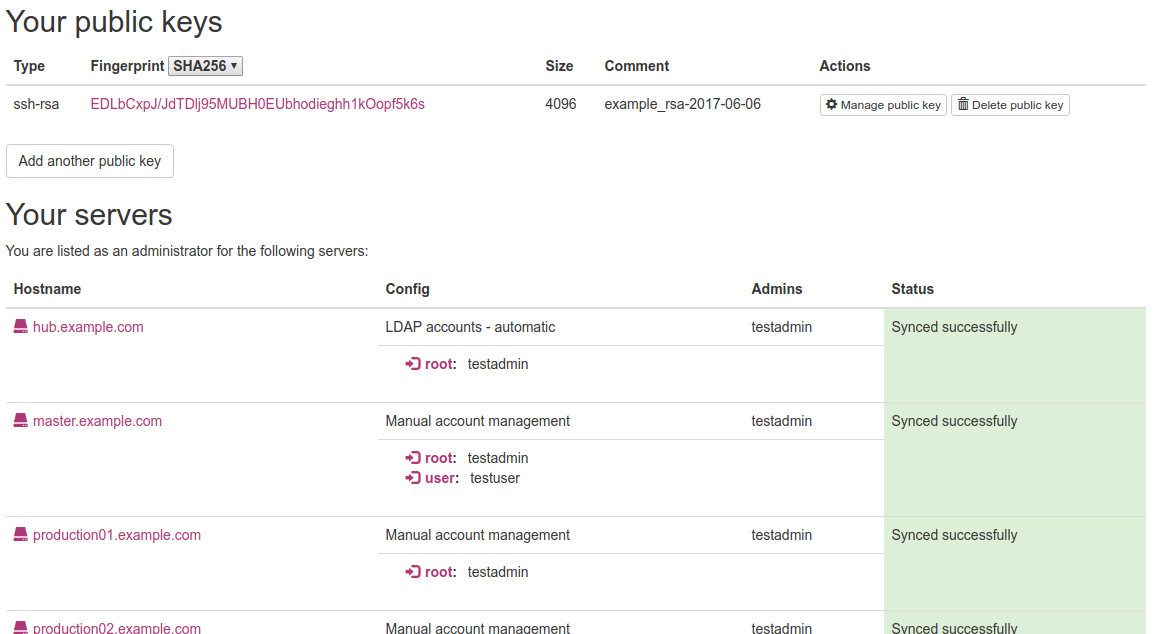

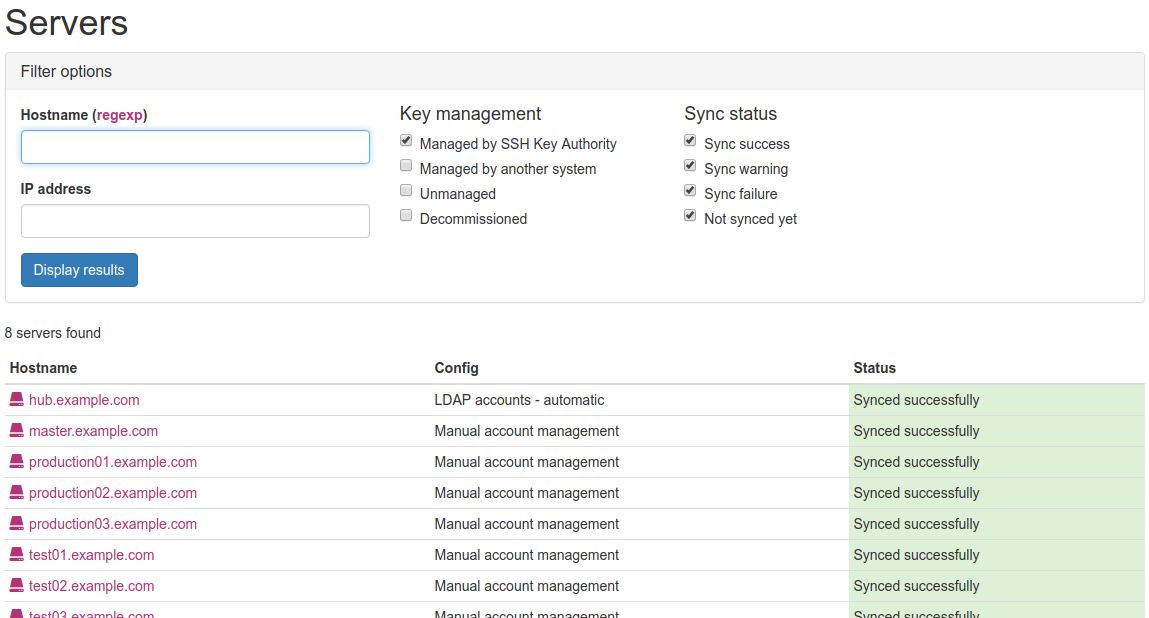

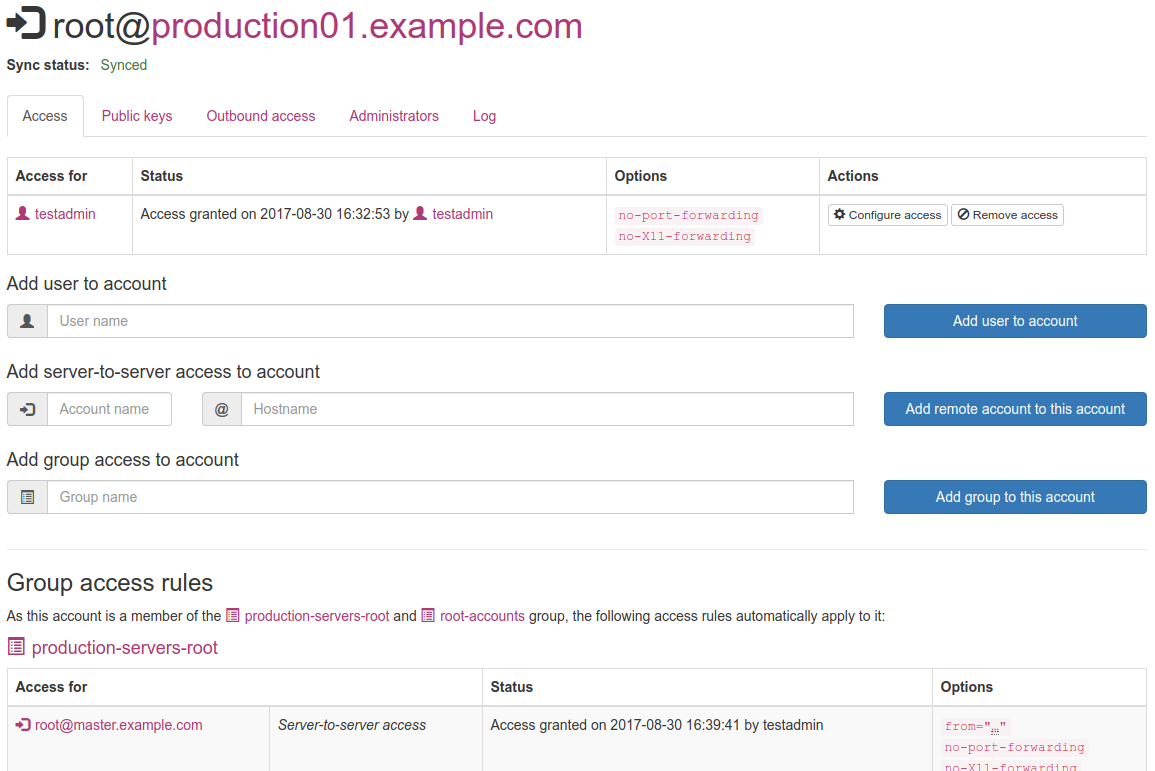

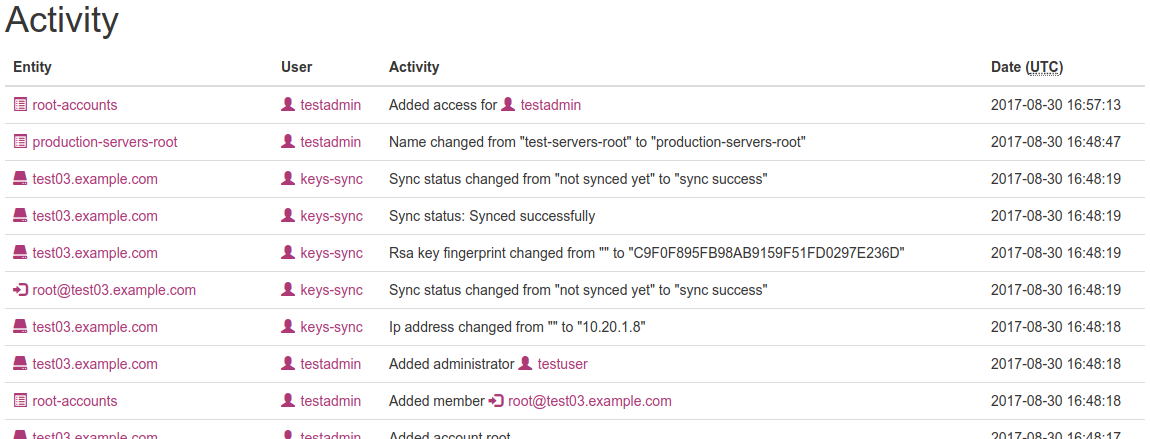

command= , nopty etc, em suas regras de acesso.Você pode visualizar a autoridade chave do SSH em ação no servidor de demonstração.

Use um dos seguintes conjuntos de credenciais de nome de usuário / senha para fazer login:

Todos os dados deste servidor de demonstração são redefinidos todas as noites às 00:00 UTC.

Clone o repositório em algum lugar fora da sua raiz do documento Apache padrão.

Adicione as seguintes diretivas à sua configuração do Apache (por exemplo, configuração do host virtual):

DocumentRoot /path/to/ska/public_html

DirectoryIndex init.php

FallbackResource /init.php

Crie um usuário e banco de dados MySQL (execute no shell MySQL):

CREATE USER 'ska-user'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE `ska-db` DEFAULT CHARACTER SET utf8mb4;

GRANT ALL ON `ska-db`.* to 'ska-user'@'localhost';

Copie o arquivo config/config-sample.ini para config/config.ini e edite as configurações conforme necessário.

Configure authnz_ldap para seu host virtual (ou qualquer outro módulo de autenticação que passará uma variável de autenticação para o aplicativo).

Defina scripts/ldap_update.php para executar em um trabalho cron regular.

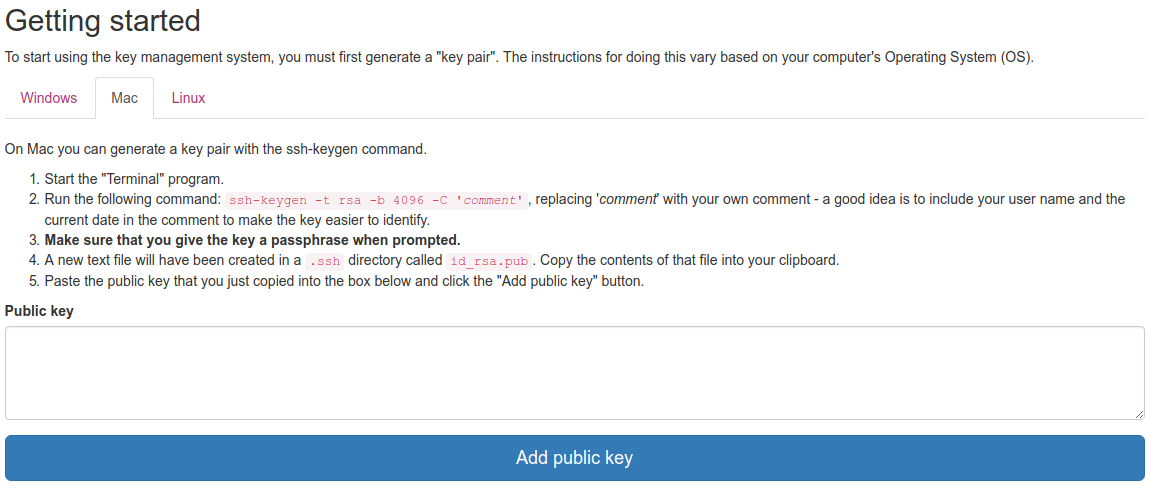

Gere um par de teclas SSH para sincronizar. A SSH Key Authority esperará encontrar os arquivos como config/keys-sync e config/keys-sync.pub para as chaves privadas e públicas, respectivamente. A chave deve estar no formato pem . O comando a seguir gerará a chave no formato necessário:

ssh-keygen -t rsa -b 4096 -m PEM -C 'comment' -f config/keys-sync

Instale o daemon de sincronização de chave SSH. Para Systemd:

services/systemd/keys-sync.service para /etc/systemd/system/User ExecStart conforme necessário. Se a Autoridade Chave SSH estiver instalada em /home , desative ProtectHome .systemctl daemon-reloadsystemctl enable keys-sync.servicepara sysv-init:

services/init.d/keys-sync para /etc/init.d/SCRIPT e USER conforme necessário.update-rc.d keys-sync defaults Qualquer pessoa no grupo LDAP definido em admin_group_cn em config/config.ini poderá gerenciar contas e servidores.

A SSH Key Authority distribui chaves autorizadas para seus servidores via SSH. Faz isso por:

keys-sync ./var/local/keys-sync/ /var/local/keys-sync/root keys-sync/(por exemplo Isso significa que sua instalação SSH precisará ser reconfigurada para ler as teclas autorizadas de /var/local/keys-sync/ .

Observe que isso negará o acesso a qualquer chave pública SSH existente autorizada nos diretórios ~/.ssh padrão.

Sob o OpenSSH, as alterações de configuração necessárias são:

AuthorizedKeysFile /var/local/keys-sync/%u

StrictModes no

Os Strictmodes devem ser desativados porque todos os arquivos pertencem ao usuário do Keys-Sync.

O arquivo /var/local/keys-sync/keys-sync deve existir, com o mesmo conteúdo que o arquivo config/keys-sync.pub para que o daemon de sincronização se autentique.

Copyright 2013-2017 Software de ópera

Licenciado sob a licença Apache, versão 2.0 (a "licença"); Você não pode usar esse arquivo, exceto em conformidade com a licença. Você pode obter uma cópia da licença em

http://www.apache.org/license/license-2.0

A menos que exigido pela lei aplicável ou acordada por escrito, o software distribuído pela licença é distribuído "como está", sem garantias ou condições de qualquer tipo, expressa ou implícita. Consulte a licença para o idioma específico que rege as permissões e limitações sob a licença.