Weitere Informationen zu einem kürzlich behandelten Sicherheitsproblem finden Sie im Abschnitt "Sicherheitsberater".

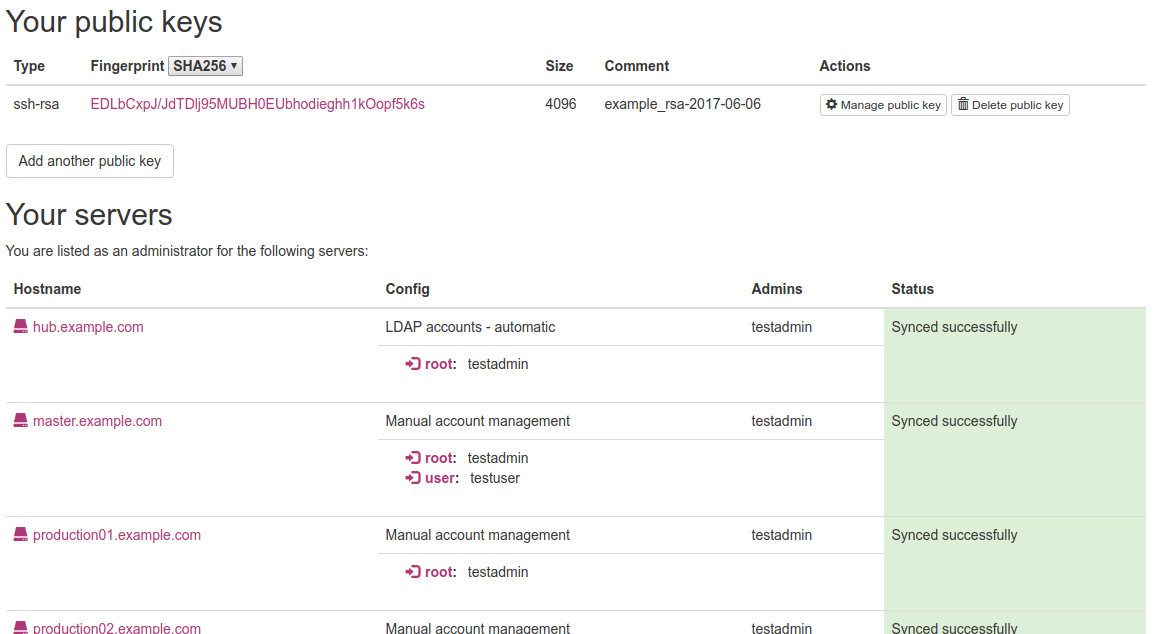

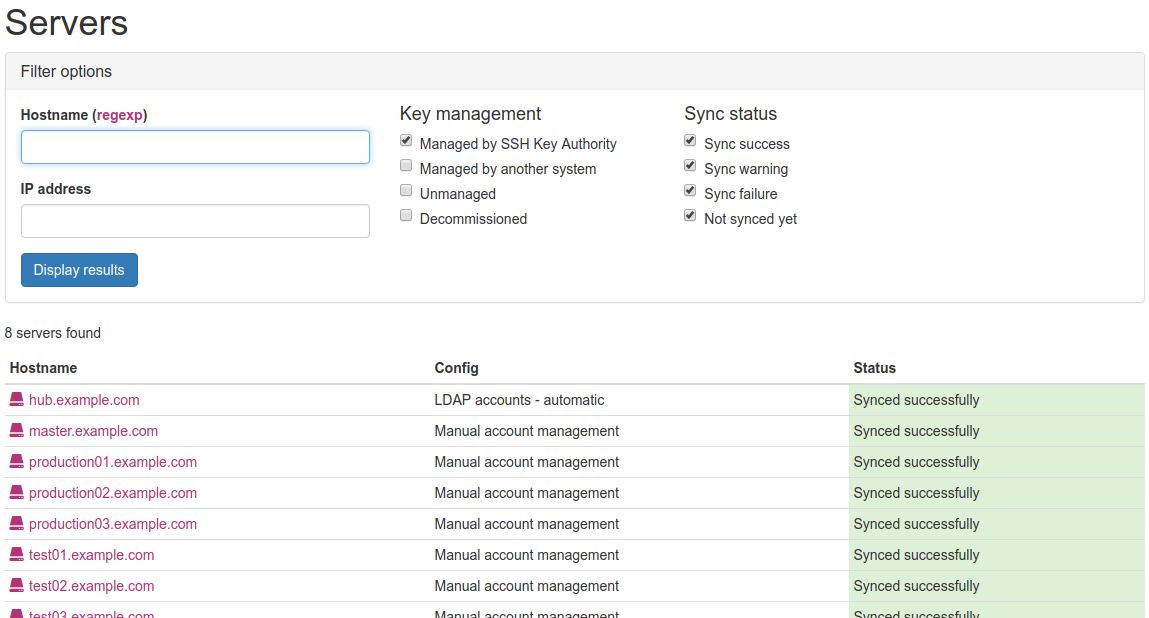

Ein Tool zum Verwalten von Benutzer- und Server -SSH -Zugriff auf eine beliebige Anzahl von Servern.

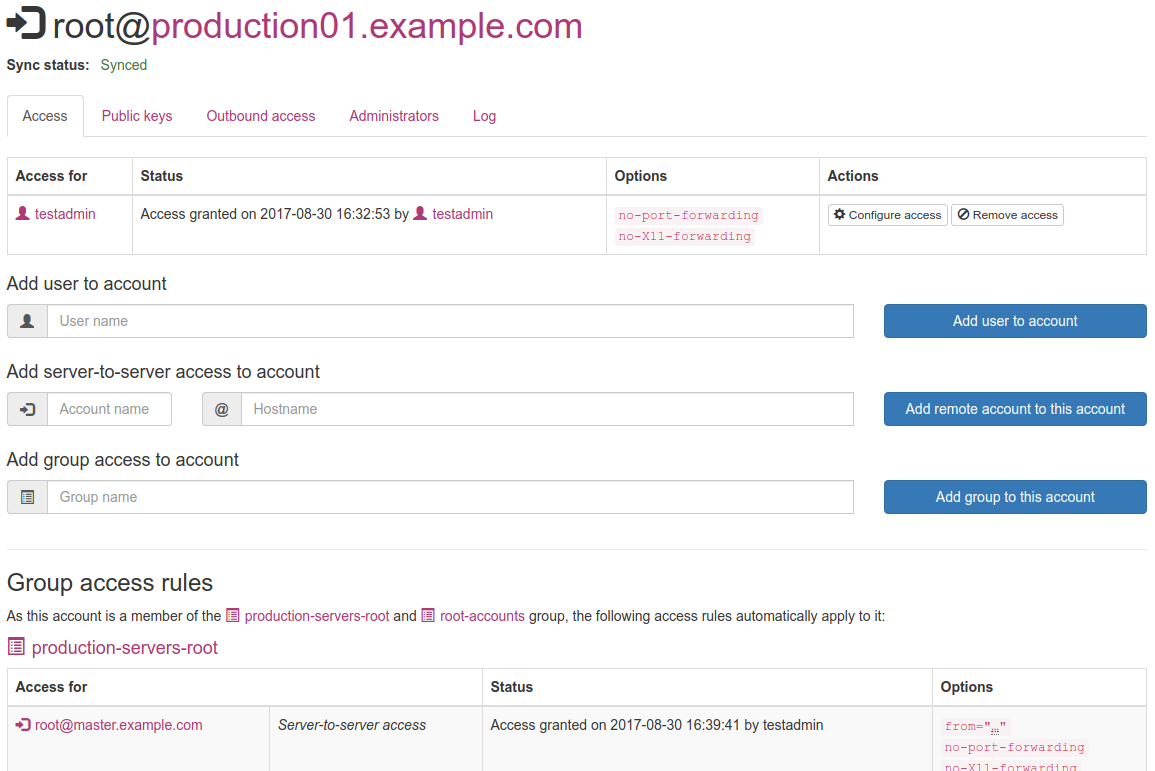

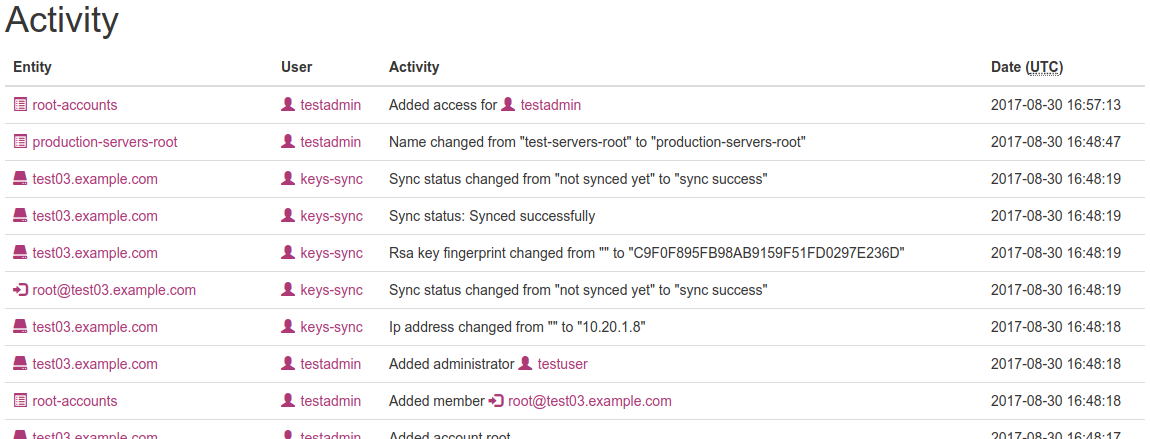

command= , nopty usw. nach Ihren Zugriffsregeln an.Sie können die SSH -Schlüsselbehörde in Aktion auf dem Demonstrationsserver anzeigen.

Verwenden Sie einen der folgenden Sätze von Benutzernamen- / Passwort -Anmeldeinformationen, um sich anzumelden:

Alle Daten auf diesem Demonstrationsserver werden abends bei 00:00 UTC zurückgesetzt.

Klonen Sie das Repo irgendwo außerhalb Ihres Standard -Apache -Dokumentstammes.

Fügen Sie Ihrer Apache -Konfiguration (z. B. virtuelle Host -Konfiguration) die folgenden Anweisungen hinzu:

DocumentRoot /path/to/ska/public_html

DirectoryIndex init.php

FallbackResource /init.php

Erstellen Sie einen MySQL -Benutzer und eine Datenbank (in MySQL Shell ausführen):

CREATE USER 'ska-user'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE `ska-db` DEFAULT CHARACTER SET utf8mb4;

GRANT ALL ON `ska-db`.* to 'ska-user'@'localhost';

Kopieren Sie die Datei config/config-sample.ini in config/config.ini und bearbeiten Sie die Einstellungen nach Bedarf.

Richten Sie authnz_ldap für Ihren virtuellen Host ein (oder ein anderes Authentifizierungsmodul, das eine Auth-User-Variable an die Anwendung weitergibt).

Setzen Sie scripts/ldap_update.php so, dass sie in einem regulären Cron -Job ausgeführt werden.

Generieren Sie ein SSH -Schlüsselpaar zum Synchronisieren. SSH Key Authority erwartet, dass die Dateien als config/keys-sync und config/keys-sync.pub für die privaten bzw. öffentlichen Schlüsseln gesucht werden. Der Schlüssel muss im pem -Format sein. Der folgende Befehl generiert den Schlüssel im erforderlichen Format:

ssh-keygen -t rsa -b 4096 -m PEM -C 'comment' -f config/keys-sync

Installieren Sie den SSH -Schlüsselsynchronisations -Daemon. Für systemd:

services/systemd/keys-sync.service an /etc/systemd/system/ExecStart -Pfad und User nach Bedarf. Wenn die SSH -Schlüsselbehörde unter /home installiert ist, deaktivieren Sie ProtectHome .systemctl daemon-reloadsystemctl enable keys-sync.servicefür sysv-init:

services/init.d/keys-sync an /etc/init.d/SCRIPT und USER nach Bedarf.update-rc.d keys-sync defaults Jeder in der unter admin_group_cn in config/config.ini definierten LDAP -Gruppe kann Konten und Server verwalten.

SSH Key Authority verteilt autorisierte Schlüssel über SSH an Ihre Server. Dies geschieht:

keys-sync -Benutzer./var/local/keys-sync/ (z. B. alle autorisierten Schlüssel für den Stammbenutzer werden in /var/local/keys-sync/root geschrieben). Dies bedeutet, dass Ihre SSH-Installation neu konfiguriert werden muss, um autorisierte Schlüssel aus /var/local/keys-sync/ zu lesen.

Bitte beachten Sie, dass dies den Zugriff auf einen vorhandenen SSH -öffentlichen Schlüssel verweigert wird, der in den Standardverzeichnissen ~/.ssh autorisiert ist.

Unter OpenSSH sind die erforderlichen Konfigurationsänderungen:

AuthorizedKeysFile /var/local/keys-sync/%u

StrictModes no

StrictModes müssen deaktiviert sein, da die Dateien alle dem Schlüssel-Synchronisierungsbenutzer gehören.

Die Datei /var/local/keys-sync/keys-sync muss mit demselben Inhalt wie die Datei config/keys-sync.pub vorhanden sein, damit sich der Synchronisations-Dämon authentifiziert.

Copyright 2013-2017 Opera Software

Lizenziert unter der Apache -Lizenz, Version 2.0 (der "Lizenz"); Sie dürfen diese Datei nur in Übereinstimmung mit der Lizenz verwenden. Sie können eine Kopie der Lizenz bei erhalten

http://www.apache.org/licenses/license-2.0

Sofern nicht nach geltendem Recht oder schriftlich zu vereinbart wird, wird die im Rahmen der Lizenz verteilte Software auf "As is" -Basis ohne Gewährleistung oder Bedingungen jeglicher Art ausdrücklich oder impliziert verteilt. Siehe die Lizenz für die spezifischen Sprachberechtigungen und Einschränkungen im Rahmen der Lizenz.