Veuillez consulter la section Avis de sécurité ci-dessous pour un problème de sécurité récemment abordé

Un outil pour gérer l'accès SSH utilisateur et serveur à n'importe quel nombre de serveurs.

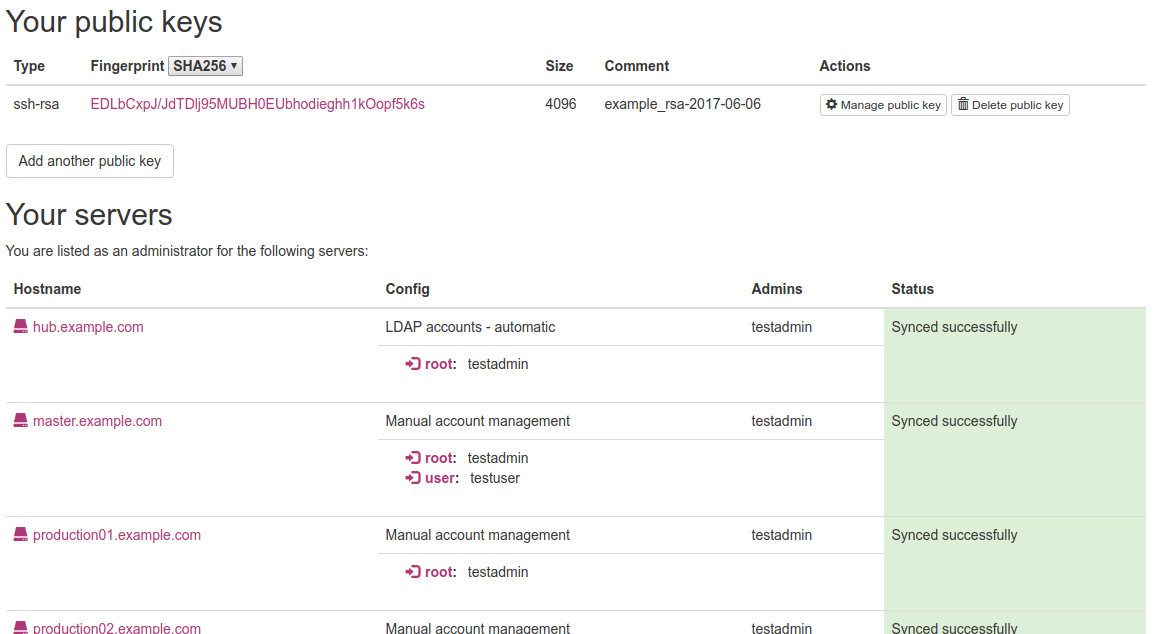

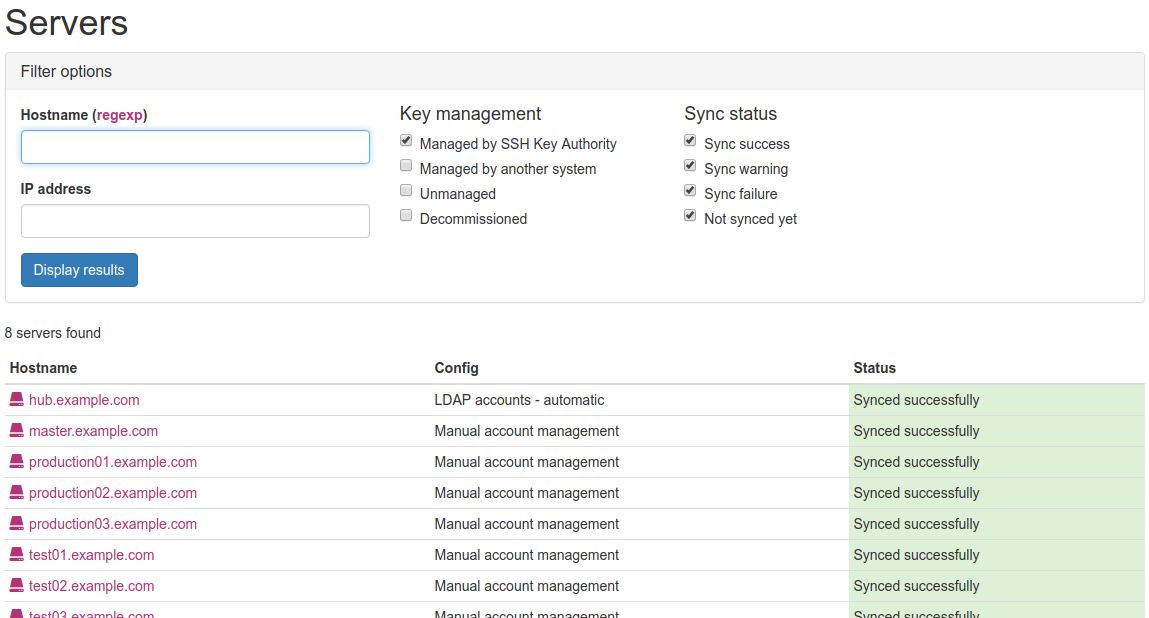

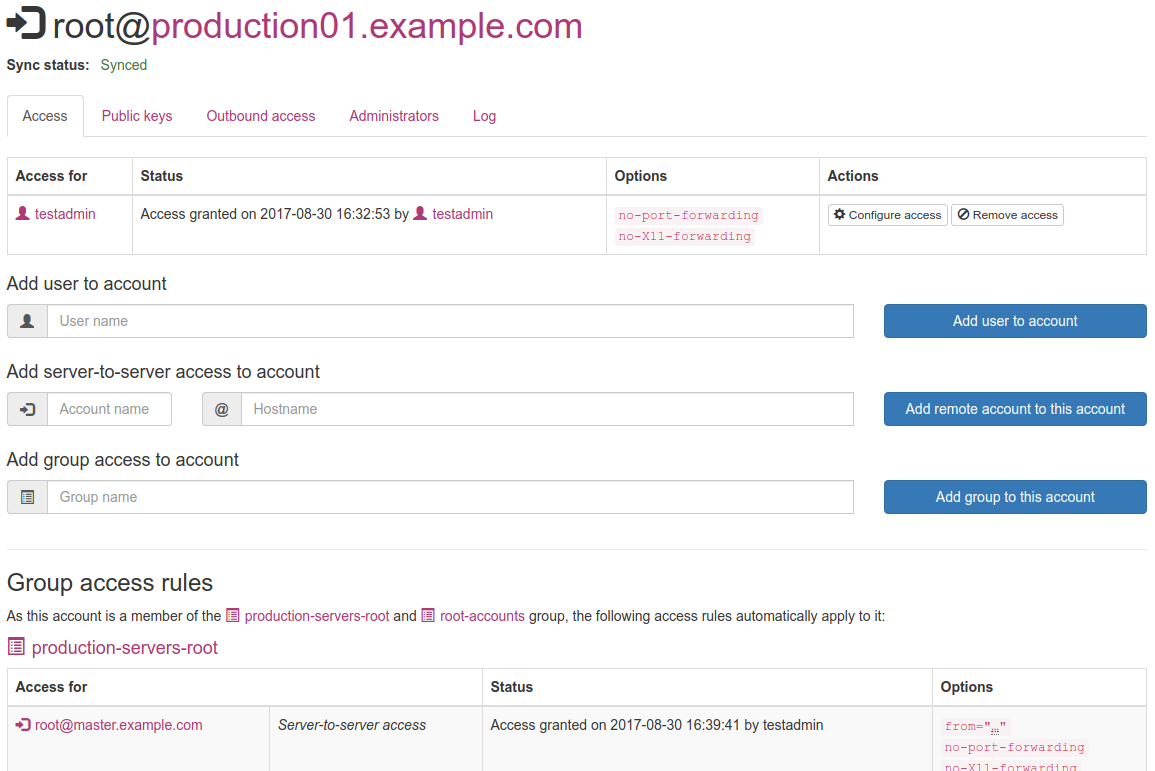

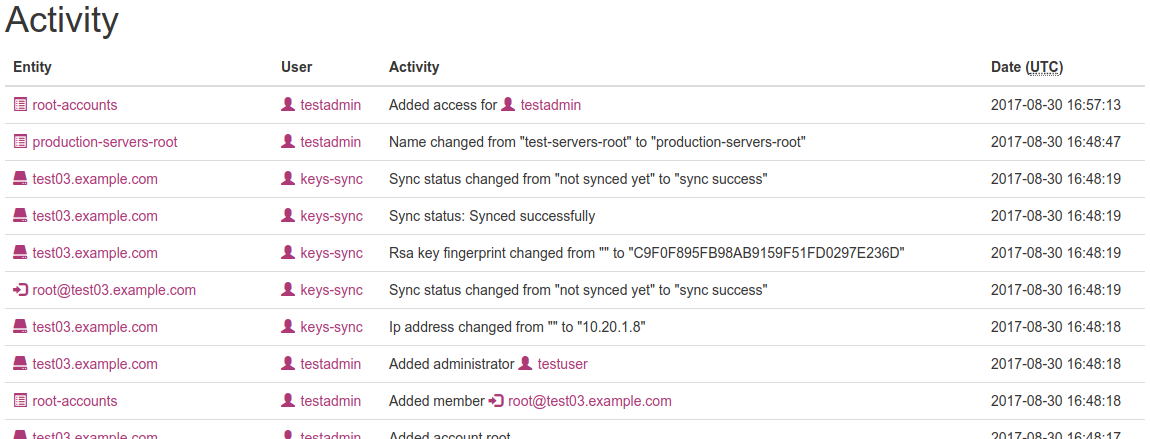

command= , nopty , etc. sur vos règles d'accès.Vous pouvez afficher l'autorité clé SSH en action sur le serveur de démonstration.

Utilisez l'un des ensembles suivants des informations d'identification de nom d'utilisateur / mot de passe pour vous connecter:

Toutes les données sur ce serveur de démonstration sont réinitialisées tous les soirs à 00:00 UTC.

Clone le dépôt quelque part en dehors de votre racine de document Apache par défaut.

Ajoutez les directives suivantes à votre configuration Apache (par exemple, la configuration de l'hôte virtuel):

DocumentRoot /path/to/ska/public_html

DirectoryIndex init.php

FallbackResource /init.php

Créez un utilisateur et une base de données MySQL (exécuter dans Shell MySQL):

CREATE USER 'ska-user'@'localhost' IDENTIFIED BY 'password';

CREATE DATABASE `ska-db` DEFAULT CHARACTER SET utf8mb4;

GRANT ALL ON `ska-db`.* to 'ska-user'@'localhost';

Copiez le fichier config/config-sample.ini sur config/config.ini et modifiez les paramètres selon les besoins.

Configurez AuthnZ_LDAP pour votre hôte virtuel (ou tout autre module d'authentification qui transmet une variable Auth-User à l'application).

Définissez scripts/ldap_update.php pour fonctionner sur un travail Cron ordinaire.

Générez une paire de clés SSH pour se synchroniser. SSH Key Authority s'attendra à trouver les fichiers sous forme config/keys-sync et config/keys-sync.pub pour les clés privées et publiques respectivement. La clé doit être au format pem . La commande suivante générera la clé dans le format requis:

ssh-keygen -t rsa -b 4096 -m PEM -C 'comment' -f config/keys-sync

Installez le démon de synchronisation de la clé SSH. Pour systemd:

services/systemd/keys-sync.service vers /etc/systemd/system/ExecStart et User si nécessaire. Si l'autorité clé SSH est installée sous /home , désactivez ProtectHome .systemctl daemon-reloadsystemctl enable keys-sync.servicePour SYSV-INT:

services/init.d/keys-sync à /etc/init.d/SCRIPT et USER si nécessaire.update-rc.d keys-sync defaults Toute personne dans le groupe LDAP défini sous admin_group_cn dans config/config.ini pourra gérer les comptes et les serveurs.

SSH Key Authority distribue des clés autorisées à vos serveurs via SSH. Il fait cela par:

keys-sync ./var/local/keys-sync/ (par exemple, toutes les clés autorisées pour l'utilisateur racine seront écrites sur /var/local/keys-sync/root ). Cela signifie que votre installation SSH devra être reconfigurée pour lire les clés autorisées à partir de /var/local/keys-sync/ .

Veuillez noter que cela refusera l'accès à toute clé publique SSH existante autorisée dans les répertoires par défaut ~/.ssh .

Sous OpenSSH, les modifications de configuration nécessaires sont:

AuthorizedKeysFile /var/local/keys-sync/%u

StrictModes no

StrictModes doit être désactivé car les fichiers appartiendront tous à l'utilisateur de Keys-Sync.

Le fichier /var/local/keys-sync/keys-sync doit exister, avec le même contenu que le fichier config/keys-sync.pub afin que le démon de synchronisation s'authentifie.

Copyright 2013-2017 Opera Software

Licencié sous la licence Apache, version 2.0 (la "licence"); Vous ne pouvez pas utiliser ce fichier sauf conforme à la licence. Vous pouvez obtenir une copie de la licence à

http://www.apache.org/licenses/license-2.0

Sauf exiger la loi applicable ou convenu par écrit, les logiciels distribués en vertu de la licence sont distribués sur une base «tel quel», sans garantie ou conditions d'aucune sorte, expresse ou implicite. Voir la licence pour la langue spécifique régissant les autorisations et les limitations sous la licence.