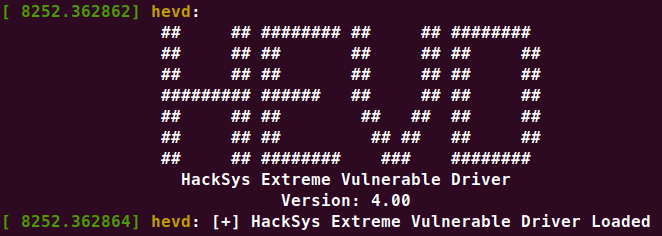

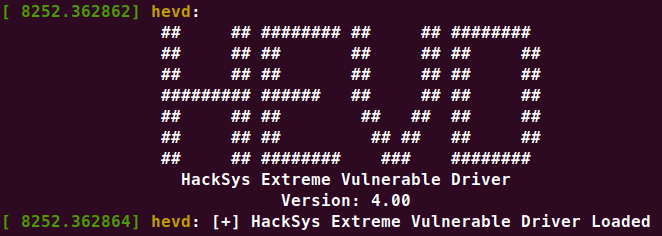

Hacksys คนขับรถที่มีช่องโหว่มาก

ooooo ooooo oooooooooooo oooooo oooo oooooooooo.

`888' `888' `888' `8 `888. .8' `888' `Y8b

888 888 888 `888. .8' 888 888

888ooooo888 888oooo8 `888. .8' 888 888

888 888 888 " `888.8' 888 888

888 888 888 o `888' 888 d88'

o888o o888o o888ooooood8 `8' o888bood8P'

Hacksys Extreme Vulnerable Driver (HEVD) เป็น ไดรเวอร์เคอร์เนล Windows ที่มีความเสี่ยงโดยเจตนา ได้รับการพัฒนาขึ้นสำหรับ นักวิจัยด้านความปลอดภัย และ ผู้ที่ชื่นชอบ ในการพัฒนาทักษะของพวกเขาในการแสวงประโยชน์ ระดับเคอร์เนล

HEVD นำเสนอช่องโหว่ที่หลากหลายตั้งแต่ บัฟเฟอร์สแต็คที่ล้นไปไป จนถึงปัญหาที่ซับซ้อนมากขึ้นเช่น การใช้งานฟรี บัฟเฟอร์พูลล้น และ สภาพการแข่งขัน สิ่งนี้ช่วยให้นักวิจัยสามารถสำรวจเทคนิคการแสวงหาผลประโยชน์สำหรับช่องโหว่ที่ใช้งานได้

Black Hat Arsenal 2016

โพสต์บล็อก

- http://www.payatu.com/hacksys-extreme-vulnerable-driver/

การหาประโยชน์ภายนอก

- https://github.com/sam-b/hacksysdriverexploits

- https://github.com/sizzop/hevd-exploits

- https://github.com/badd1e/bug-free-venture

- https://github.com/fuzzysecurity/hacksysteam-pskernelpwn

- https://github.com/theevilbit/exploits/tree/master/hevd

- https://github.com/gradiusx/hevd-python-solutions

- http://pastebin.com/alkdpdsf

- https://github.com/cn33liz/hsevd-stackoverflow

- https://github.com/cn33liz/hsevd-stackoverflowx64

- https://github.com/cn33liz/hsevd-stackcookiebybypass

- https://github.com/cn33liz/hsevd-arbitraryoverwrite

- https://github.com/cn33liz/hsevd-arbitraryoverwritegdi

- https://github.com/cn33liz/hsevd-stackoverflowgdi

- https://github.com/cn33liz/hsevd-arbitraryoverwriteLowil

- https://github.com/mgeeky/hevd_kernel_exploit

- https://github.com/tekwizz123/hevd-exploit-solutions

- https://github.com/fullshade/windows-kernel-exploitation-hevd

- https://github.com/w4fz5uck5/3xpl01t5/tree/master/osee_training

โพสต์บล็อกภายนอก

- http://niiconsulting.com/checkmate/2016/01/windows-kernel-exploitation/

- http://samdb.xyz/2016/01/16/intro_to_kernel_exploitation_part_0.html

- http://samdb.xyz/2016/01/17/intro_to_kernel_exploitation_part_1.html

- http://samdb.xyz/2016/01/18/intro_to_kernel_exploitation_part_2.html

- http://samdb.xyz/2017/06/22/intro_to_kernel_exploitation_part_3.html

- https://sizzop.github.io/2016/07/05/kernel-hacking-with-hevd-part-1.html

- https://sizzop.github.io/2016/07/06/kernel-hacking-with-hevd-part-2.html

- https://sizzop.github.io/2016/07/07/kernel-hacking-with-hevd-part-3.html

- https://sizzop.github.io/2016/07/08/kernel-hacking-with-hevd-part-4.html

- https://www.fuzzysecurity.com/tutorials/expdev/14.html

- https://www.fuzzysecurity.com/tutorials/expdev/15.html

- https://www.fuzzysecurity.com/tutorials/expdev/16.html

- https://www.fuzzysecurity.com/tutorials/expdev/17.html

- https://www.fuzzysecurity.com/tutorials/expdev/18.html

- https://www.fuzzysecurity.com/tutorials/expdev/19.html

- https://www.fuzzysecurity.com/tutorials/expdev/20.html

- http://dokydoky.tistory.com/445

- https://hshrzd.wordpress.com/2017/05/28/starting-with-windows-kernel-exploitation-part-1-setting-up-the-lab/

- https://hshrzd.wordpress.com/2017/06/05/starting-with-windows-kernel-exploitation-part-2/

- https://hshrzd.wordpress.com/2017/06/22/starting-with-windows-kernel-exploitation-part-3-stealing-the-access-token/

- https://osandamalith.com/2017/04/05/windows-kernel-exploitation-stack-overflow/

- https://osandamalith.com/2017/06/14/windows-kernel-exploitation-arbitrary-overwrite/

- https://osandamalith.com/2017/06/22/windows-kernel-exploitation-null-pointer-dereference/

- http://dali-mrabet1.rhcloud.com/windows-kernel-exploitation-arbitrary-mory-overwrite-hevd-challenges/

- https://blahcat.github.io/2017/08/31/arbitrary-write-primitive-in-windows-kernel-hevd/

- https://klue.github.io/blog/2017/09/hevd_stack_gs/

- https://glennmcgui.re/introduction-to-windows-kernel-exploitation-pt-1/

- https://glennmcgui.re/introduction-to-windows-kernel-driver-exploitation-pt-2/

- https://kristal-g.github.io/2021/02/07/hevd_stackoverflowgs_windows_10_rs5_x64.html

- https://kristal-g.github.io/2021/02/20/hevd_type_confusion_windows_10_rs5_x64.html

- https://wafzsucks.medium.com/hacksys-extreme-vulnerable-driver-arbitrary-write-null-new-solution-7d45bfe6d116

- https://wafzsucks.medium.com/how-a-simple-k-typeconfusion-took-me-3 months-long-to-create-a-exploit-f643c94d455f

- https://mdanilor.github.io/posts/hevd-0/

- https://mdanilor.github.io/posts/hevd-1/

- https://mdanilor.github.io/posts/hevd-2/

- https://mdanilor.github.io/posts/hevd-3/

- https://mdanilor.github.io/posts/hevd-4/

ผู้เขียน

Ashfaq Ansari

ashfaq [at] hacksys [dot] io

บล็อก | @hacksysteam

https://hacksys.io/

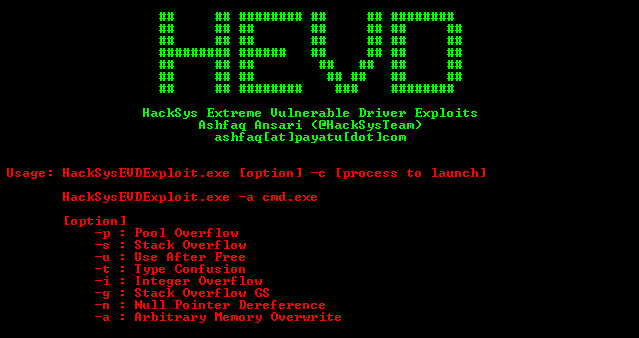

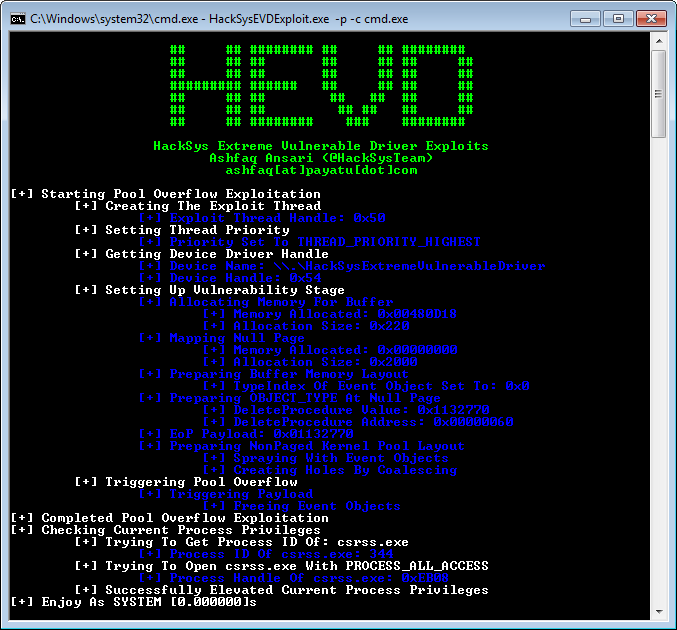

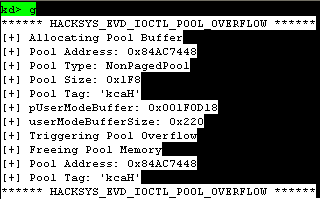

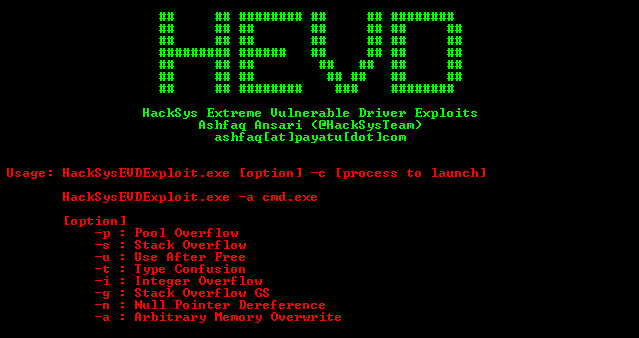

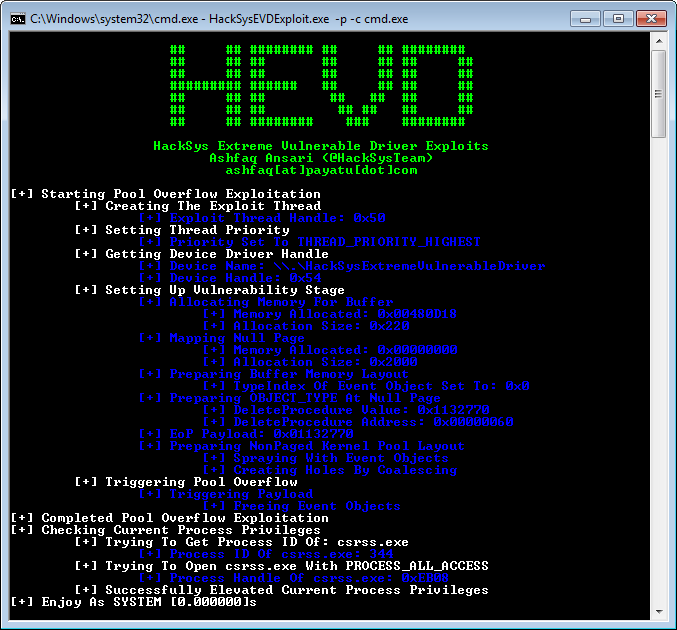

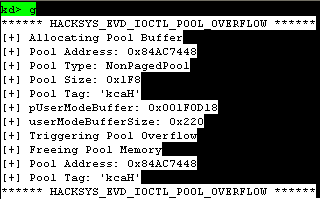

ภาพหน้าจอ

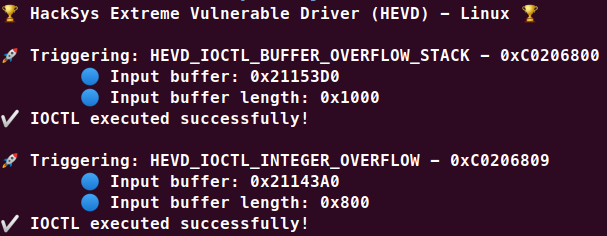

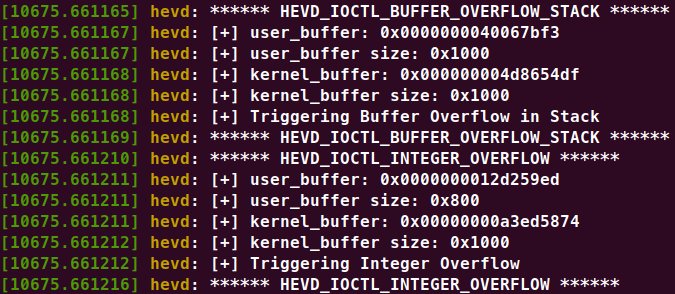

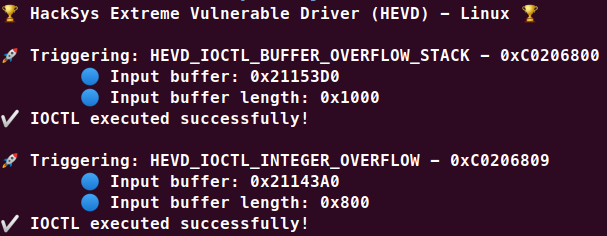

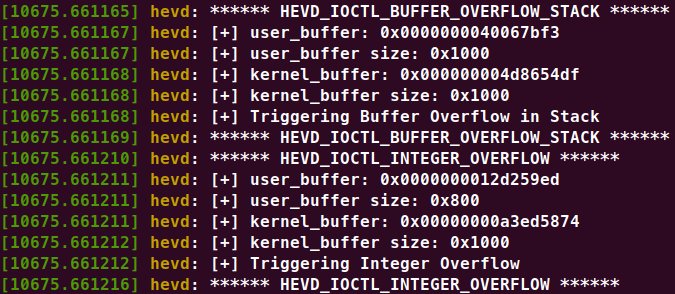

ช่องโหว่นำไปใช้

- เขียน null

- ดึงสองครั้ง

- บัฟเฟอร์ล้น

- กองซ้อน

- สแต็ก GS

- ผู้ที่ไม่ได้รับการกล่าวขาน

- nonpagedpoolnx

- pagedpoolsession

- ใช้หลังจากฟรี

- ผู้ที่ไม่ได้รับการกล่าวขาน

- nonpagedpoolnx

- พิมพ์ความสับสน

- จำนวนเต็มล้น

- การเปิดเผยหน่วยความจำ

- ผู้ที่ไม่ได้รับการกล่าวขาน

- nonpagedpoolnx

- การเพิ่มขึ้นโดยพลการ

- เขียนทับโดยพลการ

- null pointer dereference

- หน่วยความจำที่ไม่ได้ใช้ประโยชน์

- กองซ้อน

- ผู้ที่ไม่ได้รับการกล่าวขาน

- การเข้าถึงทรัพยากรเคอร์เนลที่ไม่ปลอดภัย

การสร้างคนขับ

- ติดตั้ง Visual Studio 2017

- ติดตั้งชุดไดรเวอร์ Windows

- เรียกใช้ตัวสร้างไดรเวอร์ที่เหมาะสม

Build_HEVD_Vulnerable_x86.bat หรือ Build_HEVD_Vulnerable_x64.bat

การดาวน์โหลด

หากคุณไม่ต้องการสร้าง Hacksys Extreme Vulnerable Driver จาก Source คุณสามารถดาวน์โหลด Executables ที่สร้างไว้ล่วงหน้าสำหรับรุ่นล่าสุด:

https://github.com/hacksysteam/hacksysextremevulneredriver/releases

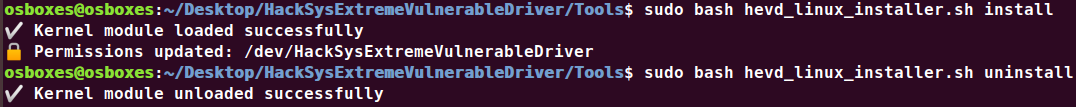

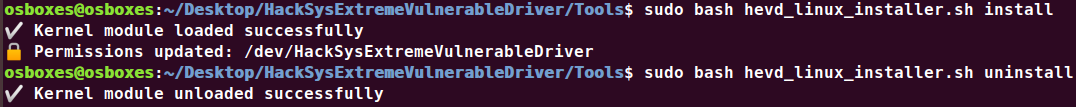

การติดตั้งไดรเวอร์

ใช้ตัวโหลดไดรเวอร์ OSR เพื่อติดตั้ง Hacksys Extreme Vulnerable Driver

การทดสอบ

ไดรเวอร์ที่มีช่องโหว่ของ Hacksys Extreme และการหาประโยชน์ที่เกี่ยวข้องได้รับการทดสอบบน Windows 7 SP1 X86 และ Windows 10 x64

เซสชันดำเนินการ

- Windows Kernel Exploitation 1

- Windows Kernel Exploitation 2

- Windows Kernel Exploitation 3

- Windows Kernel Exploitation 4

- Windows Kernel Exploitation 5

- Windows Kernel Exploitation 6

- Windows Kernel Exploitation 7

การประชุมเชิงปฏิบัติการดำเนินการ

- Windows Kernel Exploitation Humla Pune

- Windows Kernel Exploitation Humla Mumbai

hevd สำหรับ linux

ใบอนุญาต

โปรดดู LICENSE ไฟล์สำหรับการคัดลอกสิทธิ์

แนวทางการบริจาค

โปรดดูไฟล์ CONTRIBUTING.md สำหรับแนวทางการบริจาค

รายงาน Todo & Bug

โปรดยื่นคำขอปรับปรุงหรือรายงานข้อผิดพลาดใด ๆ ผ่านตัวติดตามปัญหา GitHub ที่ที่อยู่ด้านล่าง: https://github.com/hacksysteam/hacksysextremevulnerabledriver/issues

กิตติกรรมประกาศ

ขอบคุณไปหาคนที่ยอดเยี่ยมเหล่านี้:?