Hacksys Extreme Vulnerable Driver

ooooo ooooo oooooooooooo oooooo oooo oooooooooo.

`888' `888' `888' `8 `888. .8' `888' `Y8b

888 888 888 `888. .8' 888 888

888ooooo888 888oooo8 `888. .8' 888 888

888 888 888 " `888.8' 888 888

888 888 888 o `888' 888 d88'

o888o o888o o888ooooood8 `8' o888bood8P'

Le pilote Hacksys Extreme Vulnerable (HEVD) est un pilote de noyau Windows qui est intentionnellement vulnérable. Il a été développé pour les chercheurs et les amateurs de sécurité pour améliorer leurs compétences dans l'exploitation au niveau du noyau .

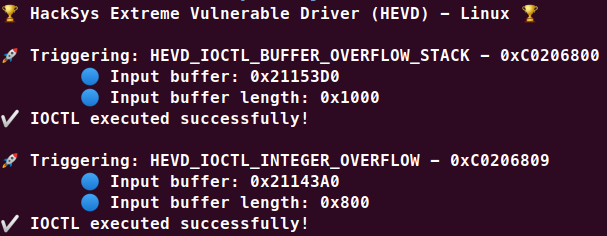

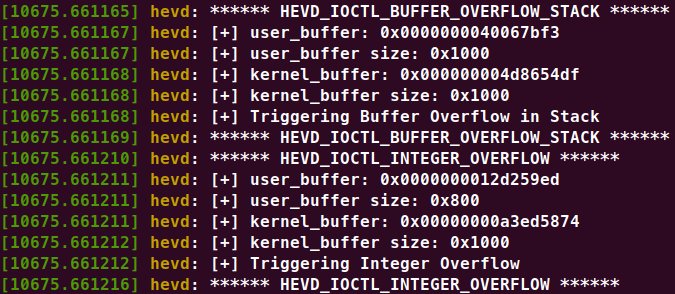

HEVD propose une gamme de vulnérabilités, des débordements de tampon de pile simple à des problèmes plus complexes tels que les débordements de tampon de piscine et les conditions de race . Cela permet aux chercheurs d'explorer les techniques d'exploitation pour chaque vulnérabilité mise en œuvre.

Black Hat Arsenal 2016

- Présentation

- Du papier blanc

Article de blog

- http://www.payatu.com/hacksys-extreme-vulnerable-driver/

Exploits externes

- https://github.com/sam-b/hacksysdriverexploits

- https://github.com/sizzop/hevd-exploitts

- https://github.com/badd1e/bug-free-adventure

- https://github.com/fuzzysecurity/hacksysteam-pskernelpwn

- https://github.com/theevilbit/expoits/tree/master/hevd

- https://github.com/gradiusx/hevd-python-solutions

- http://pastebin.com/alkdpdsf

- https://github.com/cn33liz/hsevd-stackoverflow

- https://github.com/cn33liz/hsevd-stackoverflowx64

- https://github.com/cn33liz/hsevd-stackcookieByPass

- https://github.com/cn33liz/hsevd-arbitraryoverwrite

- https://github.com/cn33liz/hsevd-arbitraryoverwritegdi

- https://github.com/cn33liz/hsevd-stackoverflowgdi

- https://github.com/cn33liz/hsevd-arbitraryoverwritelowil

- https://github.com/mgeeky/hevd_kernel_exploit

- https://github.com/tekwizz123/hevd-exploit-solutions

- https://github.com/fullshade/windows-kernel-exploitation-hevd

- https://github.com/w4fz5uck5/3xpl01t5/tree/master/osee_training

Articles de blog externes

- http://niiconsulting.com/checkmate/2016/01/windows-kernel-exploitation/

- http://samdb.xyz/2016/01/16/intro_to_kernel_exploitation_part_0.html

- http://samdb.xyz/2016/01/17/intro_to_kernel_exploitation_part_1.html

- http://samdb.xyz/2016/01/18/intro_to_kernel_exploitation_part_2.html

- http://samdb.xyz/2017/06/22/intro_to_kernel_exploitation_part_3.html

- https://sizzop.github.io/2016/07/05/kernel-hacking-with-hevd-part-1.html

- https://sizzop.github.io/2016/07/06/kernel-hacking-with-hevd-part-2.html

- https://sizzop.github.io/2016/07/07/kernel-hacking-with-hevd-part-3.html

- https://sizzop.github.io/2016/07/08/kernel-hacking-with-hevd-part-4.html

- https://www.fuzzysecurity.com/tutorials/expdev/14.html

- https://www.fuzzysecurity.com/tutorials/expdev/15.html

- https://www.fuzzysecurity.com/tutorials/expdev/16.html

- https://www.fuzzysecurity.com/tutorials/expdev/17.html

- https://www.fuzzysecurity.com/tutorials/expdev/18.html

- https://www.fuzzysecurity.com/tutorials/expdev/19.html

- https://www.fuzzysecurity.com/tutorials/expdev/20.html

- http://dokydoky.tistory.com/445

- https://hshrzd.wordpress.com/2017/05/28/starting-with-windows-kernel-exploitation-part-1-setting-up-the-bab/

- https://hshrzd.wordpress.com/2017/06/05/starting-with-windows-kernel-exploitation-part-2/

- https://hshrzd.wordpress.com/2017/06/22/starting-with-windows-kernel-exploitation-start-3-staling-the-access-tékin/

- https://osandamalith.com/2017/04/05/windows-kernel-exploitation-stack-overflow/

- https://osandamalith.com/2017/06/14/windows-kernel-exploitation-arbitrary-overwrite/

- https://osandamalith.com/2017/06/22/windows-kernel-exploitation-null-pointer-dereference/

- http://dali-mrabet1.rhcloud.com/windows-kernel-exploitation-arbitrary-memory-overwrite-hevd-challenges/

- https://blahcat.github.io/2017/08/31/arbitrary-write-primitive-in-windows-kernel-hevd/

- https://klue.github.io/blog/2017/09/hevd_stack_gs/

- https://glennmcgui.re/introduction-to-windows-kernel-exploitation-pt-t-1//

- https://glennmcgui.re/introduction-to-windows-kernel-driver-exploitation-pt-2/

- https://kristal-g.github.io/2021/02/07/hevd_stackoverflowgs_windows_10_rs5_x64.html

- https://kristal-g.github.io/2021/02/20/hevd_type_confusion_windows_10_rs5_x64.html

- https://wafzsucks.medium.com/hacksys-extreme-vulnerable-driver-arbitrary-write-null-new-solution-7d45bfe6d116

- https://wafzsucks.medium.com/how-a-simple-k-typeconfusion-took-me-3-months-long-to-create -a-exploit-f643c94d445f

- https://mdanilor.github.io/posts/hevd-0/

- https://mdanilor.github.io/posts/hevd-1/

- https://mdanilor.github.io/posts/hevd-2/

- https://mdanilor.github.io/posts/hevd-3/

- https://mdanilor.github.io/posts/hevd-4/

Auteur

Ashfaq Ansari

ashfaq [at] hacksys [dot] io

Blog | @Hacksysteam

https://hacksys.io/

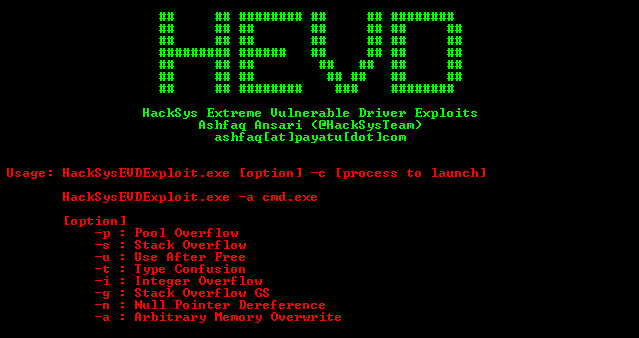

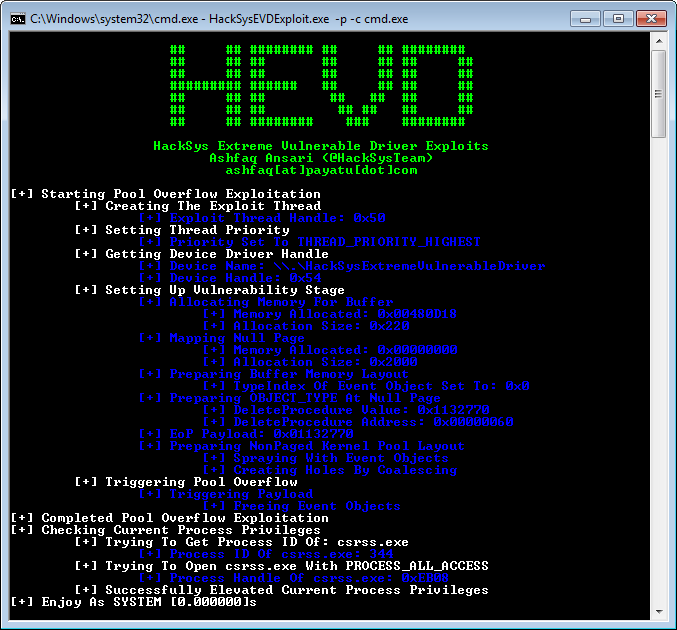

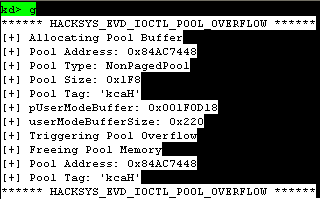

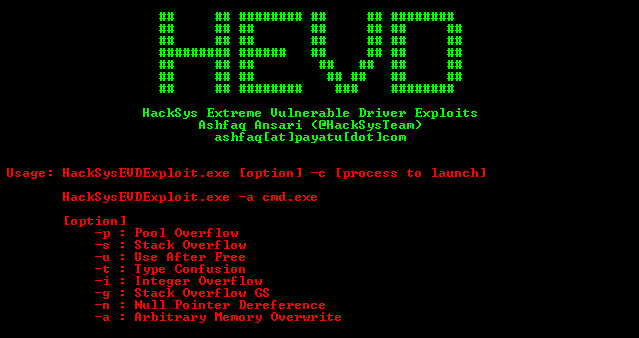

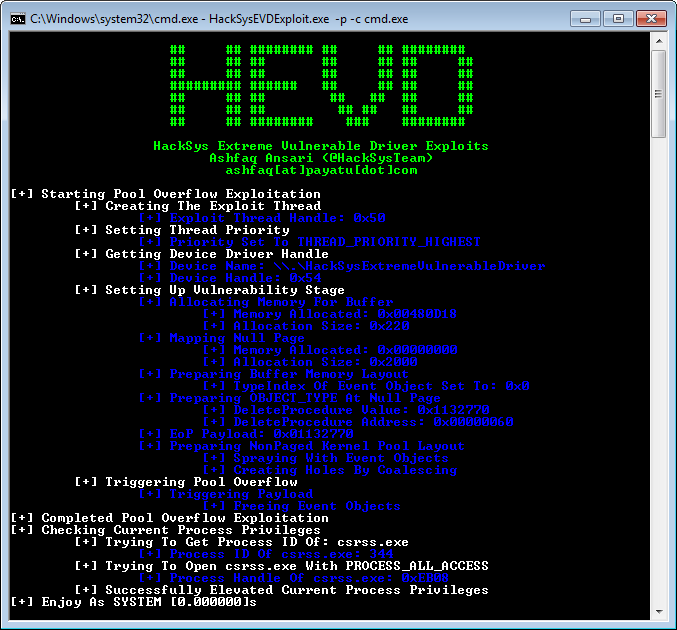

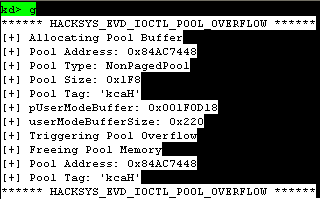

Captures d'écran

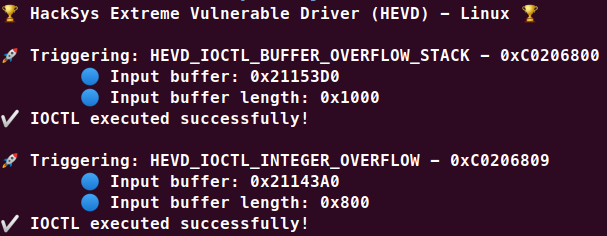

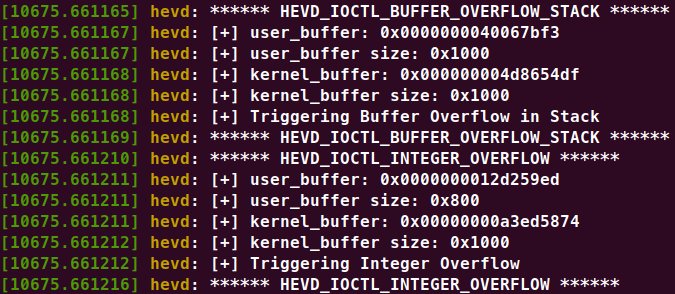

Vulnérabilités mises en œuvre

- Écrire null

- Faire aller à double

- Débordement de tampon

- Empiler

- Stack GS

- Non-PAGEDPOOL

- NonpagedPoolnx

- Pagedpoolsession

- Utiliser après gratuit

- Non-PAGEDPOOL

- NonpagedPoolnx

- Confusion de type

- Débordement entier

- Divulgation de la mémoire

- Non-PAGEDPOOL

- NonpagedPoolnx

- Incrément arbitraire

- Écrasement arbitraire

- Dereference du pointeur nul

- Mémoire non initialisée

- Accès aux ressources du noyau non sécurisé

Construire le conducteur

- Installer Visual Studio 2017

- Installez le kit de pilote Windows

- Exécutez le constructeur de pilotes approprié

Build_HEVD_Vulnerable_x86.bat ou Build_HEVD_Vulnerable_x64.bat

Télécharger

Si vous ne souhaitez pas construire Hacksys Extreme Vulnerable Driver de Source, vous pouvez télécharger des exécutables prédéfinis pour la dernière version:

https://github.com/hacksysteam/hacksysextremevulneableableriver/releases

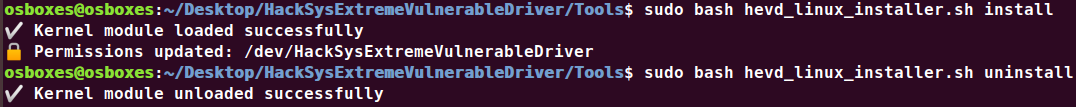

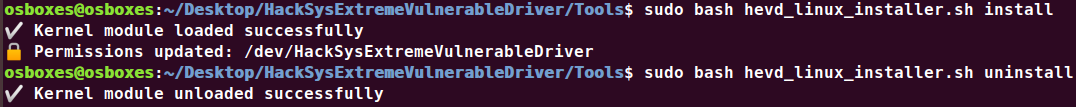

Installation du pilote

Utilisez le chargeur de pilote OSR pour installer Hacksys Extreme Vulnerable Driver

Essai

Le pilote Hacksys extrême vulnérable et les exploits respectifs ont été testés sur Windows 7 SP1 x86 et Windows 10 x64

Sessions menées

- Exploitation du noyau Windows 1

- Exploitation du noyau Windows 2

- Exploitation du noyau Windows 3

- Exploitation du noyau Windows 4

- Exploitation du noyau Windows 5

- Exploitation du noyau Windows 6

- Exploitation du noyau Windows 7

Ateliers conduits

- Exploitation du noyau Windows Humla Pune

- Exploitation du noyau Windows Humla Mumbai

HEVD pour Linux

Licence

Veuillez consulter la LICENSE de fichier pour copier l'autorisation

Lignes directrices de contribution

Veuillez consulter le fichier CONTRIBUTING.md pour les directives de contribution

Rapports de todo et de bogues

Veuillez déposer n'importe quelle demande d'amélioration ou rapport de bogue via le tracker GitHub Issue à l'adresse ci-dessous: https://github.com/hacksysteam/hacksysextremevulneabledriver/issues

Remerciements

Merci à ces gens merveilleux :?