Controlador Vulnerable de Hacksys Extreme

ooooo ooooo oooooooooooo oooooo oooo oooooooooo.

`888' `888' `888' `8 `888. .8' `888' `Y8b

888 888 888 `888. .8' 888 888

888ooooo888 888oooo8 `888. .8' 888 888

888 888 888 " `888.8' 888 888

888 888 888 o `888' 888 d88'

o888o o888o o888ooooood8 `8' o888bood8P'

El controlador Hacksys Extreme Vulnerable (HEVD) es un controlador de kernel de Windows que es intencionalmente vulnerable. Se ha desarrollado para investigadores de seguridad y entusiastas para mejorar sus habilidades en la explotación a nivel de núcleo .

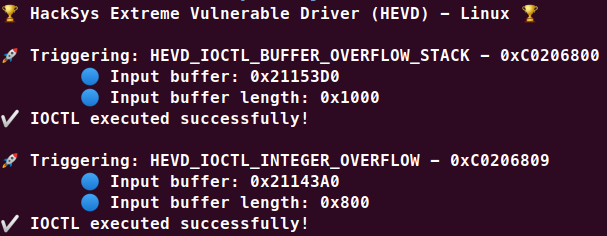

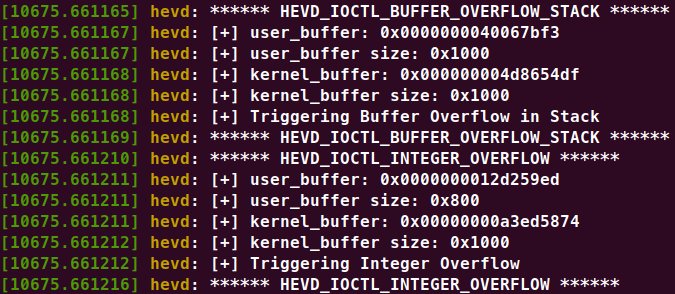

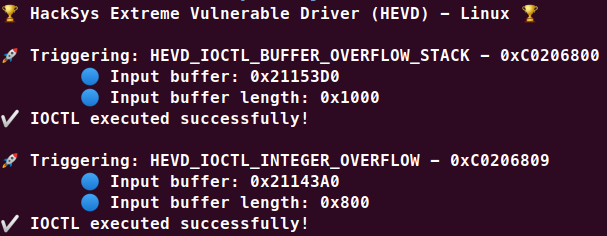

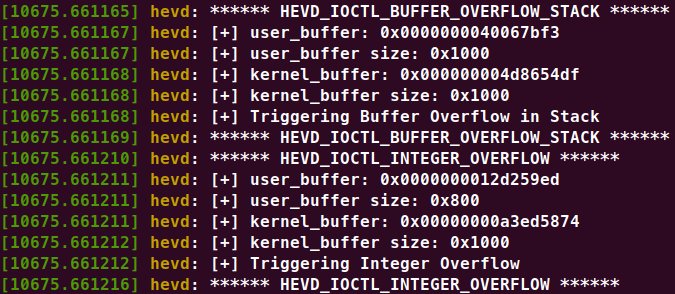

HEVD ofrece una gama de vulnerabilidades, desde simples desbordamientos de búfer de pila hasta problemas más complejos, como uso sin uso , desbordamientos de búfer de piscina y condiciones de carrera . Esto permite a los investigadores explorar técnicas de explotación para cada vulnerabilidad implementada.

Black Hat Arsenal 2016

- Presentación

- Papel blanco

Blog

- http://www.payatu.com/hacksys-extreme-vulnerable-driver/

Exploits externos

- https://github.com/sam-b/hacksysdriverexploits

- https://github.com/sizzop/hevd-exploits

- https://github.com/badd1e/bug-free-denture

- https://github.com/fuzzysecurity/hacksysteam-pskernelpwn

- https://github.com/theevilbit/exploits/tree/master/hevd

- https://github.com/gradiusx/hevd-python-solutions

- http://pastebin.com/alkdpdsf

- https://github.com/cn33liz/hsevd-stackoverflow

- https://github.com/cn33liz/hsevd-stackoverflowx64

- https://github.com/cn33liz/hsevd-stackcookiebypass

- https://github.com/cn33liz/hsevd-arbitraryOverwrite

- https://github.com/cn33liz/hsevd-arbitraryOverwritdi

- https://github.com/cn33liz/hsevd-stackoverflowgdi

- https://github.com/cn33liz/hsevd-arbitraryOverwriteLowil

- https://github.com/mgeeky/hevd_kernel_exploit

- https://github.com/tekwizz123/hevd-exploit-solutions

- https://github.com/fullshade/windows-kernel-exploitation-hevd

- https://github.com/w4fz5uck5/3xpl01t5/tree/master/osee_training

Publicaciones de blog externas

- http://niiconsulting.com/checkmate/2016/01/windows-kernel-exploitation/

- http://samdb.xyz/2016/01/16/intro_to_kernel_exploitation_part_0.html

- http://samdb.xyz/2016/01/17/intro_to_kernel_exploitation_part_1.html

- http://samdb.xyz/2016/01/18/intro_to_kernel_exploitation_part_2.html

- http://samdb.xyz/2017/06/22/intro_to_kernel_exploitation_part_3.html

- https://sizzop.github.io/2016/07/05/kernel-hacking-with-hevd-part-1.html

- https://sizzop.github.io/2016/07/06/kernel-hacking-with-hevd-part-2.html

- https://sizzop.github.io/2016/07/07/kernel-hacking-with-hevd-part-3.html

- https://sizzop.github.io/2016/07/08/kernel-hacking-with-hevd-tart-4.html

- https://www.fuzzysecurity.com/tutorials/expdev/14.html

- https://www.fuzzysecurity.com/tutorials/expdev/15.html

- https://www.fuzzysecurity.com/tutorials/expdev/16.html

- https://www.fuzzysecurity.com/tutorials/expdev/17.html

- https://www.fuzzysecurity.com/tutorials/expdev/18.html

- https://www.fuzzysecurity.com/tutorials/expdev/19.html

- https://www.fuzzysecurity.com/tutorials/expdev/20.html

- http://dokydoky.tistory.com/445

- https://hshrzd.wordpress.com/2017/05/28/starting-with-windows-kernel-exploitation-tart-1setting-the-lab/

- https://hshrzd.wordpress.com/2017/06/05/starting-with-windows-kernel-exploitation-tart-2/

- https://hshrzd.wordpress.com/2017/06/22/starting-with-windows-kernel-exploitation-tart-3-stealing-the-access-token/

- https://osandamalith.com/2017/04/05/windows-kernel-exploitation-stack-overflow/

- https://osandamalith.com/2017/06/14/windows-kernel-exploitation-arbitrary-overwrite/

- https://osandamalith.com/2017/06/22/windows-kernel-exploitation-null-pointer-reference/

- http://dali-mrabet1.rhcloud.com/windows-kernel-exploitation-arbitrary-memory-overwrite-hevd-challenges/

- https://blahcat.github.io/2017/08/31/arbitrary-write-primitive-in-windows-kernel-hevd/

- https://klue.github.io/blog/2017/09/hevd_stack_gs/

- https://glennmcgui.re/introduction-to-windows-kernel-exproitation-pt-1/

- https://glennmcgui.re/introduction-to-windows-kernel-driver-exploitation-pt-2/

- https://kristal-g.github.io/2021/02/07/hevd_stackoverflowgs_windows_10_rs5_x64.html

- https://kristal-g.github.io/2021/02/20/hevd_type_confusion_windows_10_rs5_x64.html

- https://wafzsucks.medium.com/hacksys-extreme-vulnerable-driver-arbitrary-write-null-new-solution-7d45bfe6d116

- https://wafzsucks.medium.com/how-a-simple-k-typeconfusion-took-me-3-monts-long-to-create-a-exploit-f643c94d445f

- https://mdanilor.github.io/posts/hevd-0/

- https://mdanilor.github.io/posts/hevd-1/

- https://mdanilor.github.io/posts/hevd-2/

- https://mdanilor.github.io/posts/hevd-3/

- https://mdanilor.github.io/posts/hevd-4/

Autor

Ashfaq ansari

ashfaq [at] hacksys [dot] io

Blog | @Hacksysteam

https://hacksys.io/

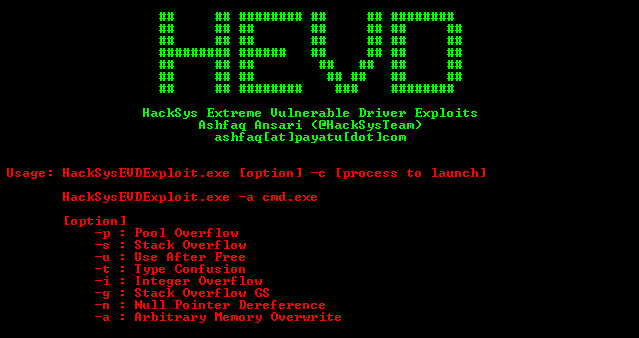

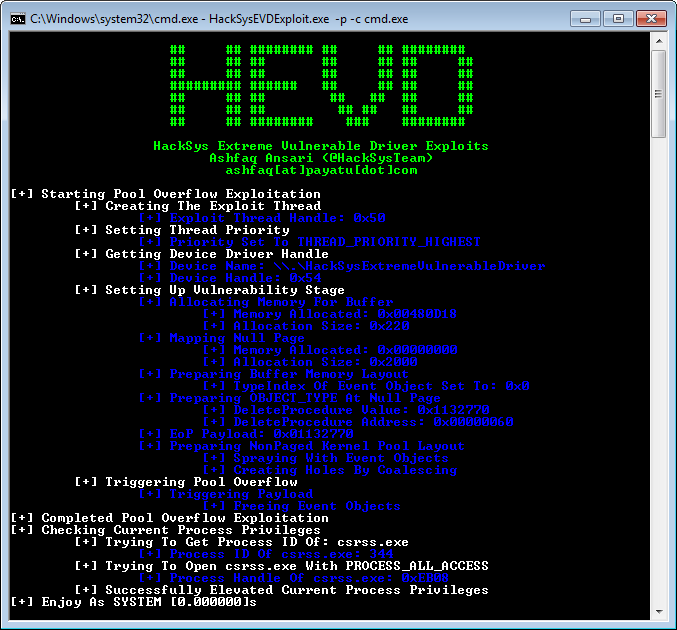

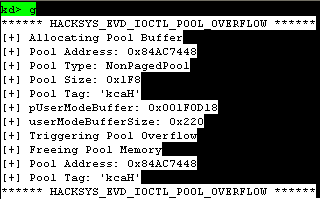

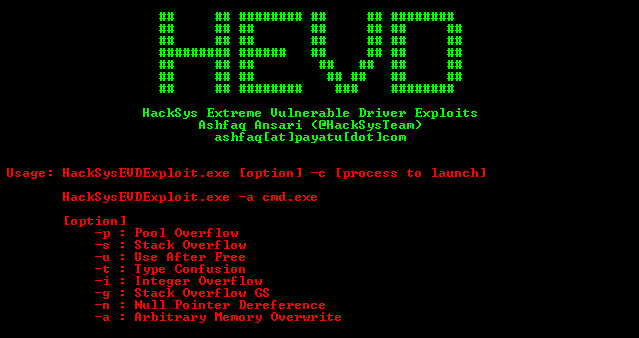

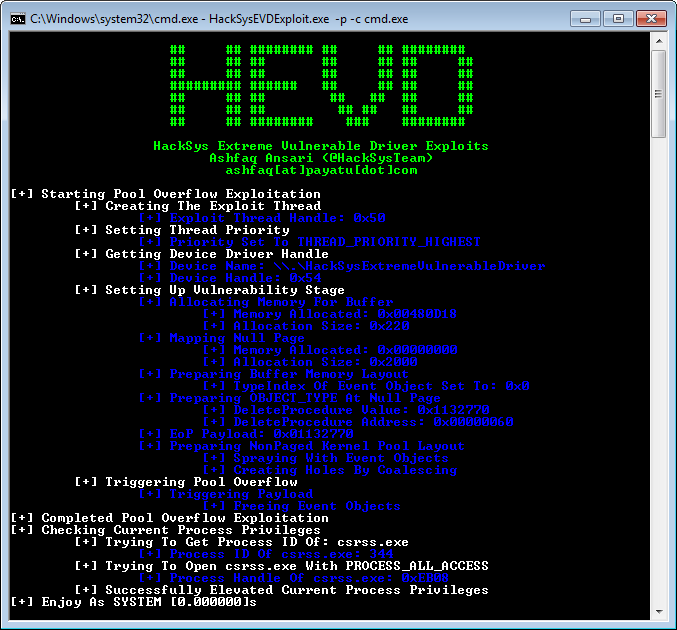

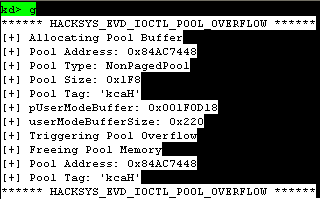

Capturas de pantalla

Vulnerabilidades implementadas

- Escribir nulo

- Recurrir

- Desbordamiento del búfer

- Pila

- Pila GS

- PagePool

- No pagadopoolnx

- PagedPoolsession

- Usar después de gratis

- Tipo de confusión

- Desbordamiento entero

- Desbordamiento aritmético

- Divulgación de memoria

- Incremento arbitrario

- Sobrescribir arbitrario

- NULL POINTER REEREFERIOR

- Memoria no inicializada

- Acceso inseguro de recursos del núcleo

Construyendo el conductor

- Instalar Visual Studio 2017

- Instale el kit de controlador de Windows

- Ejecute el constructor de controladores apropiado

Build_HEVD_Vulnerable_x86.bat o Build_HEVD_Vulnerable_x64.bat

Descargar

Si no desea crear un controlador Vulnerable Extreme Hacksys desde la fuente, puede descargar ejecutables pre-construidos para la última versión:

https://github.com/hacksysteam/hacksysextremevulnerabledRiver/releases

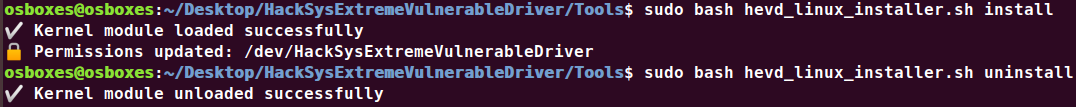

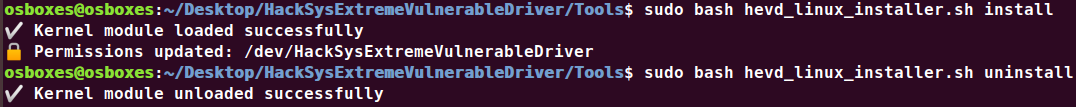

Instalación del controlador

Use el cargador del controlador OSR para instalar el controlador Hacksys Extreme Vulnerable

Pruebas

El controlador Vulnerable Hacksys Extreme y las exploits respectivas se han probado en Windows 7 SP1 X86 y Windows 10 x64

Sesiones realizadas

- Explotación del núcleo de Windows 1

- Explotación del núcleo de Windows 2

- Explotación del núcleo de Windows 3

- Explotación del núcleo de Windows 4

- Explotación del núcleo de Windows 5

- Explotación del núcleo de Windows 6

- Explotación del núcleo de Windows 7

Talleres realizados

- Explotación del núcleo de Windows Humla Pune

- Explotación del núcleo de Windows Humla Mumbai

HEVD para Linux

Licencia

Consulte la LICENSE de archivo para copiar el permiso

Pautas de contribución

Consulte el archivo CONTRIBUTING.md para las pautas de contribución

Informes de TODO & BURG

Presente cualquier solicitud de mejora o informe de errores a través del rastreador de problemas de GitHub en la dirección a continuación: https://github.com/hacksysteam/hacksysextremevulnerableRiver/issues

Expresiones de gratitud

Gracias a estas personas maravillosas :?