Hacksys Extreme Anvelerable Driver

ooooo ooooo oooooooooooo oooooo oooo oooooooooo.

`888' `888' `888' `8 `888. .8' `888' `Y8b

888 888 888 `888. .8' 888 888

888ooooo888 888oooo8 `888. .8' 888 888

888 888 888 " `888.8' 888 888

888 888 888 o `888' 888 d88'

o888o o888o o888ooooood8 `8' o888bood8P'

Экстремальный уязвимый драйвер (HEVD) Hacksys (HEVD) - это драйвер ядра Windows , который намеренно уязвим. Это было разработано для исследователей безопасности и энтузиастов , чтобы улучшить свои навыки в эксплуатации на уровне ядра .

HEVD предлагает ряд уязвимостей, от простых переполнений буфера стека до более сложных проблем, таких как без использования , переполнения буфера для бассейна и условия гонки . Это позволяет исследователям исследовать методы эксплуатации для каждой реализованной уязвимости.

Black Hat Arsenal 2016

Пост в блоге

- http://www.payatu.com/hacksys-extreme-wulnerable-river/

Внешние эксплойты

- https://github.com/sam-b/hacksysdriverexploits

- https://github.com/sizzop/hevd-exploits

- https://github.com/badd1e/bug-free-adventure

- https://github.com/fuzzysecurity/hacksysteam-pskernelpwn

- https://github.com/theevilbit/exploits/tree/master/hevd

- https://github.com/gradiusx/hevd-python-solutions

- http://pastebin.com/alkdpdsf

- https://github.com/cn33liz/hsevd-stackoverflow

- https://github.com/cn33liz/hsevd-stackoverflowx64

- https://github.com/cn33liz/hsevd-stackcookiebypass

- https://github.com/cn33liz/hsevd-arbitraryoverwrite

- https://github.com/cn33liz/hsevd-arbitraryoverwritegdi

- https://github.com/cn33liz/hsevd-stackoverflowgdi

- https://github.com/cn33liz/hsevd-arbitraryoverwritelowil

- https://github.com/mgeeky/hevd_kernel_exploit

- https://github.com/tekwizz123/hevd-exploit-solutions

- https://github.com/fullshade/windows-kernel-exploitation-hevd

- https://github.com/w4fz5uck5/3xpl01t5/tree/master/osee_training

Внешние сообщения в блоге

- http://niiconsulting.com/checkmate/2016/01/windows-kernel-exploitation/

- http://samdb.xyz/2016/01/16/intro_to_kernel_exploitation_part_0.html

- http://samdb.xyz/2016/01/17/intro_to_kernel_exploitation_part_1.html

- http://samdb.xyz/2016/01/18/intro_to_kernel_exploitation_part_2.html

- http://samdb.xyz/2017/06/22/intro_to_kernel_exploitation_part_3.html

- https://sizzop.github.io/2016/07/05/kernel-hacking-with-hevd-part-1.html

- https://sizzop.github.io/2016/07/06/kernel-hacking-with-hevd-part-2.html

- https://sizzop.github.io/2016/07/07/kernel-hacking-with-hevd-part-3.html

- https://sizzop.github.io/2016/07/08/kernel-hacking-with-hevd-part-4.html

- https://www.fuzzysecurity.com/tutorials/expdev/14.html

- https://www.fuzzysecurity.com/tutorials/expdev/15.html

- https://www.fuzzysecurity.com/tutorials/expdev/16.html

- https://www.fuzzysecurity.com/tutorials/expdev/17.html

- https://www.fuzzysecurity.com/tutorials/expdev/18.html

- https://www.fuzzysecurity.com/tutorials/expdev/19.html

- https://www.fuzzysecurity.com/tutorials/expdev/20.html

- http://dokydoky.tistory.com/445

- https://hshrzd.wordpress.com/2017/05/28/starting-with-windows-kernel-exploitation-part-1-setting-the-lab/

- https://hshrzd.wordpress.com/2017/06/05/starting-with-windows-kernel-exploitation-part-2/

- https://hshrzd.wordpress.com/2017/06/22/starting-with-windows-kernel-exploitation-part-3-stealing-ta-access-token/

- https://osandamalith.com/2017/04/05/windows-kernel-exploitation-stack-overflow/

- https://osandamalith.com/2017/06/14/windows-kernel-exploitation-arbitrary-overwrite/

- https://osandamalith.com/2017/06/22/windows-kernel-exploitation-null-pointer-dereference/

- http://dali-mrabet1.rhcloud.com/windows-kernel-exploitation-arbitrary-memory-overwrite-hevd-challenges/

- https://blahcat.github.io/2017/08/31/arbitrary-write-primity-in-windows-kernel-hevd/

- https://klue.github.io/blog/2017/09/hevd_stack_gs/

- https://glennmcgui.re/introduction-to-windows-kernel-exploitation-pt-1/

- https://glennmcgui.re/introduction-to-windows-kernel-river-exploitation-pt-2/

- https://kristal-g.github.io/2021/02/07/Hevd_stackoverflowgs_windows_10_rs5_x64.html

- https://kristal-g.github.io/2021/02/20/hevd_type_confusion_windows_10_rs5_x64.html

- https://wafzsucks.medium.com/hacksys-extreme-wulnerable-river-arbitrary-write-null-newsolation-7d45bfe6d116

- https://wafzsucks.medium.com/how-a-simple-k-typeconfusion-took-me-3-months-long-to-create-a-exploit-f643c94d445f

- https://mdanilor.github.io/posts/hevd-0/

- https://mdanilor.github.io/posts/hevd-1/

- https://mdanilor.github.io/posts/hevd-2/

- https://mdanilor.github.io/posts/hevd-3/

- https://mdanilor.github.io/posts/hevd-4/

Автор

Ашфак Ансари

Ashfaq [at] chacksys [dot] io

Блог | @Hacksysteam

https://hacksys.io/

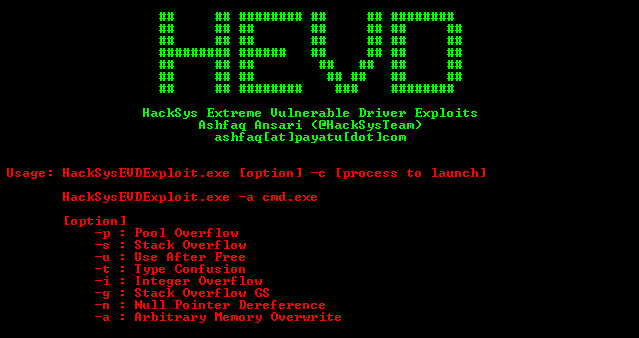

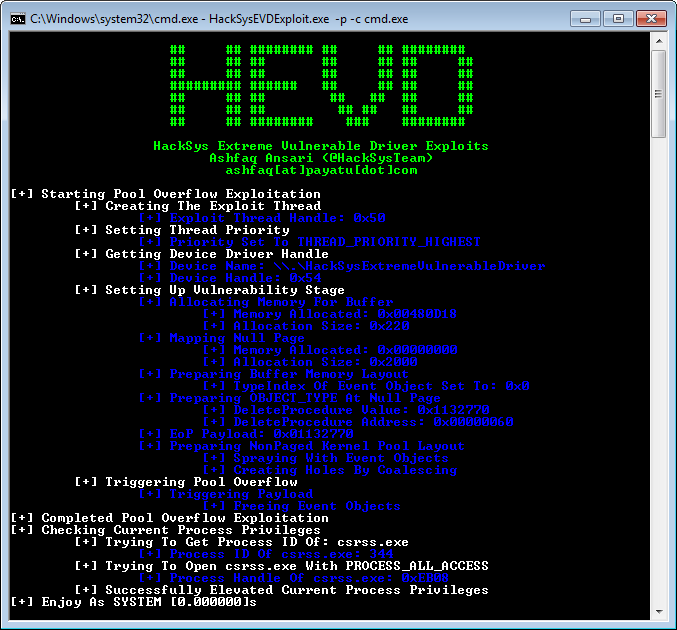

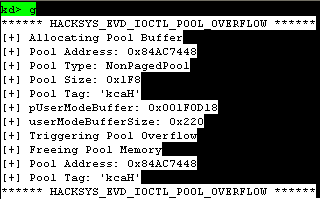

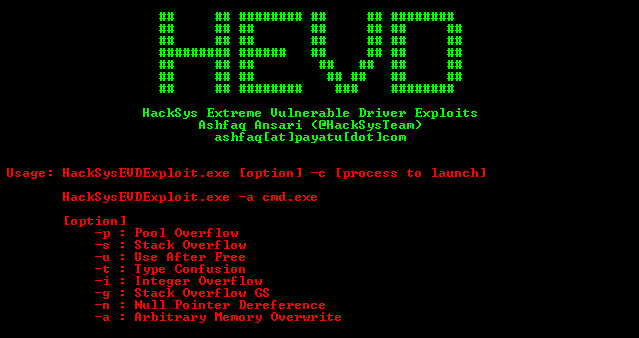

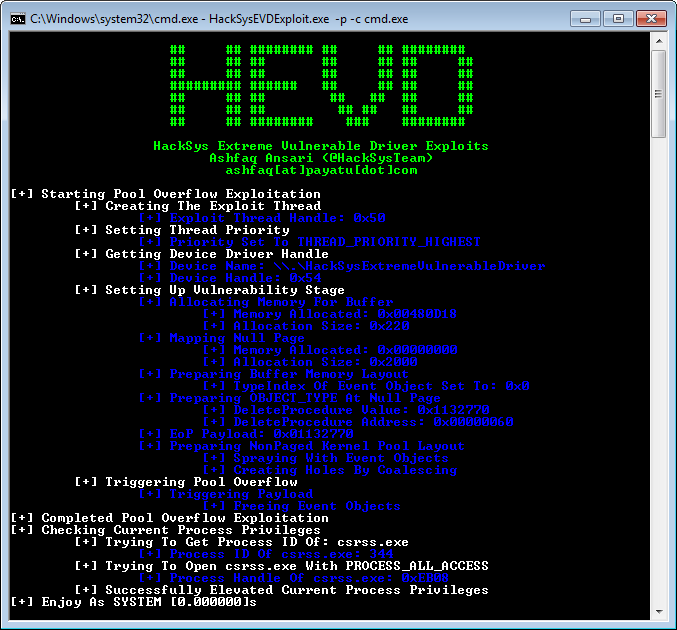

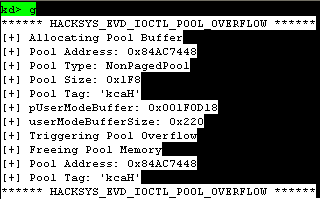

Скриншоты

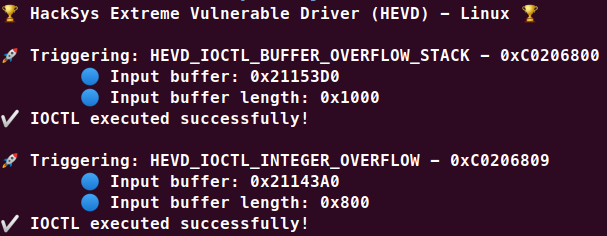

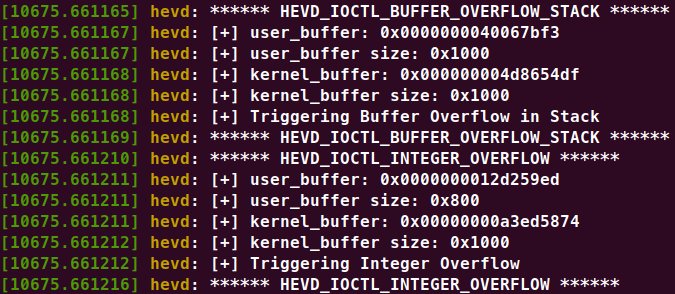

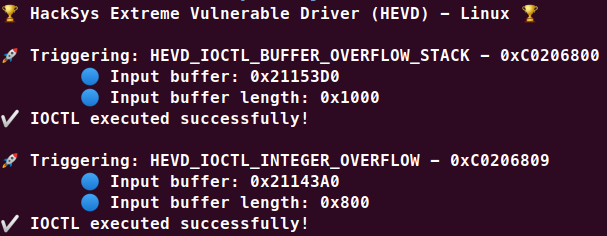

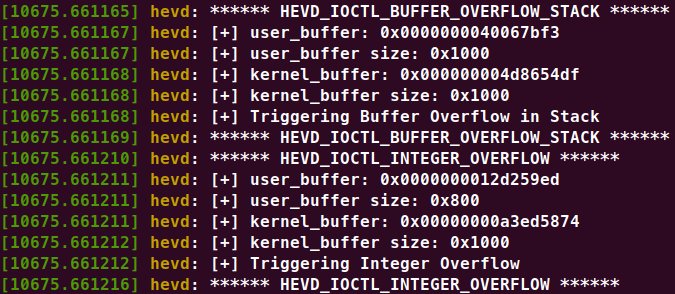

Уязвимости реализованы

- Напишите ноль

- Двойной выбор

- Переполнение буфера

- Куча

- Стек GS

- Не паджеспул

- Непагенпулнк

- PageDpoolsession

- Используйте после бесплатного

- Не паджеспул

- Непагенпулнк

- Тип путаницы

- Целое число переполнений

- Арифметический переполнение

- Раскрытие памяти

- Не паджеспул

- Непагенпулнк

- Произвольный приращение

- Произвольный перезапись

- Null Pointer Dereference

- Ненициализированная память

- Небезопасный доступ к ресурсам ядра

Построение водителя

- Установить Visual Studio 2017

- Установите комплект драйверов Windows

- Запустите соответствующий драйвер Builder

Build_HEVD_Vulnerable_x86.bat или Build_HEVD_Vulnerable_x64.bat

Скачать

Если вы не хотите создавать Hacksys Extreme Supernable Driver из Source, вы можете скачать предварительно построенные исполнители для последнего выпуска:

https://github.com/hacksysteam/hacksysextremevulnerabledriver/releases

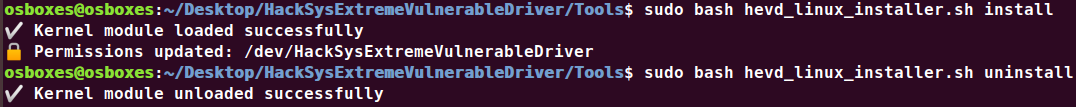

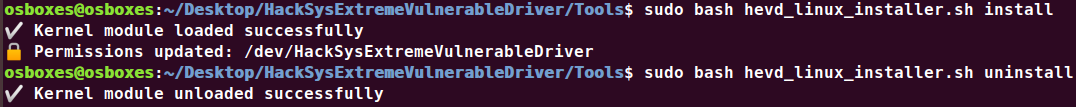

Установка драйвера

Используйте загрузчик драйвера OSR, чтобы установить Hacksys Extreme Supernable Driver

Тестирование

Экстремальный уязвимый драйвер Hacksys и соответствующие эксплойты были протестированы на Windows 7 SP1 X86 и Windows 10 X64

Сессии проведены

- Эксплуатация ядра Windows 1

- Эксплуатация ядра Windows 2

- Эксплуатация ядра Windows 3

- Эксплуатация ядра Windows 4

- Эксплуатация ядра Windows 5

- Эксплуатация ядра Windows 6

- Эксплуатация ядра Windows 7

Семинары проведены

- Эксплуатация ядра Windows Humla Pune

- Эксплуатация ядра Windows Humla Mumbai

HEVD для Linux

Лицензия

Пожалуйста, смотрите LICENSE на файл для копирования разрешения

Руководящие принципы вклада

Пожалуйста, смотрите файл CONTRIBUTING.md для руководящих принципов вклада

Отчеты Todo & Bug

Пожалуйста, подайте любой запрос на улучшение или отчет об ошибках через трекер выпуска GitHub по указанному ниже адресу: https://github.com/hacksysteam/hacksysextremevulnabledriver/issues

Благодарности

Спасибо этим замечательным людям:?