Hacksys extremer schutzbedürftiger Treiber

ooooo ooooo oooooooooooo oooooo oooo oooooooooo.

`888' `888' `888' `8 `888. .8' `888' `Y8b

888 888 888 `888. .8' 888 888

888ooooo888 888oooo8 `888. .8' 888 888

888 888 888 " `888.8' 888 888

888 888 888 o `888' 888 d88'

o888o o888o o888ooooood8 `8' o888bood8P'

Der extrem gefährdete Treiber (HEVD) von Hacksys ist ein Windows -Kernel -Treiber, der absichtlich gefährdet ist. Es wurde für Sicherheitsforscher und Enthusiasten entwickelt, um ihre Fähigkeiten in der Ausbeutung auf Kernelebene zu verbessern.

HEVD bietet eine Reihe von Schwachstellen, von einfachen Stapelpufferüberläufen bis hin zu komplexeren Problemen wie Nutzungsfreiheit , Poolpufferüberläufen und Rennbedingungen . Dies ermöglicht es Forschern, Ausbeutungstechniken für jede implementierte Sicherheitsanfälligkeit zu untersuchen.

Schwarzer Hut Arsenal 2016

- Präsentation

- Weißes Papier

Blog -Beitrag

- http://www.payatu.com/hacksys-extreme-vulnerable-driver/

Externe Heldentaten

- https://github.com/sam-b/hacksysdriveRexploits

- https://github.com/sizzop/hevd-exploits

- https://github.com/badd1e/bug-free-adventure

- https://github.com/fuzzysecurity/hacksysteam-pskernelpwn

- https://github.com/theevilbit/exploits/tree/master/hevd

- https://github.com/gradiusx/hevd-python-solutions

- http://pastebin.com/alkdpdsf

- https://github.com/cn33liz/hsevd-stackoverflow

- https://github.com/cn33liz/hsevd-stackoverflowx64

- https://github.com/cn33liz/hsevd-stackcookieBypass

- https://github.com/cn33liz/hsevd-rbitaryoverwrite

- https://github.com/cn33liz/hsevd-rbitaryoverwritegdi

- https://github.com/cn33liz/hsevd-stackoverflowgdi

- https://github.com/cn33liz/hsevd-rbitaryoverwritelowil

- https://github.com/mgeeky/hevd_kernel_exploit

- https://github.com/tekwizz123/hevd-exploit-solutions

- https://github.com/fullshade/windows-kernel-exploitation-hevd

- https://github.com/w4fz5uck5/3xpl01t5/tree/master/osee_training

Externe Blog -Beiträge

- http://niiconsulting.com/checkmate/2016/01/windows-kernel-exploitation/

- http://samdb.xyz/2016/01/16/intro_to_kernel_exploitation_part_0.html

- http://samdb.xyz/2016/01/17/intro_to_kernel_exploitation_part_1.html

- http://samdb.xyz/2016/01/18/intro_to_kernel_exploitation_part_2.html

- http://samdb.xyz/2017/06/22/intro_to_kernel_exploitation_part_3.html

- https://sizzop.github.io/2016/07/05/kernel-hacking-with-hevd-part-1.html

- https://sizzop.github.io/2016/07/06/kernel-hacking-with-hevd-te-part-2.html

- https://sizzop.github.io/2016/07/07/kernel-hacking-with-hevd-t-3.html

- https://sizzop.github.io/2016/07/08/kernel-hacking-with-hevd-t-4.html

- https://www.fuzzysecurity.com/tutorials/expdev/14.html

- https://www.fuzzysecurity.com/tutorials/expdev/15.html

- https://www.fuzzysecurity.com/tutorials/expdev/16.html

- https://www.fuzzysecurity.com/tutorials/expdev/17.html

- https://www.fuzzysecurity.com/tutorials/expdev/18.html

- https://www.fuzzysecurity.com/tutorials/expdev/19.html

- https://www.fuzzysecurity.com/tutorials/expdev/20.html

- http://dokydoky.tistory.com/445

- https://hshrzd.wordpress.com/2017/05/28/starting-with-windows-kernel-exploitation-part-1-setting-up-the-lab/

- https://hshrzd.wordpress.com/2017/06/05/starting-with-windows-kernel-exploitation-part-2/

- https://hshrzd.wordpress.com/2017/06/22/starting-with-windows-kernel-exploitation-part-3-stealing-the-access-teoken/

- https://osandamalith.com/2017/04/05/windows-kernel-exploitation-stack-overflow/

- https://osandamalith.com/2017/06/14/windows-kernel-exploitation-arbitrary-overwrite/

- https://osandamalith.com/2017/06/22/windows-kernel-exploitation-null-pointer-dereference/

- http://dali-mrabet1.rhcloud.com/windows-kernel-exploitation-arbitrary-memory-overwrite-hevd-challengels/

- https://blahcat.github.io/2017/08/31/arbitrary-write-primitive-in-windows-kernel-hevd/

- https://klue.github.io/blog/2017/09/hevd_stack_gs/

- https://glennmcgui.re/inTroduction-tows-windows-kernel-exploitation-pt-1/

- https://glennmcgui.re/inTroduction-tows-windows-kernel-driver-exploitation-pt-2/

- https://kristal-g.github.io/2021/02/07/hevd_stackoverflowgs_windows_10_rs5_x64.html

- https://kristal-g.github.io/2021/02/20/hevd_type_confusion_windows_10_rs5_x64.html

- https://wafzsucks.medium.com/hacksys-extreme-vulnerable-driver-arbitrary-write-null-new-solution-7d45bfe6d116

- https://wafzsucks.medium.com/how-a-siimple-k-typeconfusion-took-me-3months-long-to-create-aexploit-f643c94d445f

- https://mdanilor.github.io/posts/hevd-0/

- https://mdanilor.github.io/posts/hevd-1/

- https://mdanilor.github.io/posts/hevd-2/

- https://mdanilor.github.io/posts/hevd-3/

- https://mdanilor.github.io/posts/hevd-4/

Autor

Ashfaq Ansari

ashfaq [at] hacksys [dot] io

Blog | @Hacksystem

https://hacksys.io/

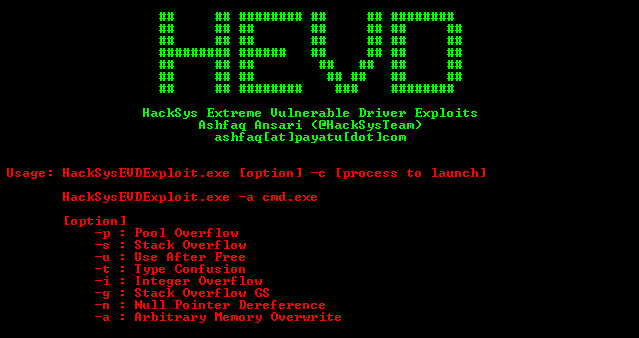

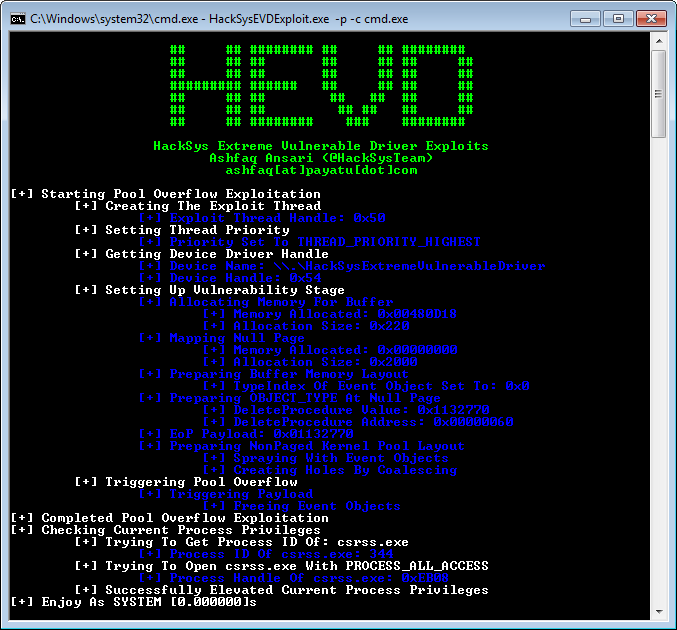

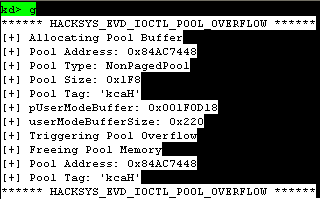

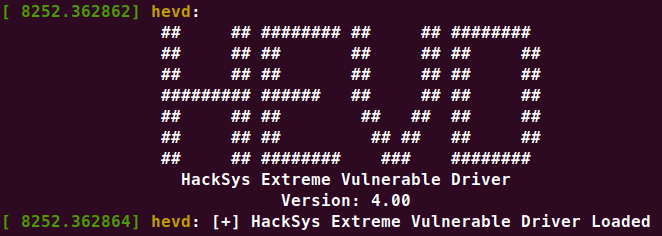

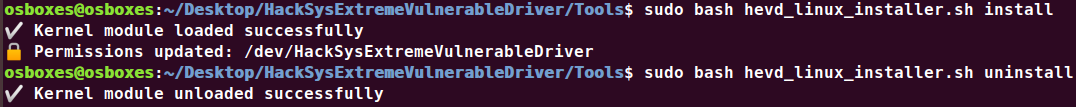

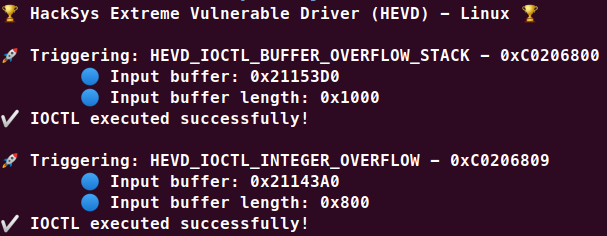

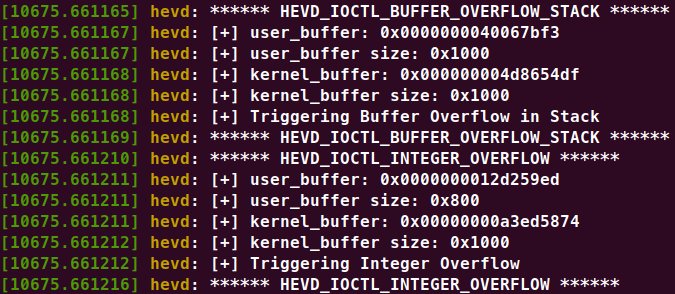

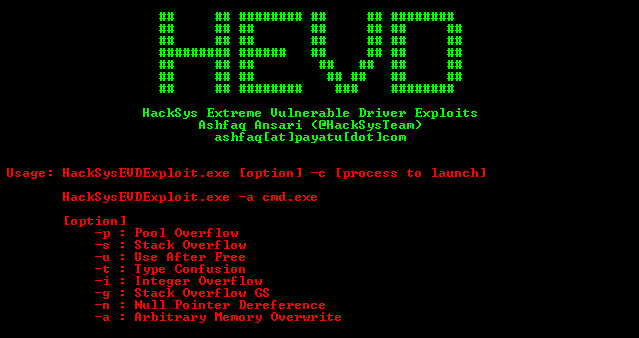

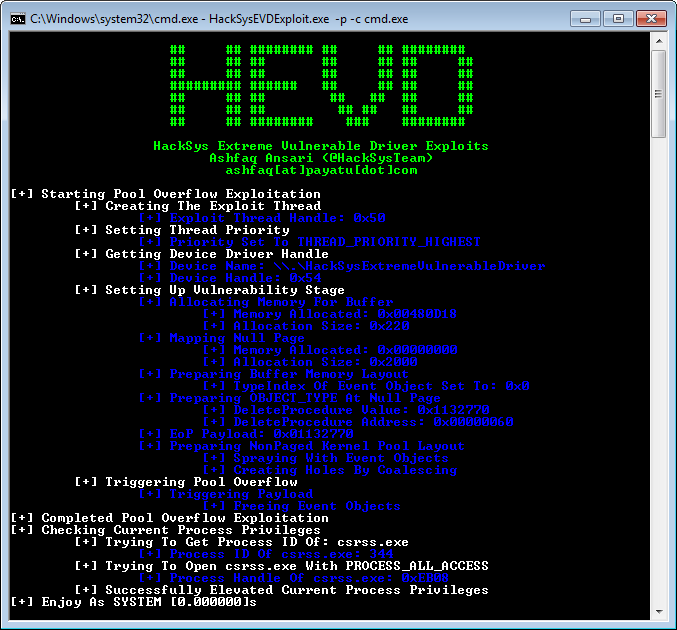

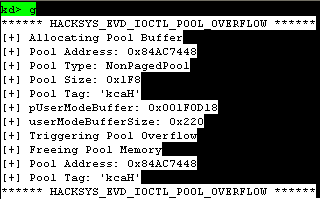

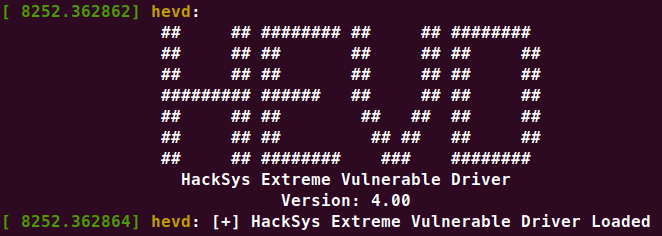

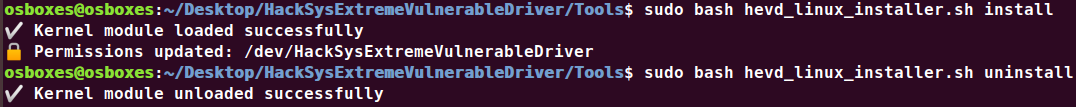

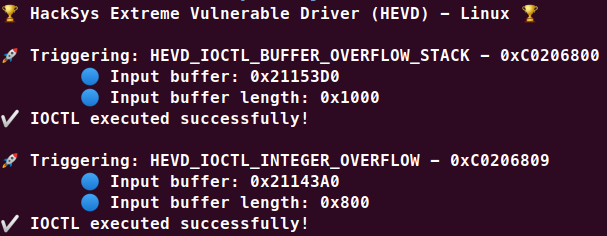

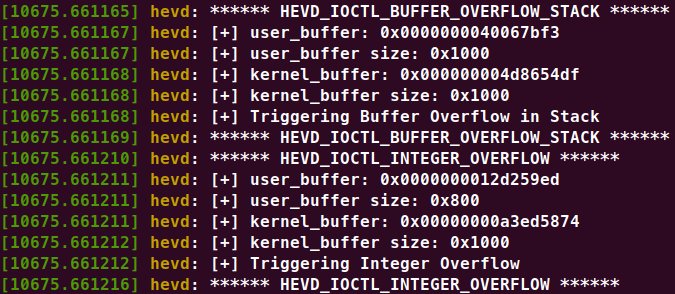

Screenshots

Schwachstellen implementiert

- Schreiben Sie NULL

- Doppelt abrufen

- Pufferüberlauf

- Stapel

- Stapel GS

- Nicht ausgelösterpool

- Non -Pagedpoolnx

- PAGEDPOOLSESSION

- Benutzen nach frei

- Nicht ausgelösterpool

- Non -Pagedpoolnx

- Geben Sie Verwirrung ein

- Ganzzahlüberlauf

- Memory Offenlegung

- Nicht ausgelösterpool

- Non -Pagedpoolnx

- Willkürliches Inkrement

- Willkürliches Überschreiben

- Nullzeiger Dereference

- Nicht initialisiertes Gedächtnis

- Stapel

- Nicht ausgelösterpool

- Unsicherer Zugriff auf Kernel -Ressourcen

Den Fahrer bauen

- Installieren Sie Visual Studio 2017

- Installieren Sie das Windows -Treiber -Kit

- Führen Sie den entsprechenden Treiber Builder

Build_HEVD_Vulnerable_x86.bat oder Build_HEVD_Vulnerable_x64.bat aus

Herunterladen

Wenn Sie keinen extrem gefährdeten Treiber von Hacksys von Source erstellen möchten, können Sie vorgefertigte ausführbare Ausführungen für die neueste Version herunterladen:

https://github.com/hacksysteam/hacksysextremevulnerabledriver/releases

Installieren des Treibers

Verwenden Sie den OSR -Treiberloader, um den extrem gefährdeten Treiber von Hacksys zu installieren

Testen

Der extrem verletzliche Treiber von Hacksys und die jeweiligen Heldentaten wurden unter Windows 7 SP1 X86 und Windows 10 x64 getestet

Sitzungen durchgeführt

- Windows -Kernel -Ausbeutung 1

- Windows -Kernel -Ausbeutung 2

- Windows -Kernel -Ausbeutung 3

- Windows -Kernel -Ausbeutung 4

- Windows -Kernel -Ausbeutung 5

- Windows -Kernel -Ausbeutung 6

- Windows -Kernel -Ausbeutung 7

Workshops durchgeführt

- Windows Kernel Ausbeutung Humla Pune

- Windows Kernel Ausbeutung Humla Mumbai

HEVD für Linux

Lizenz

Bitte beachten Sie die LICENSE zum Kopieren der Berechtigung

Beitragsrichtlinien

Weitere Informationen finden Sie in der Datei CONTRIBUTING.md für Beitragsrichtlinien

TODO & BURGEBERICHTUNGEN

Bitte reichen Sie eine Verbesserungsanforderung oder einen Fehlerbericht über den GitHub- Problemträger unter der folgenden Adresse ein: https://github.com/hacksysteam/hacksysextremevulnerabledriver/issues

Anerkennung

Vielen Dank an diese wunderbaren Leute:?