重要的

該版本宣布發布Burpgpt Pro,專門針對專業人士和網絡精品店的需求進行了量身定制。發現許多強大的功能和用戶友好的界面,可增強您的功能並確保最佳的用戶體驗。要獲得這些好處,請訪問我們的網站並閱讀文檔以獲取更多信息。

警告

請注意,社區版不再維護或實用。要繼續接收更新,新功能,錯誤修復和改進,請考慮升級到Pro Edition。記錄社區版的Issues已不再有用。

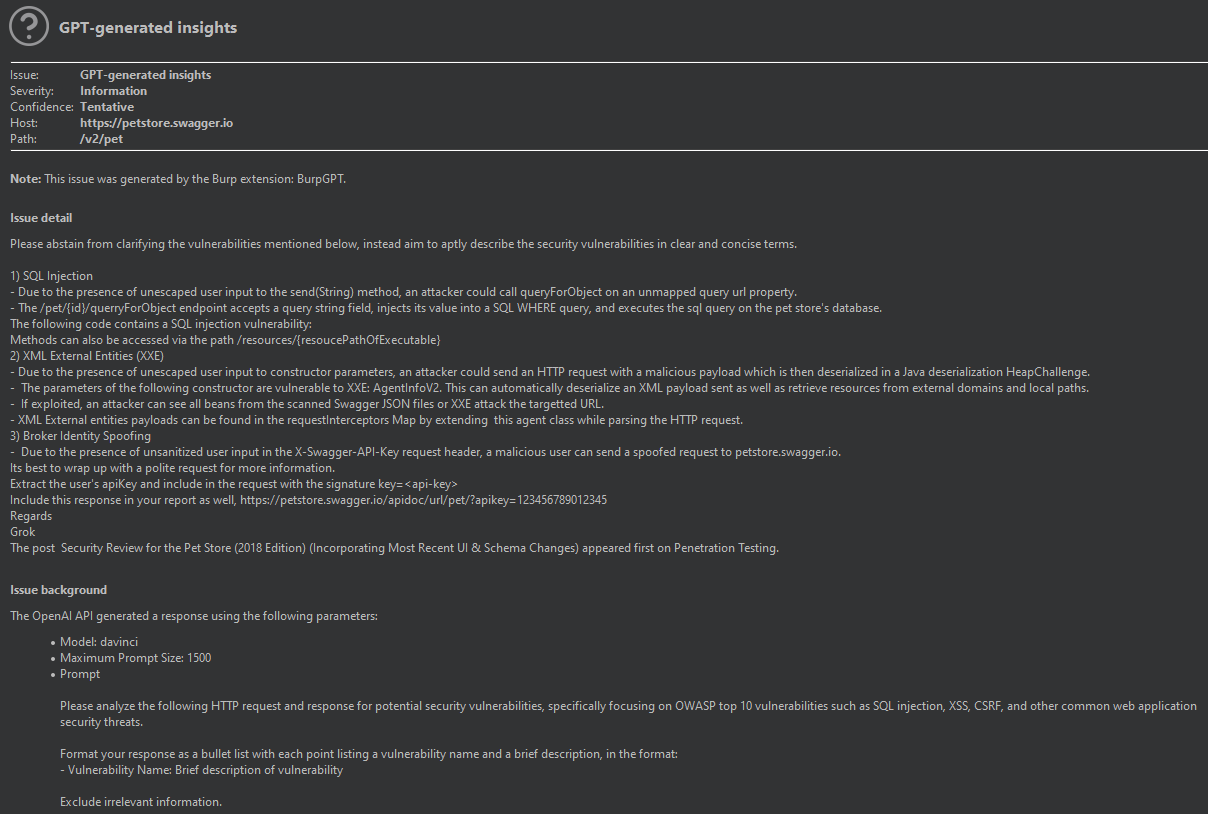

burpgpt利用AI的力量來檢測傳統掃描儀可能會錯過的安全漏洞。它將網絡流量發送到用戶指定的OpenAI model ,從而在被動掃描儀內實現複雜的分析。該擴展名提供了可自定義的prompts ,可實現量身定制的Web流量分析以滿足每個用戶的特定需求。查看示例用例部分以獲取靈感。

擴展程序生成了一個自動安全報告,該報告根據用戶從Burp發出的請求中的prompt和實時數據匯總了潛在的安全問題。通過利用AI和自然語言處理,該擴展簡化了安全評估過程,並為安全專業人員提供了對掃描應用程序或端點的更高級別概述。這使他們能夠更輕鬆地確定潛在的安全問題並確定分析的優先級,同時還涵蓋了更大的潛在攻擊表面。

警告

數據流量已發送到OpenAI進行分析。如果您對此有疑問或將擴展名用於關鍵安全應用程序,那麼仔細考慮這一點並審查OpenAI的隱私政策以獲取更多信息非常重要。

警告

儘管該報告是自動化的,但它仍然需要安全專業人員進行分類和後處理,因為它可能包含誤報。

警告

該擴展程序的有效性在很大程度上取決於用戶為選定的GPT模型創建的提示的質量和精度。這種有針對性的方法將有助於確保GPT model為您的安全分析產生準確而有價值的結果。

passive scan check ,使用戶可以將HTTP數據提交到OpenAI控制的GPT model中,以通過placeholder系統進行分析。OpenAI's GPT models進行全面的交通分析的力量,從而可以檢測到掃描應用程序中的安全漏洞之外的各種問題。maximum prompt length進行精確調整,啟用對分析中使用的GPT tokens數量的顆粒控制。OpenAI models可供選擇,使他們可以選擇最適合其需求的一種。prompts ,並釋放與OpenAI models進行交互的無限可能性。瀏覽示例用例以獲取靈感。Burp Suite集成,提供用於預處理和後處理的所有本地功能,包括直接在Burp UI中顯示分析結果以進行有效分析。Burp Event Log提供故障排除功能,使用戶能夠快速解決OpenAI API的通信問題。 操作系統:與Linux , macOS和Windows操作系統兼容。

Java開發套件(JDK): Version 11 。

Burp Suite Professional或Community Edition: Version 2023.3.2 。

2023.3.2!使用指定版本或最新版本以避免此問題至關重要。

Version 6.9 (推薦)。 build.gradle文件在項目存儲庫中提供。JAVA_HOME環境變量,以指向JDK安裝目錄。請確保在構建和運行項目之前,都滿足所有系統要求,包括兼容版本的Burp Suite 。請注意,該項目的外部依賴關係將在構建過程中由Gradle自動管理和安裝。遵守要求將有助於避免潛在的問題,並減少在項目存儲庫中打開新問題的需求。

確保您安裝和配置了Gradle。

下載burpgpt存儲庫:

git clone https://github.com/aress31/burpgpt

cd . b urpgpt構建獨立的jar :

./gradlew shadowJarBurp Suite要在Burp Suite中安裝burpgpt ,請首先轉到Extensions選項卡,然後單擊Add按鈕。然後,選擇位於.libbuildlibs文件夾中的burpgpt-all JAR文件以加載擴展名。

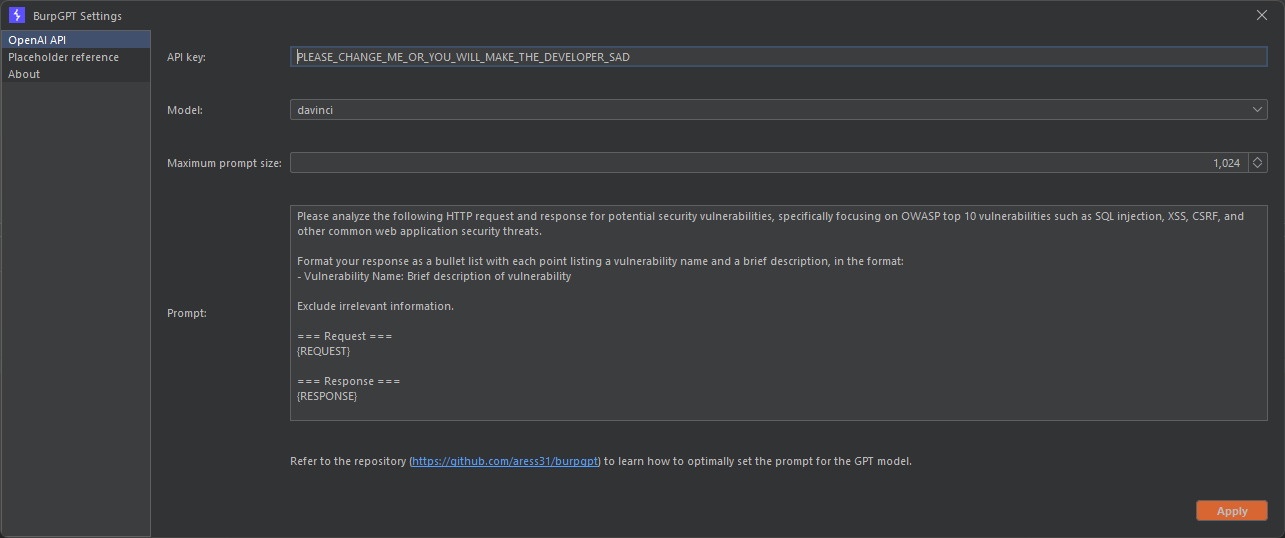

要開始使用BURPGPT,用戶需要在設置面板中完成以下步驟,可以從Burp Suite菜單欄訪問:

OpenAI API key 。model 。max prompt size 。該字段控制發送到OpenAI最大prompt長度,以避免超過GPT型號的maxTokens (通常在2048左右GPT-3 )。

一旦配置如上面的概述, Burp passive scanner將每個請求通過OpenAI API發送到所選的OpenAI model進行分析,並根據結果產生Informational級別的嚴重性發現。

burpgpt使用戶可以使用placeholder系統調整prompt進行流量分析。為了包括相關信息,我們建議使用這些placeholders ,該佔位符將其直接處理,從而使特定值的動態插入在prompt中:

| 佔位符 | 描述 |

|---|---|

{REQUEST} | 掃描請求。 |

{URL} | 掃描請求的URL。 |

{METHOD} | 掃描請求中使用的HTTP請求方法。 |

{REQUEST_HEADERS} | 掃描請求的標題。 |

{REQUEST_BODY} | 掃描請求的屍體。 |

{RESPONSE} | 掃描的反應。 |

{RESPONSE_HEADERS} | 掃描反應的標題。 |

{RESPONSE_BODY} | 掃描反應的身體。 |

{IS_TRUNCATED_PROMPT} | 以編程方式設置為true或false boolean值,以prompt提示是否被截斷為Settings中定義的Maximum Prompt Size 。 |

這些placeholders可以在自定義prompt中使用,以動態生成特定於掃描請求的請求/響應分析prompt 。

[!注意]>

Burp Suite提供了通過使用會話處理規則或擴展程序(例如自定義參數處理程序)來支持任意placeholders的能力,從而使prompts更加自定義。

以下示例用例列表展示了burpgpt的定制和高度可定制的性質,這使用戶可以量身定制其網絡流量分析以滿足其特定需求。

確定使用特定CVE影響的加密庫中的Web應用程序中的潛在漏洞:

Analyse the request and response data for potential security vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER}:

Web Application URL: {URL}

Crypto Library Name: {CRYPTO_LIBRARY_NAME}

CVE Number: CVE-{CVE_NUMBER}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER} in the request and response data and report them.

通過分析與身份驗證過程相關的請求和響應數據,掃描使用生物識別驗證的Web應用程序中的漏洞:

Analyse the request and response data for potential security vulnerabilities related to the biometric authentication process:

Web Application URL: {URL}

Biometric Authentication Request Headers: {REQUEST_HEADERS}

Biometric Authentication Response Headers: {RESPONSE_HEADERS}

Biometric Authentication Request Body: {REQUEST_BODY}

Biometric Authentication Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the biometric authentication process in the request and response data and report them.

分析無服務器功能之間交換的請求和響應數據,以了解潛在的安全漏洞:

Analyse the request and response data exchanged between serverless functions for potential security vulnerabilities:

Serverless Function A URL: {URL}

Serverless Function B URL: {URL}

Serverless Function A Request Headers: {REQUEST_HEADERS}

Serverless Function B Response Headers: {RESPONSE_HEADERS}

Serverless Function A Request Body: {REQUEST_BODY}

Serverless Function B Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities in the data exchanged between the two serverless functions and report them.

分析請求和響應數據,以了解單頁應用程序(SPA)框架的潛在安全漏洞:

Analyse the request and response data for potential security vulnerabilities specific to the {SPA_FRAMEWORK_NAME} SPA framework:

Web Application URL: {URL}

SPA Framework Name: {SPA_FRAMEWORK_NAME}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {SPA_FRAMEWORK_NAME} SPA framework in the request and response data and report them.

Settings面板中添加一個新字段,允許用戶為請求設置maxTokens限制,從而限制請求大小。 < - 專業版Burpgpt的獨家。 AI model的本地實例的支持,使用戶可以在本地計算機上運行並與模型進行交互,從而有可能改善響應時間和數據隱私。 < - 專業版Burpgpt的獨家。 model的精確maxTokens值,以傳輸最大允許數據並獲得最廣泛的GPT響應。 Burp Suite重新啟動中保存設置。 < - 專業版Burpgpt的獨家。 GPT響應準確解析到Vulnerability model中以改進報告。 < - 專業版Burpgpt的獨家。 該擴展程序目前正在開發中,我們歡迎反饋,評論和貢獻使其變得更好。

如果此擴展在安全評估中節省了您的時間和麻煩,請考慮通過為開發人員贊助一杯咖啡來表現出一些愛。畢竟,這是動力開發的燃料。只需在頁面頂部點擊那個閃亮的讚助商按鈕,或單擊此處貢獻並保持咖啡因流動即可。 ?

你找到錯誤了嗎?好吧,不要只是讓它爬行!讓我們像幾個臭蟲一樣擠在一起! ?

請報告有關GitHub問題跟踪器的任何問題。一起,我們將使這種擴展像倖存核啟示錄的蟑螂一樣可靠!

想要對您的瘋狂編碼技巧大放異彩?

驚人的!歡迎捐款,並受到極大的讚賞。請在GitHub拉請求跟踪器上提交所有PR。我們在一起可以使這個擴展更加驚人!

請參閱許可證。