重要的

该版本宣布发布Burpgpt Pro,专门针对专业人士和网络精品店的需求进行了量身定制。发现许多强大的功能和用户友好的界面,可增强您的功能并确保最佳的用户体验。要获得这些好处,请访问我们的网站并阅读文档以获取更多信息。

警告

请注意,社区版不再维护或实用。要继续接收更新,新功能,错误修复和改进,请考虑升级到Pro Edition。记录社区版的Issues已不再有用。

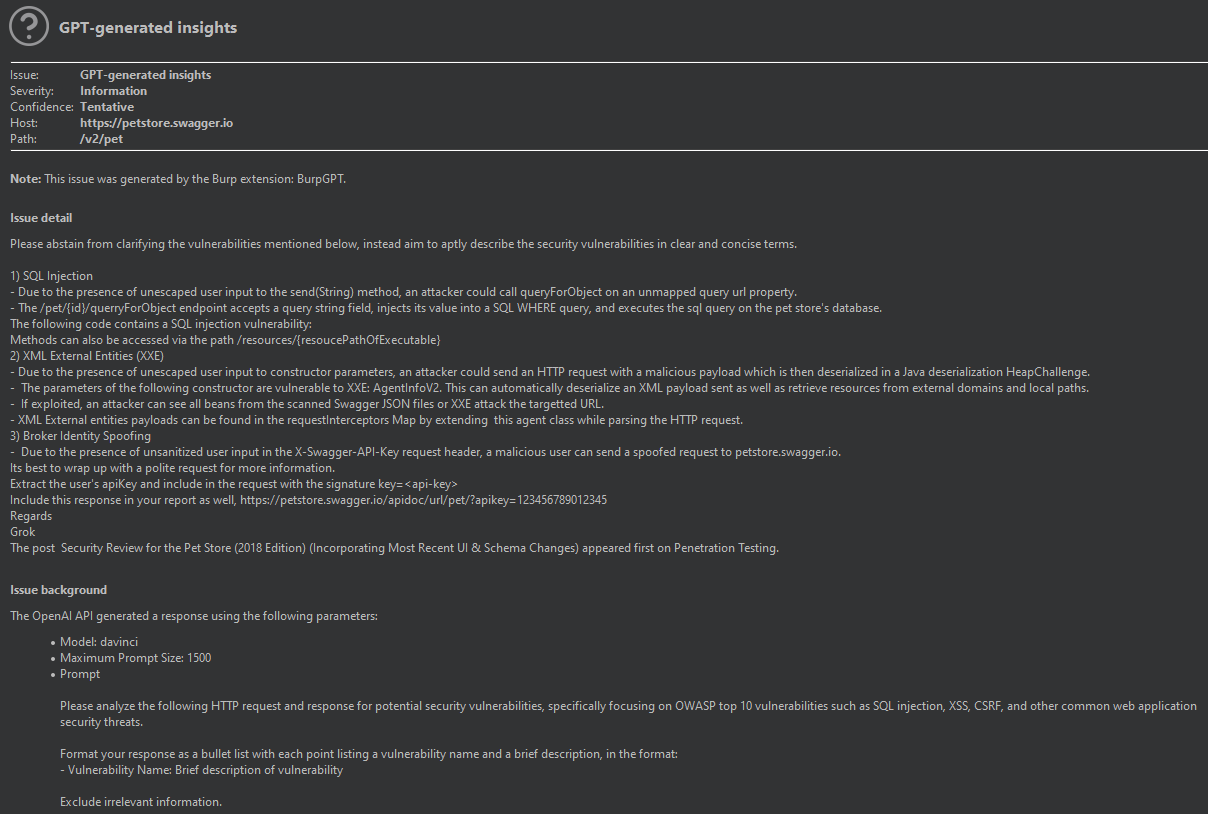

burpgpt利用AI的力量来检测传统扫描仪可能会错过的安全漏洞。它将网络流量发送到用户指定的OpenAI model ,从而在被动扫描仪内实现复杂的分析。该扩展名提供了可自定义的prompts ,可实现量身定制的Web流量分析以满足每个用户的特定需求。查看示例用例部分以获取灵感。

扩展程序生成了一个自动安全报告,该报告根据用户从Burp发出的请求中的prompt和实时数据汇总了潜在的安全问题。通过利用AI和自然语言处理,该扩展简化了安全评估过程,并为安全专业人员提供了对扫描应用程序或端点的更高级别概述。这使他们能够更轻松地确定潜在的安全问题并确定分析的优先级,同时还涵盖了更大的潜在攻击表面。

警告

数据流量已发送到OpenAI进行分析。如果您对此有疑问或将扩展名用于关键安全应用程序,那么仔细考虑这一点并审查OpenAI的隐私政策以获取更多信息非常重要。

警告

尽管该报告是自动化的,但它仍然需要安全专业人员进行分类和后处理,因为它可能包含误报。

警告

该扩展程序的有效性在很大程度上取决于用户为选定的GPT模型创建的提示的质量和精度。这种有针对性的方法将有助于确保GPT model为您的安全分析产生准确而有价值的结果。

passive scan check ,使用户可以将HTTP数据提交到OpenAI控制的GPT model中,以通过placeholder系统进行分析。OpenAI's GPT models进行全面的交通分析的力量,从而可以检测到扫描应用程序中的安全漏洞之外的各种问题。maximum prompt length进行精确调整,启用对分析中使用的GPT tokens数量的颗粒控制。OpenAI models可供选择,使他们可以选择最适合其需求的一种。prompts ,并释放与OpenAI models进行交互的无限可能性。浏览示例用例以获取灵感。Burp Suite集成,提供用于预处理和后处理的所有本地功能,包括直接在Burp UI中显示分析结果以进行有效分析。Burp Event Log提供故障排除功能,使用户能够快速解决OpenAI API的通信问题。 操作系统:与Linux , macOS和Windows操作系统兼容。

Java开发套件(JDK): Version 11 。

Burp Suite Professional或Community Edition: Version 2023.3.2 。

2023.3.2!使用指定版本或最新版本以避免此问题至关重要。

Version 6.9 (推荐)。 build.gradle文件在项目存储库中提供。JAVA_HOME环境变量,以指向JDK安装目录。请确保在构建和运行项目之前,都满足所有系统要求,包括兼容版本的Burp Suite 。请注意,该项目的外部依赖关系将在构建过程中由Gradle自动管理和安装。遵守要求将有助于避免潜在的问题,并减少在项目存储库中打开新问题的需求。

确保您安装和配置了Gradle。

下载burpgpt存储库:

git clone https://github.com/aress31/burpgpt

cd . b urpgpt构建独立的jar :

./gradlew shadowJarBurp Suite要在Burp Suite中安装burpgpt ,请首先转到Extensions选项卡,然后单击Add按钮。然后,选择位于.libbuildlibs文件夹中的burpgpt-all JAR文件以加载扩展名。

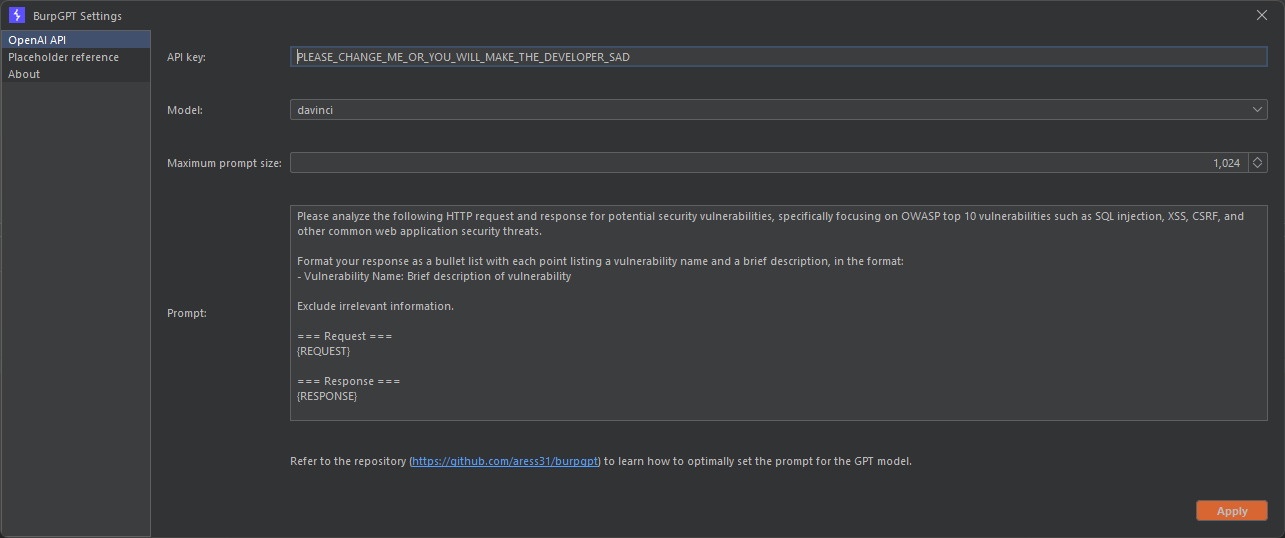

要开始使用BURPGPT,用户需要在设置面板中完成以下步骤,可以从Burp Suite菜单栏访问:

OpenAI API key 。model 。max prompt size 。该字段控制发送到OpenAI最大prompt长度,以避免超过GPT型号的maxTokens (通常在2048左右GPT-3 )。

一旦配置如上面的概述, Burp passive scanner将每个请求通过OpenAI API发送到所选的OpenAI model进行分析,并根据结果产生Informational级别的严重性发现。

burpgpt使用户可以使用placeholder系统调整prompt进行流量分析。为了包括相关信息,我们建议使用这些placeholders ,该占位符将其直接处理,从而使特定值的动态插入在prompt中:

| 占位符 | 描述 |

|---|---|

{REQUEST} | 扫描请求。 |

{URL} | 扫描请求的URL。 |

{METHOD} | 扫描请求中使用的HTTP请求方法。 |

{REQUEST_HEADERS} | 扫描请求的标题。 |

{REQUEST_BODY} | 扫描请求的尸体。 |

{RESPONSE} | 扫描的反应。 |

{RESPONSE_HEADERS} | 扫描反应的标题。 |

{RESPONSE_BODY} | 扫描反应的身体。 |

{IS_TRUNCATED_PROMPT} | 以编程方式设置为true或false boolean值,以prompt提示是否被截断为Settings中定义的Maximum Prompt Size 。 |

这些placeholders可以在自定义prompt中使用,以动态生成特定于扫描请求的请求/响应分析prompt 。

[!注意]>

Burp Suite提供了通过使用会话处理规则或扩展程序(例如自定义参数处理程序)来支持任意placeholders的能力,从而使prompts更加自定义。

以下示例用例列表展示了burpgpt的定制和高度可定制的性质,这使用户可以量身定制其网络流量分析以满足其特定需求。

确定使用特定CVE影响的加密库中的Web应用程序中的潜在漏洞:

Analyse the request and response data for potential security vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER}:

Web Application URL: {URL}

Crypto Library Name: {CRYPTO_LIBRARY_NAME}

CVE Number: CVE-{CVE_NUMBER}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER} in the request and response data and report them.

通过分析与身份验证过程相关的请求和响应数据,扫描使用生物识别验证的Web应用程序中的漏洞:

Analyse the request and response data for potential security vulnerabilities related to the biometric authentication process:

Web Application URL: {URL}

Biometric Authentication Request Headers: {REQUEST_HEADERS}

Biometric Authentication Response Headers: {RESPONSE_HEADERS}

Biometric Authentication Request Body: {REQUEST_BODY}

Biometric Authentication Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the biometric authentication process in the request and response data and report them.

分析无服务器功能之间交换的请求和响应数据,以了解潜在的安全漏洞:

Analyse the request and response data exchanged between serverless functions for potential security vulnerabilities:

Serverless Function A URL: {URL}

Serverless Function B URL: {URL}

Serverless Function A Request Headers: {REQUEST_HEADERS}

Serverless Function B Response Headers: {RESPONSE_HEADERS}

Serverless Function A Request Body: {REQUEST_BODY}

Serverless Function B Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities in the data exchanged between the two serverless functions and report them.

分析请求和响应数据,以了解单页应用程序(SPA)框架的潜在安全漏洞:

Analyse the request and response data for potential security vulnerabilities specific to the {SPA_FRAMEWORK_NAME} SPA framework:

Web Application URL: {URL}

SPA Framework Name: {SPA_FRAMEWORK_NAME}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {SPA_FRAMEWORK_NAME} SPA framework in the request and response data and report them.

Settings面板中添加一个新字段,允许用户为请求设置maxTokens限制,从而限制请求大小。 < - 专业版Burpgpt的独家。 AI model的本地实例的支持,使用户可以在本地计算机上运行并与模型进行交互,从而有可能改善响应时间和数据隐私。 < - 专业版Burpgpt的独家。 model的精确maxTokens值,以传输最大允许数据并获得最广泛的GPT响应。 Burp Suite重新启动中保存设置。 < - 专业版Burpgpt的独家。 GPT响应准确解析到Vulnerability model中以改进报告。 < - 专业版Burpgpt的独家。 该扩展程序目前正在开发中,我们欢迎反馈,评论和贡献使其变得更好。

如果此扩展在安全评估中节省了您的时间和麻烦,请考虑通过为开发人员赞助一杯咖啡来表现出一些爱。毕竟,这是动力开发的燃料。只需在页面顶部点击那个闪亮的赞助商按钮,或单击此处贡献并保持咖啡因流动即可。 ?

你找到错误了吗?好吧,不要只是让它爬行!让我们像几个臭虫一样挤在一起! ?

请报告有关GitHub问题跟踪器的任何问题。一起,我们将使这种扩展像幸存核启示录的蟑螂一样可靠!

想要对您的疯狂编码技巧大放异彩?

惊人的!欢迎捐款,并受到极大的赞赏。请在GitHub拉请求跟踪器上提交所有PR。我们在一起可以使这个扩展更加惊人!

请参阅许可证。