Importante

Anunciando o lançamento do Burpgpt Pro, a edição especificamente adaptada para atender às necessidades de profissionais e butiques cibernéticas. Descubra uma série de recursos poderosos e uma interface amigável que aprimora seus recursos e garante uma experiência ideal para o usuário. Para acessar esses benefícios, visite nosso site e leia a documentação para obter mais informações.

Aviso

Observe que a edição da comunidade não é mais mantida ou funcional. Para continuar recebendo atualizações, novos recursos, correções de bugs e melhorias, considere atualizar para a edição profissional. Não é mais útil registrar Issues para a edição da comunidade.

burpgpt aproveita o poder da AI para detectar vulnerabilidades de segurança que os scanners tradicionais podem perder. Ele envia o tráfego da Web para um model OpenAI especificado pelo usuário, permitindo uma análise sofisticada dentro do scanner passivo. Esta extensão oferece prompts personalizáveis que permitem a análise de tráfego da Web personalizada para atender às necessidades específicas de cada usuário. Confira o exemplo de seção de casos de uso para inspiração.

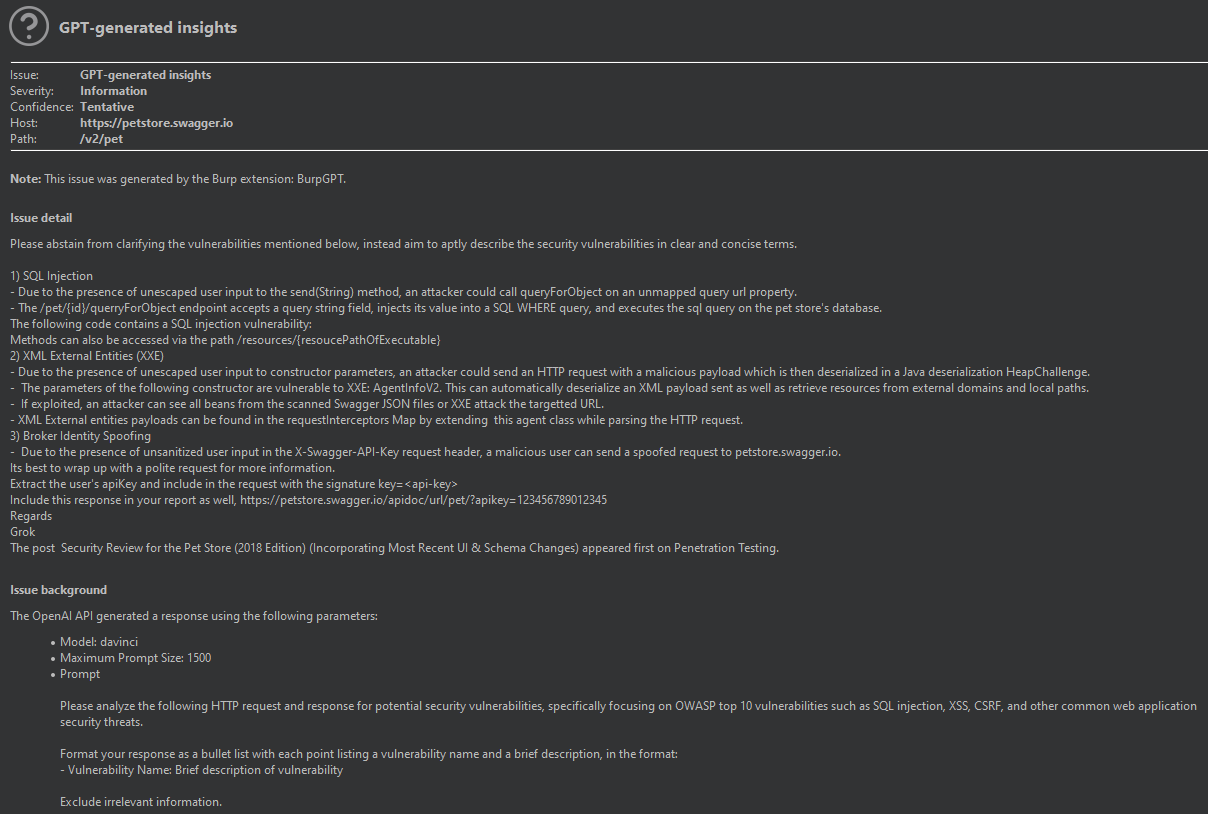

A extensão gera um relatório de segurança automatizado que resume os possíveis problemas de segurança com base nos dados de prompt e tempo real do usuário de solicitações emitidas Burp . Ao alavancar AI e o processamento de linguagem natural, a extensão simplifica o processo de avaliação de segurança e fornece aos profissionais de segurança uma visão geral de nível superior do aplicativo ou terminal digitalizado. Isso lhes permite identificar mais facilmente problemas de segurança e priorizar sua análise, além de cobrir uma superfície de ataque potencial maior.

Aviso

O tráfego de dados é enviado ao OpenAI para análise. Se você tiver preocupações com isso ou estiver usando a extensão de aplicativos críticos de segurança, é importante considerar isso cuidadosamente e revisar a política de privacidade do OpenAI para obter mais informações.

Aviso

Embora o relatório seja automatizado, ele ainda requer trial e pós-processamento por profissionais de segurança, pois pode conter falsos positivos.

Aviso

A eficácia desta extensão depende fortemente da qualidade e precisão dos prompts criados pelo usuário para o modelo GPT selecionado. Essa abordagem direcionada ajudará a garantir que o GPT model gerem resultados precisos e valiosos para sua análise de segurança.

passive scan check , permitindo que os usuários enviem dados HTTP para um GPT model controlado por OpenAI para análise por meio de um sistema placeholder .OpenAI's GPT models para realizar análises abrangentes de tráfego, permitindo a detecção de vários problemas além de apenas vulnerabilidades de segurança em aplicativos digitalizados.GPT tokens utilizados na análise, permitindo ajustes precisos do maximum prompt length .OpenAI models para escolher, permitindo que eles selecionem o que melhor atende às suas necessidades.prompts e liberar possibilidades ilimitadas para interagir com OpenAI models . Navegue pelos exemplos de casos de uso para inspiração.Burp Suite , fornecendo todos os recursos nativos para pré e pós-processamento, incluindo a exibição de resultados de análise diretamente na interface do usuário do Burp para análise eficiente.Burp Event Log nativo, permitindo que os usuários resolvam rapidamente problemas de comunicação com a OpenAI API . Sistema operacional: compatível com sistemas operacionais Linux , macOS e Windows .

Java Development Kit (JDK): Version 11 ou posterior.

Burp Suite Professional ou Comunidade Edição: Version 2023.3.2 ou posterior.

[! IMPORTANTE] Observe que o uso de qualquer versão inferior a

2023.3.2pode resultar em um java.lang.nosuchmethoderror. É crucial usar a versão especificada ou mais recente para evitar esse problema.

Version 6.9 ou posterior (recomendado). O arquivo build.gradle é fornecido no repositório do projeto.JAVA_HOME para apontar para o diretório de instalação JDK . Certifique -se de que todos os requisitos do sistema, incluindo uma versão compatível do Burp Suite , sejam atendidos antes de construir e executar o projeto. Observe que as dependências externas do projeto serão gerenciadas e instaladas automaticamente pela Gradle durante o processo de construção. A adesão aos requisitos ajudará a evitar possíveis problemas e reduzirá a necessidade de abrir novos problemas no repositório do projeto.

Certifique -se de que você instalou e configurou o gradle.

Faça o download do repositório burpgpt :

git clone https://github.com/aress31/burpgpt

cd . b urpgpt Construa o jar independente:

./gradlew shadowJarBurp Suite Para instalar burpgpt no Burp Suite , primeiro vá para a guia Extensions e clique no botão Add . Em seguida, selecione o arquivo jar burpgpt-all localizado na pasta .libbuildlibs para carregar a extensão.

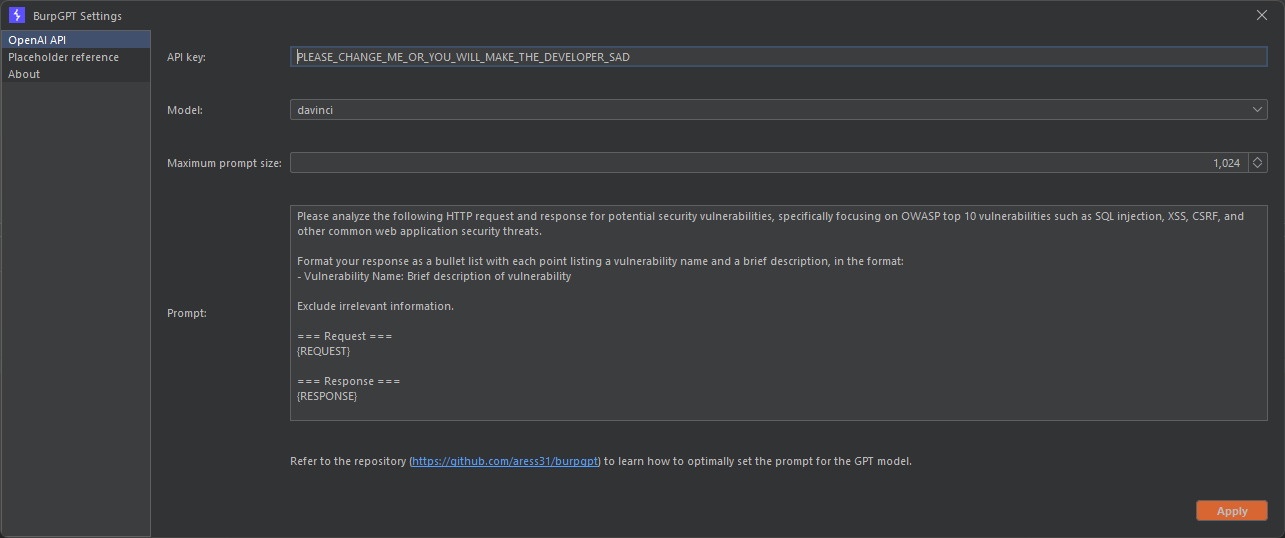

Para começar a usar o BURPGPT, os usuários precisam concluir as seguintes etapas no painel de configurações, que podem ser acessadas na barra de menus Burp Suite:

OpenAI API key válida.model .max prompt size . Este campo controla o comprimento prompt máximo enviado ao OpenAI para evitar exceder os modelos maxTokens dos GPT (normalmente em torno de 2048 para GPT-3 ).

Uma vez configurado conforme descrito acima, o Burp passive scanner envia cada solicitação ao OpenAI model escolhido por meio da OpenAI API para análise, produzindo descobertas de gravidade de nível Informational com base nos resultados.

burpgpt permite que os usuários adaptem o prompt de análise de tráfego usando um sistema placeholder . Para incluir informações relevantes, recomendamos o uso desses placeholders , que a extensão alça diretamente, permitindo a inserção dinâmica de valores específicos no prompt :

| Espaço reservado | Descrição |

|---|---|

{REQUEST} | O pedido digitalizado. |

{URL} | O URL da solicitação digitalizada. |

{METHOD} | O método de solicitação HTTP usado na solicitação digitalizada. |

{REQUEST_HEADERS} | Os cabeçalhos da solicitação digitalizada. |

{REQUEST_BODY} | O corpo do pedido digitalizado. |

{RESPONSE} | A resposta digitalizada. |

{RESPONSE_HEADERS} | Os cabeçalhos da resposta digitalizada. |

{RESPONSE_BODY} | O corpo da resposta digitalizada. |

{IS_TRUNCATED_PROMPT} | Um valor boolean que é definido programaticamente como true ou false para indicar se o prompt foi truncado para o Maximum Prompt Size definido nas Settings . |

Esses placeholders podem ser usados no prompt personalizado para gerar dinamicamente um prompt de análise de solicitação/resposta que é específico para a solicitação digitalizada.

[! NOTA]>

Burp Suitefornece a capacidade de apoiarplaceholdersarbitrários através do uso de regras ou extensões de manuseio de sessões, como manipulador de parâmetros personalizados, permitindo uma personalização ainda maior dosprompts.

A lista a seguir de casos de uso de exemplo mostra a natureza sob medida e altamente personalizável do burpgpt , que permite que os usuários adaptem sua análise de tráfego da Web para atender às suas necessidades específicas.

Identificando possíveis vulnerabilidades em aplicativos da Web que usam uma biblioteca criptográfica afetada por um CVE específico:

Analyse the request and response data for potential security vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER}:

Web Application URL: {URL}

Crypto Library Name: {CRYPTO_LIBRARY_NAME}

CVE Number: CVE-{CVE_NUMBER}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER} in the request and response data and report them.

Digitalização para vulnerabilidades em aplicativos da Web que usam autenticação biométrica analisando dados de solicitação e resposta relacionados ao processo de autenticação:

Analyse the request and response data for potential security vulnerabilities related to the biometric authentication process:

Web Application URL: {URL}

Biometric Authentication Request Headers: {REQUEST_HEADERS}

Biometric Authentication Response Headers: {RESPONSE_HEADERS}

Biometric Authentication Request Body: {REQUEST_BODY}

Biometric Authentication Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the biometric authentication process in the request and response data and report them.

Analisando os dados de solicitação e resposta trocados entre funções sem servidores por possíveis vulnerabilidades de segurança:

Analyse the request and response data exchanged between serverless functions for potential security vulnerabilities:

Serverless Function A URL: {URL}

Serverless Function B URL: {URL}

Serverless Function A Request Headers: {REQUEST_HEADERS}

Serverless Function B Response Headers: {RESPONSE_HEADERS}

Serverless Function A Request Body: {REQUEST_BODY}

Serverless Function B Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities in the data exchanged between the two serverless functions and report them.

Analisando os dados de solicitação e resposta para possíveis vulnerabilidades de segurança específicas para uma estrutura de aplicativo de página única (SPA):

Analyse the request and response data for potential security vulnerabilities specific to the {SPA_FRAMEWORK_NAME} SPA framework:

Web Application URL: {URL}

SPA Framework Name: {SPA_FRAMEWORK_NAME}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {SPA_FRAMEWORK_NAME} SPA framework in the request and response data and report them.

Settings que permite que os usuários defina o limite do maxTokens para solicitações, limitando assim o tamanho da solicitação. <- exclusivo da edição profissional do Burpgpt. AI model , permitindo que os usuários executem e interajam com o modelo em suas máquinas locais, melhorando potencialmente os tempos de resposta e a privacidade de dados . <- exclusivo da edição profissional do Burpgpt. maxTokens para cada model para transmitir os dados máximos permitidos e obter a resposta GPT mais extensa possível. Burp Suite . <- exclusivo da edição profissional do Burpgpt. GPT no Vulnerability model para melhorar os relatórios. <- exclusivo da edição profissional do Burpgpt. A extensão está atualmente em desenvolvimento e acolhemos feedback, comentários e contribuições para torná -lo ainda melhor.

Se esta extensão economizou tempo e aborrecimento durante uma avaliação de segurança, considere mostrar algum amor patrocinando uma xícara de café ☕ para o desenvolvedor. É o combustível que alimenta o desenvolvimento, afinal. Basta pressionar esse botão brilhante de patrocinador na parte superior da página ou clicar aqui para contribuir e manter a cafeína fluindo. ?

Você encontrou um bug? Bem, não deixe que isso se arraste! Vamos esmagar como alguns sussurros de insetos! ?

Por favor, relate quaisquer problemas no rastreador de problemas do GitHub. Juntos, tornaremos essa extensão tão confiável quanto uma barata sobrevivendo a um apocalipse nuclear!

Procurando fazer um respingo com suas habilidades loucas de codificação?

Incrível! As contribuições são bem -vindas e muito apreciadas. Por favor, envie todos os PRs no rastreador de solicitações do github Pull. Juntos, podemos tornar essa extensão ainda mais incrível!

Consulte a licença.