Wichtig

Die Ausgabe kündigte den Start von BurpGPT Pro, der ausdrücklich auf die Bedürfnisse von Fachleuten und Cyber -Boutiquen zugeschnitten ist. Entdecken Sie eine Reihe leistungsstarker Funktionen und eine benutzerfreundliche Oberfläche, die Ihre Funktionen verbessert und ein optimales Benutzererlebnis gewährleistet. Um auf diese Vorteile zuzugreifen, besuchen Sie unsere Website und lesen Sie die Dokumentation, um weitere Informationen zu erhalten.

Warnung

Bitte beachten Sie, dass die Community -Ausgabe nicht mehr gepflegt oder funktional ist. Um weiter zu Updates, neuen Funktionen, Fehlerbehebungen und Verbesserungen zu erhalten, sollten Sie die Upgrade auf die Pro Edition erwägen. Es ist nicht mehr nützlich, Issues für die Community Edition zu protokollieren.

burpgpt nutzt die Macht von AI , um Sicherheitslücken zu erkennen, die traditionelle Scanner vermissen könnten. Es sendet Webverkehr an ein vom Benutzer angegebenes OpenAI model und ermöglicht eine ausgefeilte Analyse innerhalb des passiven Scanners. Diese Erweiterung bietet anpassbare prompts , mit denen maßgeschneiderte Webverkehrsanalysen die spezifischen Anforderungen jedes Benutzers gerecht werden können. Schauen Sie sich den Abschnitt "Beispielanlagen" für Inspiration an.

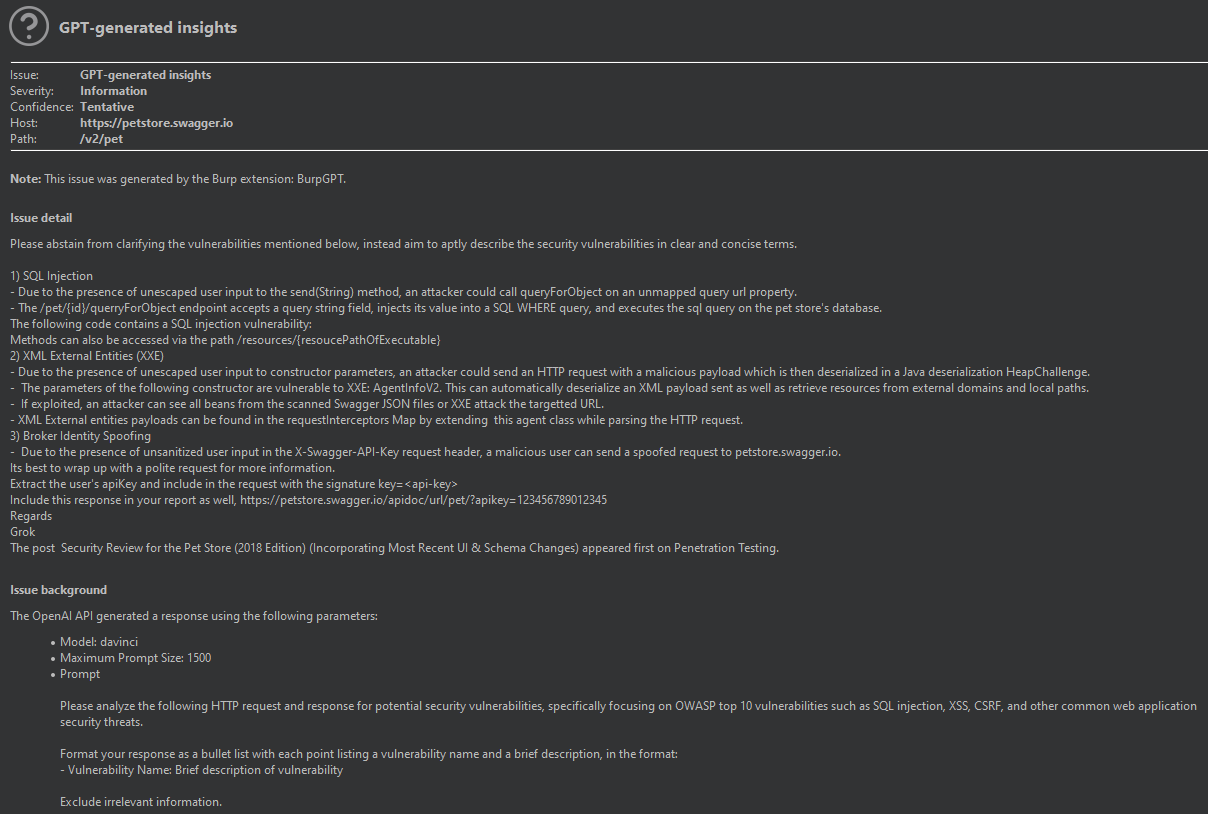

Die Erweiterung generiert einen automatisierten Sicherheitsbericht, in dem potenzielle Sicherheitsprobleme auf der Grundlage der prompt und der Echtzeitdaten des Benutzers aus Burp -ausgestellten Anfragen zusammengefasst sind. Durch die Nutzung AI und der Verarbeitung natürlicher Sprache optimiert die Erweiterung den Sicherheitsbewertungsprozess und bietet Sicherheitsexperten einen Überblick über die gescannte Anwendung oder den Endpunkt auf höherer Ebene. Dies ermöglicht es ihnen, potenzielle Sicherheitsprobleme leichter zu identifizieren und ihre Analyse zu priorisieren und gleichzeitig eine größere potenzielle Angriffsfläche abzudecken.

Warnung

Der Datenverkehr wird zur Analyse an OpenAI gesendet. Wenn Sie Bedenken haben oder die Erweiterung für sicherheitsritische Anwendungen verwenden, ist es wichtig, dies sorgfältig zu berücksichtigen und die Datenschutzrichtlinien von OpenAI für weitere Informationen zu überprüfen.

Warnung

Während der Bericht automatisiert ist, erfordert er immer noch Trianting und Nachbearbeitung durch Sicherheitsfachleute, da er falsch positive Ergebnisse enthalten kann.

Warnung

Die Wirksamkeit dieser Erweiterung hängt stark von der Qualität und Genauigkeit der vom Benutzer für das ausgewählten GPT -Modell erstellten Eingabeaufforderungen ab. Dieser gezielte Ansatz trägt dazu bei, dass das GPT model genaue und wertvolle Ergebnisse für Ihre Sicherheitsanalyse generiert.

passive scan check hinzu, sodass Benutzer HTTP -Daten an ein OpenAI -kontrolliertes GPT model zur Analyse über ein placeholder senden können.OpenAI's GPT models um umfassende Verkehrsanalysen durchzuführen, und ermöglicht die Erkennung verschiedener Probleme über die nur Sicherheitslücken in gescannten Anwendungen hinaus.GPT tokens indem genaue Anpassungen der maximum prompt length ermöglicht werden.OpenAI models zur Auswahl, sodass sie die auswählen können, die ihren Anforderungen am besten entspricht.prompts anzupassen und grenzenlose Möglichkeiten für die Interaktion mit OpenAI models zu entfesseln. Durchsuchen Sie die Beispielanwendungsfälle zur Inspiration.Burp Suite und bietet alle nativen Funktionen für die Vor- und Nachbearbeitung, einschließlich der Anzeige von Analyseergebnissen direkt in die BURP-UI für eine effiziente Analyse.Burp Event Log , sodass Benutzer Kommunikationsprobleme mit der OpenAI API schnell lösen können. Betriebssystem: kompatibel mit Linux , macOS und Windows -Betriebssystemen.

Java Development Kit (JDK): Version 11 oder höher.

BURP Suite Professional oder Community Edition: Version 2023.3.2 oder höher.

[! Wichtig] Bitte beachten Sie, dass die Verwendung einer Version unter

2023.3.2zu einem java.lang.nosuchMethoderror führen kann. Es ist wichtig, die angegebene oder eine neuere Version zu verwenden, um dieses Problem zu vermeiden.

Version 6.9 oder höher (empfohlen). Die build.gradle -Datei wird im Projektrepository bereitgestellt.JAVA_HOME ein, um auf das JDK -Installationsverzeichnis zu verweisen. Bitte stellen Sie sicher, dass alle Systemanforderungen, einschließlich einer kompatiblen Version von Burp Suite , vor dem Erstellen und Ausführen des Projekts erfüllt werden. Beachten Sie, dass die externen Abhängigkeiten des Projekts während des Build -Prozesses automatisch von Gradle verwaltet und installiert werden. Das Einhalten der Anforderungen wird dazu beitragen, potenzielle Probleme zu vermeiden und die Notwendigkeit neuer Probleme im Projektrepository zu verringern.

Stellen Sie sicher, dass Sie Gradle installiert und konfiguriert haben.

Laden Sie das burpgpt -Repository herunter:

git clone https://github.com/aress31/burpgpt

cd . b urpgpt Bauen Sie das eigenständige jar :

./gradlew shadowJarBurp Suite Um burpgpt in Burp Suite zu installieren, gehen Sie zunächst zur Registerkarte Extensions und klicken Sie auf die Schaltfläche Add . Wählen Sie dann die burpgpt-all JAR-Datei im Ordner .libbuildlibs , um die Erweiterung zu laden.

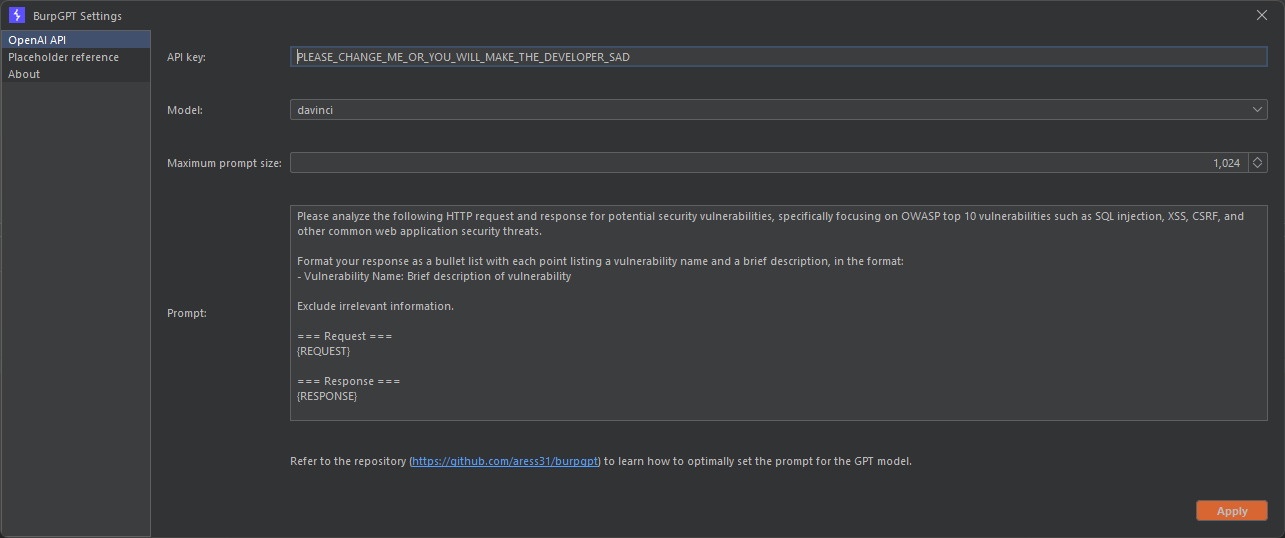

Um BURPGPT zu verwenden, müssen Benutzer die folgenden Schritte im Einstellungsfeld ausführen, auf die aus der Menüleiste der Burp Suite zugegriffen werden kann:

OpenAI API key ein.model .max prompt size . Dieses Feld steuert die maximale an OpenAI gesendete maximale prompt Länge, um zu vermeiden, dass die maxTokens von GPT Modellen überschritten werden (normalerweise um 2048 für GPT-3 ).

Sobald der oben beschriebene Konfiguration konfiguriert ist, sendet der Burp passive scanner jede Anforderung über die OpenAI OpenAI API an das ausgewählte OpenAI model zur Analyse und erzeugt den Schweregrad Informational , die auf den Ergebnissen basieren.

burpgpt können Benutzer die prompt für die Verkehrsanalyse mit einem placeholder anpassen. Um relevante Informationen einzubeziehen, empfehlen wir die Verwendung dieser placeholders , die die Erweiterung direkt behandelt, wodurch ein dynamisches Einfügen bestimmter Werte in die prompt ermöglicht wird:

| Platzhalter | Beschreibung |

|---|---|

{REQUEST} | Die gescannte Anfrage. |

{URL} | Die URL der gescannten Anfrage. |

{METHOD} | Die in der gescannte Anfrage verwendete HTTP -Anforderungsmethode. |

{REQUEST_HEADERS} | Die Header der gescannten Anfrage. |

{REQUEST_BODY} | Der Körper der gescannten Anfrage. |

{RESPONSE} | Die gescannte Antwort. |

{RESPONSE_HEADERS} | Die Header der gescannten Reaktion. |

{RESPONSE_BODY} | Der Körper der gescannten Reaktion. |

{IS_TRUNCATED_PROMPT} | Ein boolean Wert, der programmgesteuert auf true oder false eingestellt ist, um anzuzeigen, ob die prompt auf die in den Settings definierte Maximum Prompt Size abgeschnitten wurde. |

Diese placeholders können in der benutzerdefinierten prompt verwendet werden, um eine prompt für Anforderungs-/Antwortanalyse dynamisch zu generieren, die für die gescannte Anforderung spezifisch ist.

[! Hinweis]>

Burp Suitebietet die Fähigkeit, beliebigeplaceholdersdurch die Verwendung von Sitzungsvorschriften oder Erweiterungen wie benutzerdefinierter Parameter -Handler zu unterstützen, wodurch diepromptseine noch stärkere Anpassung ermöglichen.

Die folgende Liste der Beispielanlagen zeigt den maßgeschneiderten und hochpassbaren Charakter von burpgpt , mit dem Benutzer ihre Webverkehrsanalyse so anpassen können, dass sie ihre spezifischen Anforderungen entsprechen.

Identifizierung potenzieller Schwachstellen in Webanwendungen, die eine von einem bestimmten CVE betroffene Krypto -Bibliothek verwenden:

Analyse the request and response data for potential security vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER}:

Web Application URL: {URL}

Crypto Library Name: {CRYPTO_LIBRARY_NAME}

CVE Number: CVE-{CVE_NUMBER}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER} in the request and response data and report them.

Scannen nach Sicherheitslücken in Webanwendungen, die die biometrische Authentifizierung verwenden, indem Anforderungen und Antwortdaten analysiert werden, die sich auf den Authentifizierungsprozess beziehen:

Analyse the request and response data for potential security vulnerabilities related to the biometric authentication process:

Web Application URL: {URL}

Biometric Authentication Request Headers: {REQUEST_HEADERS}

Biometric Authentication Response Headers: {RESPONSE_HEADERS}

Biometric Authentication Request Body: {REQUEST_BODY}

Biometric Authentication Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the biometric authentication process in the request and response data and report them.

Analyse der Anforderungs- und Antwortdaten, die zwischen serverlosen Funktionen für potenzielle Sicherheitslücken ausgetauscht werden:

Analyse the request and response data exchanged between serverless functions for potential security vulnerabilities:

Serverless Function A URL: {URL}

Serverless Function B URL: {URL}

Serverless Function A Request Headers: {REQUEST_HEADERS}

Serverless Function B Response Headers: {RESPONSE_HEADERS}

Serverless Function A Request Body: {REQUEST_BODY}

Serverless Function B Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities in the data exchanged between the two serverless functions and report them.

Analyse der Anforderungs- und Antwortdaten für potenzielle Sicherheitslücken, die für ein einseitiges Anwendungsrahmen (SPA) spezifisch sind:

Analyse the request and response data for potential security vulnerabilities specific to the {SPA_FRAMEWORK_NAME} SPA framework:

Web Application URL: {URL}

SPA Framework Name: {SPA_FRAMEWORK_NAME}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {SPA_FRAMEWORK_NAME} SPA framework in the request and response data and report them.

Settings ein neues Feld hinzu, mit dem Benutzer das maxTokens -Limit für Anforderungen festlegen können, wodurch die Anforderungsgröße eingeschränkt wird. <- exklusiv für die Pro-Ausgabe von BurpGPT. AI model hinzu, sodass Benutzer das Modell auf ihren lokalen Maschinen ausführen und mit dem Modell interagieren können, wodurch die Reaktionszeiten und der Datenschutz möglicherweise verbessert werden können. <- exklusiv für die Pro-Ausgabe von BurpGPT. maxTokens -Wert für jedes model ab, um die maximal zulässigen Daten zu übertragen und die umfangreichste GPT -Antwort zu erhalten. Burp Suite -Neustarts zu erhalten. <- exklusiv für die Pro-Ausgabe von BurpGPT. GPT -Antworten in das Vulnerability model für eine verbesserte Berichterstattung. <- exklusiv für die Pro-Ausgabe von BurpGPT. Die Erweiterung befindet sich derzeit in der Entwicklung und wir begrüßen Feedback, Kommentare und Beiträge, um es noch besser zu machen.

Wenn diese Erweiterung Ihnen während einer Sicherheitsbewertung Zeit und Ärger gespart hat, sollten Sie etwas Liebe zeigen, indem Sie eine Tasse Kaffee für den Entwickler gesponsert. Es ist schließlich der Kraftstoff, der die Entwicklung versorgt. Klicken Sie einfach oben auf der Seite auf diese glänzende Sponsor -Taste oder klicken Sie hier, um dazu beizutragen und das Koffein zu halten. ?

Hast du einen Fehler gefunden? Nun, lass es nicht einfach herumkriechen! Lassen Sie es uns wie ein paar Käferflüsterer zusammentüren! ?

Bitte melden Sie alle Probleme im GitHub Issues Tracker. Gemeinsam machen wir diese Erweiterung so zuverlässig wie eine Kakerlake, die eine nukleare Apokalypse überlebt!

Möchten Sie mit Ihren verrückten Codierungsfähigkeiten für Furore für Furore machen?

Eindrucksvoll! Beiträge sind willkommen und sehr geschätzt. Bitte senden Sie alle PRs auf dem GitHub Pull -Anfragen Tracker. Zusammen können wir diese Erweiterung noch erstaunlicher machen!

Siehe Lizenz.