중요한

Burpgpt Pro의 출시를 발표 한이 판은 전문가와 사이버 부티크의 요구를 충족시키기 위해 특별히 맞춤화되었습니다. 기능을 향상시키고 최적의 사용자 경험을 보장하는 강력한 기능과 사용자 친화적 인 인터페이스를 발견하십시오. 이러한 혜택에 액세스하려면 웹 사이트를 방문하여 자세한 내용은 문서를 읽으십시오.

경고

Community Edition은 더 이상 유지 관리되지 않거나 기능적이지 않습니다. 업데이트, 새로운 기능, 버그 수정 및 개선 사항을 계속 받으려면 프로 에디션으로의 업그레이드를 고려하십시오. 커뮤니티 에디션의 Issues 기록하는 것은 더 이상 유용하지 않습니다.

burpgpt AI 의 힘을 활용하여 기존 스캐너가 놓칠 수있는 보안 취약점을 감지합니다. 웹 트래픽을 사용자가 지정한 OpenAI model 로 보냅니다. 수동 스캐너 내에서 정교한 분석이 가능합니다. 이 확장자는 맞춤형 웹 트래픽 분석을 통해 각 사용자의 특정 요구 사항을 충족시킬 수있는 사용자 정의 가능한 prompts 제공합니다. 영감을 받으려면 예제 사용 사례 섹션을 확인하십시오.

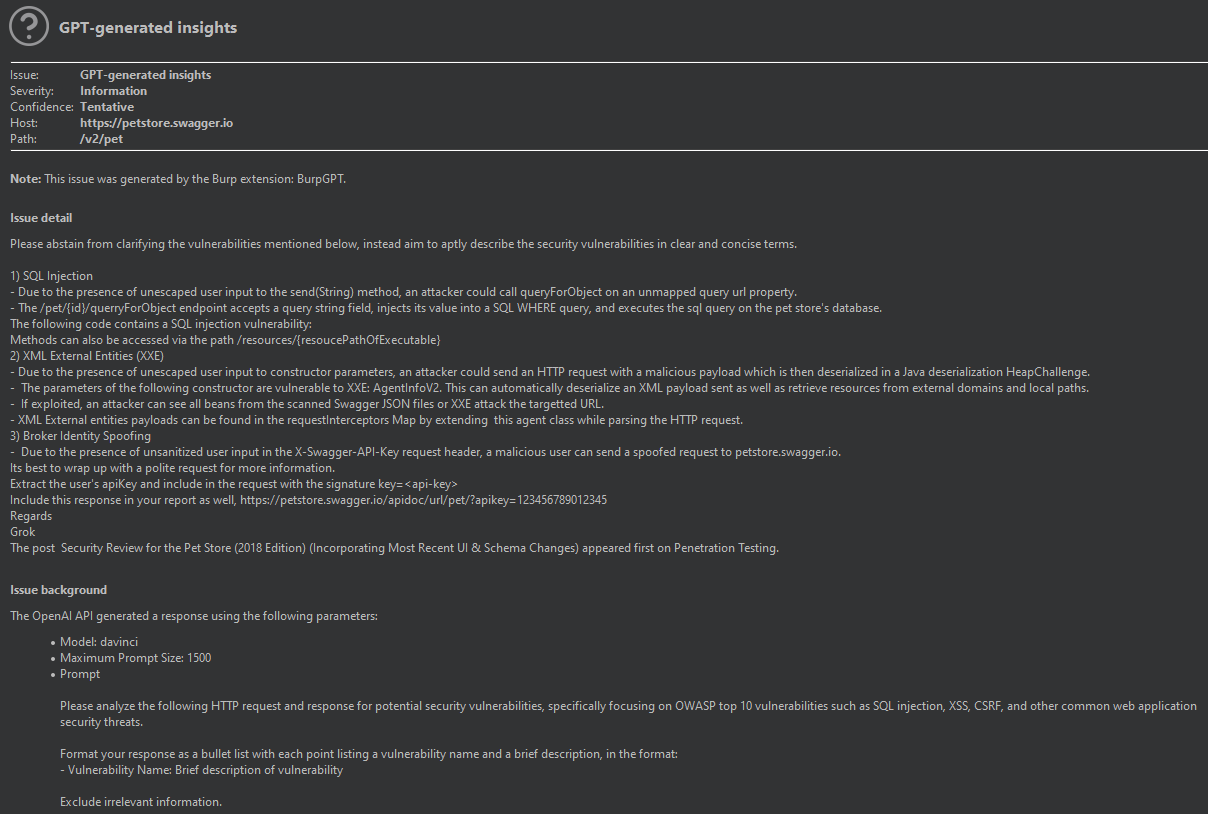

확장자는 Burp 발행 된 요청에서 사용자의 prompt 및 실시간 데이터를 기반으로 잠재적 인 보안 문제를 요약 한 자동 보안 보고서를 생성합니다. AI 및 자연어 처리를 활용하여 확장자는 보안 평가 프로세스를 간소화하고 보안 전문가에게 스캔 한 응용 프로그램 또는 엔드 포인트에 대한 높은 수준의 개요를 제공합니다. 이를 통해 잠재적 인 보안 문제를보다 쉽게 식별하고 분석의 우선 순위를 정하는 동시에 더 큰 잠재적 공격 표면을 다룰 수 있습니다.

경고

데이터 트래픽은 분석을 위해 OpenAI 로 전송됩니다. 이에 대한 우려가 있거나 보안 크리티컬 애플리케이션에 확장을 사용하는 경우,이를 신중하게 고려하고 추가 정보를 위해 OpenAI의 개인 정보 보호 정책을 검토하는 것이 중요합니다.

경고

보고서는 자동화되지만 보안 전문가는 여전히 허위 양성을 포함 할 수 있으므로 보안 전문가의 트라이어징 및 후 처리가 필요합니다.

경고

이 확장의 효과는 선택한 GPT 모델을 위해 사용자가 만든 프롬프트의 품질과 정밀도에 크게 의존합니다. 이 목표 접근법은 GPT model 보안 분석에 대한 정확하고 귀중한 결과를 생성하도록하는 데 도움이됩니다.

passive scan check 추가하여 사용자가 placeholder 시스템을 통해 분석을 위해 OpenAI 제어 GPT model 에 HTTP 데이터를 제출할 수 있습니다.OpenAI's GPT models 의 힘을 활용하여 포괄적 인 트래픽 분석을 수행하여 스캔 한 응용 프로그램의 보안 취약점 이상의 다양한 문제를 탐지 할 수 있습니다.maximum prompt length 의 정확한 조정을 허용하여 분석에 사용되는 GPT tokens 의 수를 과립 제어 할 수 있습니다.OpenAI models 선택할 수 있도록하여 자신의 요구에 가장 적합한 제품을 선택할 수 있습니다.prompts 사용자 정의하고 OpenAI models 과 상호 작용할 수있는 무한한 가능성을 발휘할 수 있습니다. 영감을 얻기 위해 예제 사용 사례를 찾아보십시오.Burp Suite 와 통합되어 효율적인 분석을 위해 BURP UI 내에 직접 분석 결과를 표시하는 것을 포함하여 사전 및 사후 처리를위한 모든 기본 기능을 제공합니다.Burp Event Log 통해 문제 해결 기능을 제공하여 사용자가 OpenAI API 와의 통신 문제를 신속하게 해결할 수 있습니다. 운영 체제 : Linux , macOS 및 Windows 운영 체제와 호환됩니다.

Java Development Kit (JDK) : Version 11 이상.

Burp Suite Professional 또는 Community Edition : Version 2023.3.2 이상.

[! 중요]

2023.3.2보다 낮은 버전을 사용하면 java.lang.nosuchmethoderror가 발생할 수 있습니다. 이 문제를 피하기 위해 지정된 버전이나 최근 버전을 사용하는 것이 중요합니다.

Version 6.9 이상 (권장). build.gradle 파일은 프로젝트 저장소에 제공됩니다.JDK 설치 디렉토리를 가리 키도록 JAVA_HOME 환경 변수를 설정하십시오. 프로젝트를 구축하고 운영하기 전에 호환 가능한 버전의 Burp Suite 버전을 포함한 모든 시스템 요구 사항이 충족되도록하십시오. 프로젝트의 외부 종속성은 빌드 프로세스 중에 Gradle 에 의해 자동으로 관리되고 설치됩니다. 요구 사항을 준수하면 잠재적 인 문제를 피하고 프로젝트 저장소에서 새로운 문제를 여는 필요성을 줄입니다.

Gradle을 설치하고 구성했는지 확인하십시오.

burpgpt 저장소 다운로드 :

git clone https://github.com/aress31/burpgpt

cd . b urpgpt 독립형 jar 구축 :

./gradlew shadowJarBurp Suite 에로드합니다 Burp Suite 에 burpgpt 설치하려면 먼저 Extensions 탭으로 이동하여 Add 버튼을 클릭하십시오. 그런 다음. .libbuildlibs 폴더에 위치한 burpgpt-all jar 파일을 선택하여 확장자를로드하십시오.

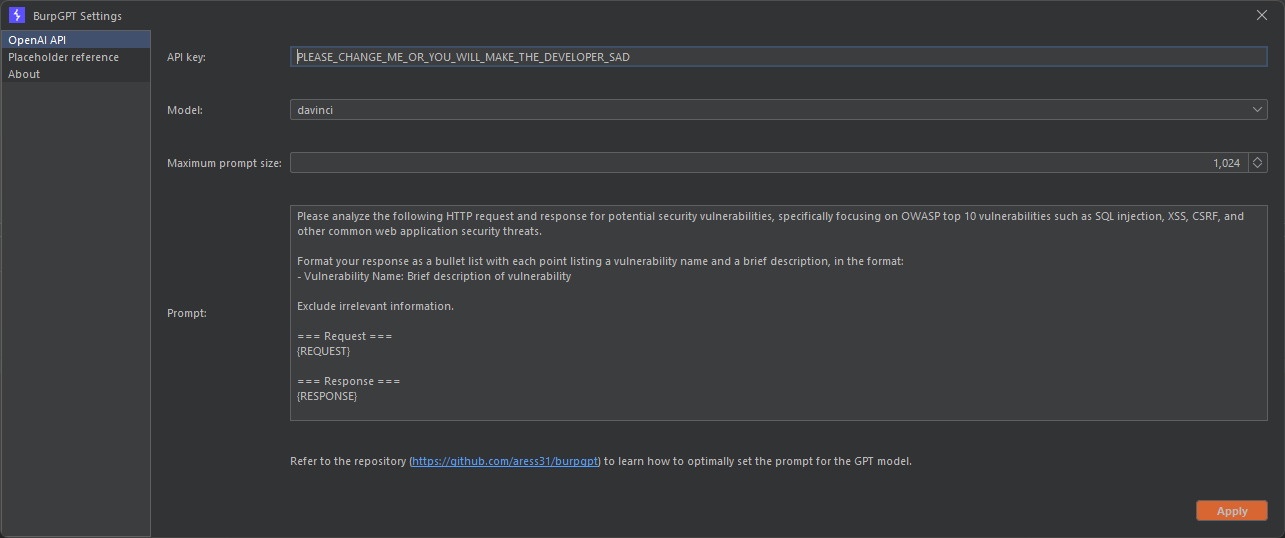

BurpGPT 사용을 시작하려면 사용자는 Burp Suite 메뉴 표시 줄에서 액세스 할 수있는 설정 패널에서 다음 단계를 완료해야합니다.

OpenAI API key 입력하십시오.model 선택하십시오.max prompt size 정의합니다. 이 필드는 GPT 모델 (일반적으로 GPT-3 의 경우 maxTokens 2048 )을 초과하지 않도록 OpenAI 로 전송 된 최대 prompt 길이를 제어합니다.

위에서 설명한대로 구성되면 Burp passive scanner 분석 Informational 위해 OpenAI API 통해 각 요청을 선택한 OpenAI model 로 보냅니다.

burpgpt 통해 사용자는 placeholder 시스템을 사용하여 트래픽 분석 prompt 조정할 수 있습니다. 관련 정보를 포함하려면 확장자가 직접 처리하는이 자리 placeholders 사용하여 특정 값을 prompt 에 동적으로 삽입 할 수 있습니다.

| 자리 표시 자 | 설명 |

|---|---|

{REQUEST} | 스캔 한 요청. |

{URL} | 스캔 한 요청의 URL. |

{METHOD} | 스캔 한 요청에 사용 된 HTTP 요청 방법. |

{REQUEST_HEADERS} | 스캔 한 요청의 헤더. |

{REQUEST_BODY} | 스캔 한 요청의 본문. |

{RESPONSE} | 스캔 된 응답. |

{RESPONSE_HEADERS} | 스캔 된 응답의 헤더. |

{RESPONSE_BODY} | 스캔 된 응답의 본문. |

{IS_TRUNCATED_PROMPT} | 프로그래밍 방식으로 true 또는 false 로 설정된 boolean 값으로 prompt Settings 에 정의 된 Maximum Prompt Size 로 잘린지 여부를 나타냅니다. |

이러한 placeholders 사용자 지정 prompt 에서 사용하여 스캔 한 요청에 따라 요청/응답 분석 prompt 동적으로 생성 할 수 있습니다.

[! note]>

Burp Suite세션 처리 규칙 또는 사용자 정의 매개 변수 핸들러와 같은 확장을 통해 임의의placeholders지원할 수있는 기능을 제공하여prompts를 훨씬 더 크게 사용자 정의 할 수 있습니다.

다음의 예제 사용 사례 목록은 burpgpt 의 맞춤형 및 사용자 정의 가능한 특성을 보여 주므로 사용자는 웹 트래픽 분석을 조정하여 특정 요구 사항을 충족시킬 수 있습니다.

특정 CVE의 영향을받는 암호화 라이브러리를 사용하는 웹 애플리케이션에서 잠재적 인 취약점을 식별합니다.

Analyse the request and response data for potential security vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER}:

Web Application URL: {URL}

Crypto Library Name: {CRYPTO_LIBRARY_NAME}

CVE Number: CVE-{CVE_NUMBER}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER} in the request and response data and report them.

인증 프로세스와 관련된 요청 및 응답 데이터를 분석하여 생체 인증을 사용하는 웹 애플리케이션의 취약점 스캔 :

Analyse the request and response data for potential security vulnerabilities related to the biometric authentication process:

Web Application URL: {URL}

Biometric Authentication Request Headers: {REQUEST_HEADERS}

Biometric Authentication Response Headers: {RESPONSE_HEADERS}

Biometric Authentication Request Body: {REQUEST_BODY}

Biometric Authentication Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the biometric authentication process in the request and response data and report them.

잠재적 보안 취약점을 위해 서버리스 기능간에 교환 된 요청 및 응답 데이터 분석 :

Analyse the request and response data exchanged between serverless functions for potential security vulnerabilities:

Serverless Function A URL: {URL}

Serverless Function B URL: {URL}

Serverless Function A Request Headers: {REQUEST_HEADERS}

Serverless Function B Response Headers: {RESPONSE_HEADERS}

Serverless Function A Request Body: {REQUEST_BODY}

Serverless Function B Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities in the data exchanged between the two serverless functions and report them.

단일 페이지 응용 프로그램 (SPA) 프레임 워크와 관련된 잠재적 보안 취약점에 대한 요청 및 응답 데이터 분석 :

Analyse the request and response data for potential security vulnerabilities specific to the {SPA_FRAMEWORK_NAME} SPA framework:

Web Application URL: {URL}

SPA Framework Name: {SPA_FRAMEWORK_NAME}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {SPA_FRAMEWORK_NAME} SPA framework in the request and response data and report them.

Settings 패널에 새 필드를 추가하여 사용자가 요청에 대한 maxTokens 한계를 설정하여 요청 크기를 제한 할 수 있습니다. <- Burpgpt의 프로 판 전용. AI model 의 로컬 인스턴스에 연결을위한 지원을 추가하여 사용자가 로컬 컴퓨터의 모델을 실행하고 상호 작용하여 응답 시간과 데이터 개인 정보를 개선 할 수 있습니다. <- Burpgpt의 프로 판 전용. model 의 정확한 maxTokens 값을 검색하여 최대 허용 데이터를 전송하고 가능한 가장 광범위한 GPT 응답을 얻으십시오. Burp Suite Restarts의 설정을 보존하기 위해 영구 구성 저장소를 구현하십시오. <- Burpgpt의 프로 판 전용. Vulnerability model 로 GPT 응답을 정확하게 구문 분석하기위한 코드를 향상시킵니다. <- Burpgpt의 프로 판 전용. 확장은 현재 개발 중이며 피드백, 의견 및 기부금을 더 좋게 만들기 위해 환영합니다.

이 확장이 보안 평가 중에 시간과 번거 로움을 줄인 경우, 개발자를 위해 커피 한 잔을 후원하여 사랑을 보여주는 것을 고려하십시오. 결국 개발에 힘을 발휘하는 것은 연료입니다. 페이지 상단에 반짝이는 스폰서 버튼을 누르거나 여기를 클릭하여 카페인을 계속 사용하고 계속 흐릅니다. ?

버그를 찾았습니까? 글쎄, 그냥 기어 다니지 마십시오! 몇 개의 버그 속삭임처럼 함께 뭉치겠습니다! ??

GitHub 문제 추적기에 대한 모든 문제를보고하십시오. 우리는 함께, 우리는이 확장을 핵 종말에서 살아남은 바퀴벌레처럼 신뢰할 수있게 만들 것입니다!

당신의 미친 코딩 기술로 스플래시를 원하십니까?

엄청난! 기부금을 환영하고 대단히 감사합니다. GitHub Pull 요청 추적기에 모든 PR을 제출하십시오. 함께 우리는이 확장을 더욱 놀랍게 만들 수 있습니다!

라이센스를 참조하십시오.