Importante

Anunciando el lanzamiento de BURPGPT Pro, la edición se adapta específicamente para satisfacer las necesidades de profesionales y boutiques cibernéticas. Descubra una gran cantidad de características potentes y una interfaz fácil de usar que mejore sus capacidades y garantice una experiencia de usuario óptima. Para acceder a estos beneficios, visite nuestro sitio web y lea la documentación para obtener más información.

Advertencia

Tenga en cuenta que la edición comunitaria ya no se mantiene o funcional. Para continuar recibiendo actualizaciones, nuevas características, correcciones de errores y mejoras, considere actualizar a la edición Pro. Ya no es útil registrar Issues para la edición comunitaria.

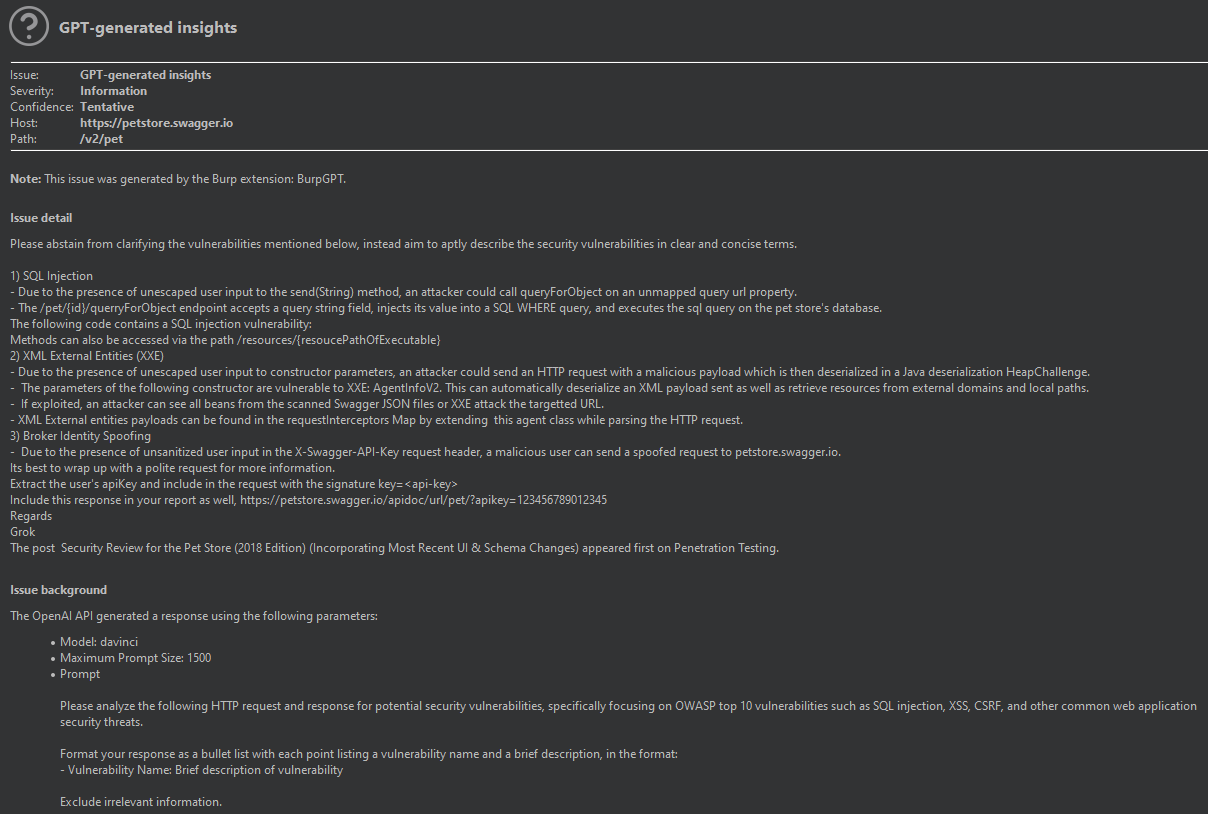

burpgpt aprovecha el poder de AI para detectar vulnerabilidades de seguridad que los escáneres tradicionales pueden perderse. Envía tráfico web a un model OpenAI especificado por el usuario, lo que permite un análisis sofisticado dentro del escáner pasivo. Esta extensión ofrece prompts personalizables que permiten el análisis de tráfico web personalizado para satisfacer las necesidades específicas de cada usuario. Echa un vistazo a la sección de casos de uso de ejemplo para inspiración.

La extensión genera un informe de seguridad automatizado que resume los problemas de seguridad potenciales basados en los datos prompt y en tiempo real del usuario de las solicitudes emitidas por Burp . Al aprovechar el procesamiento de AI y lenguaje natural, la extensión optimiza el proceso de evaluación de seguridad y proporciona a los profesionales de seguridad una descripción general de nivel superior de la aplicación o punto final escaneado. Esto les permite identificar más fácilmente posibles problemas de seguridad y priorizar su análisis, al tiempo que cubre una superficie de ataque potencial más grande.

Advertencia

El tráfico de datos se envía a OpenAI para su análisis. Si tiene preocupaciones sobre esto o está utilizando la extensión para aplicaciones críticas de seguridad, es importante considerar cuidadosamente esto y revisar la política de privacidad de OpenAI para obtener más información.

Advertencia

Si bien el informe está automatizado, aún requiere el triado y el procesamiento posterior por parte de los profesionales de la seguridad, ya que puede contener falsos positivos.

Advertencia

La efectividad de esta extensión depende en gran medida de la calidad y precisión de las indicaciones creadas por el usuario para el modelo GPT seleccionado. Este enfoque dirigido ayudará a garantizar que el GPT model genere resultados precisos y valiosos para su análisis de seguridad.

passive scan check , lo que permite a los usuarios enviar datos HTTP a un GPT model controlado por OpenAI para su análisis a través de un sistema placeholder .OpenAI's GPT models para realizar un análisis de tráfico integral, lo que permite la detección de varios problemas más allá de las vulnerabilidades de seguridad justas en aplicaciones escaneadas.GPT tokens utilizados en el análisis al permitir ajustes precisos de la maximum prompt length .OpenAI models para elegir, lo que les permite seleccionar el que mejor se adapte a sus necesidades.prompts y desatar posibilidades ilimitadas para interactuar con OpenAI models . Explore los casos de uso de ejemplo para inspirar.Burp Suite , proporcionando todas las características nativas para el procesamiento previo y posterior, incluida la visualización de resultados de análisis directamente dentro de la interfaz de usuario de BURP para un análisis eficiente.Burp Event Log nativo, lo que permite a los usuarios resolver rápidamente los problemas de comunicación con la OpenAI API . Sistema operativo: compatible con los sistemas operativos Linux , macOS y Windows .

Kit de desarrollo Java (JDK): Version 11 o posterior.

BURP Suite Professional o Community Edition: Version 2023.3.2 o posterior.

[! Importante] Tenga en cuenta que usar cualquier versión inferior a

2023.3.2puede dar lugar a un java.lang.nosuchmethoderror. Es crucial usar la versión especificada o una más reciente para evitar este problema.

Version 6.9 o posterior (recomendado). El archivo build.gradle se proporciona en el repositorio del proyecto.JAVA_HOME para apuntar al directorio de instalación JDK . Asegúrese de que todos los requisitos del sistema, incluida una versión compatible de Burp Suite , se cumplan antes de construir y ejecutar el proyecto. Tenga en cuenta que las dependencias externas del proyecto serán administradas e instaladas automáticamente por Gradle durante el proceso de compilación. Adherirse a los requisitos ayudará a evitar posibles problemas y reducir la necesidad de abrir nuevos problemas en el repositorio del proyecto.

Asegúrese de tener Gradle instalado y configurado.

Descargue el repositorio burpgpt :

git clone https://github.com/aress31/burpgpt

cd . b urpgpt Construye el jar independiente:

./gradlew shadowJarBurp Suite Para instalar burpgpt en Burp Suite , primero vaya a la pestaña Extensions y haga clic en el botón Add . Luego, seleccione el archivo JAR burpgpt-all ubicado en la carpeta .libbuildlibs para cargar la extensión.

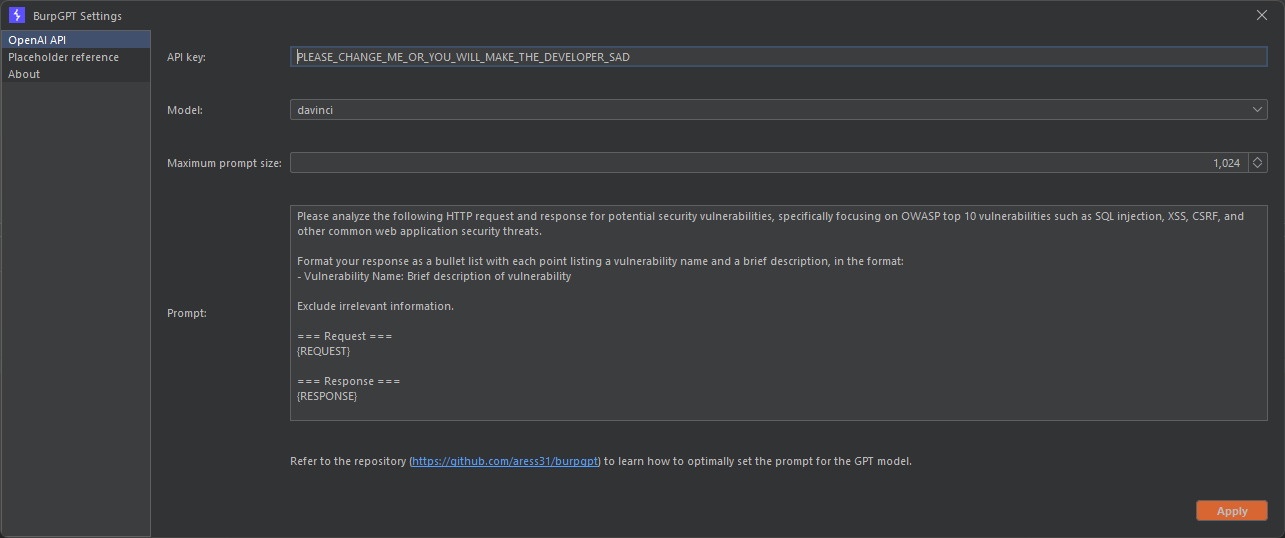

Para comenzar a usar BURPGPT, los usuarios deben completar los siguientes pasos en el panel de configuración, a los que se puede acceder desde la barra de menú Burp Suite:

OpenAI API key válida.model .max prompt size . Este campo controla la longitud prompt máxima enviada a OpenAI para evitar exceder los maxTokens de los modelos GPT (generalmente alrededor de 2048 para GPT-3 ).

Una vez configurado como se describió anteriormente, el Burp passive scanner envía cada solicitud al OpenAI model elegido a través de la OpenAI API para su análisis, produciendo hallazgos de gravedad de nivel Informational basados en los resultados.

burpgpt permite a los usuarios adaptar la prompt para el análisis de tráfico utilizando un sistema placeholder . Para incluir información relevante, recomendamos usar estos placeholders , que la extensión maneja directamente, lo que permite la inserción dinámica de valores específicos en el prompt :

| Marcador de posición | Descripción |

|---|---|

{REQUEST} | La solicitud escaneada. |

{URL} | La URL de la solicitud escaneada. |

{METHOD} | El método de solicitud HTTP utilizado en la solicitud escaneada. |

{REQUEST_HEADERS} | Los encabezados de la solicitud escaneada. |

{REQUEST_BODY} | El cuerpo de la solicitud escaneada. |

{RESPONSE} | La respuesta escaneada. |

{RESPONSE_HEADERS} | Los encabezados de la respuesta escaneada. |

{RESPONSE_BODY} | El cuerpo de la respuesta escaneada. |

{IS_TRUNCATED_PROMPT} | Un valor boolean que se establece programáticamente en true o false para indicar si la prompt se truncó al Maximum Prompt Size definido en la Settings . |

Estos placeholders se pueden usar en el prompt personalizado para generar dinámicamente un prompt de análisis de solicitud/respuesta que sea específico de la solicitud escaneada.

[! Nota]>

Burp Suiteproporciona la capacidad de admitirplaceholdersarbitrarios mediante el uso de reglas de manejo de sesiones o extensiones, como el controlador de parámetros personalizados, lo que permite una personalización aún mayor de lasprompts.

La siguiente lista de casos de uso de ejemplo muestra la naturaleza a medida y altamente personalizable de burpgpt , que permite a los usuarios adaptar su análisis de tráfico web para satisfacer sus necesidades específicas.

Identificación de posibles vulnerabilidades en aplicaciones web que utilizan una biblioteca de criptografía afectada por una CVE específica:

Analyse the request and response data for potential security vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER}:

Web Application URL: {URL}

Crypto Library Name: {CRYPTO_LIBRARY_NAME}

CVE Number: CVE-{CVE_NUMBER}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {CRYPTO_LIBRARY_NAME} crypto library affected by CVE-{CVE_NUMBER} in the request and response data and report them.

Escaneo de vulnerabilidades en aplicaciones web que utilizan autenticación biométrica analizando datos de solicitud y respuesta relacionados con el proceso de autenticación:

Analyse the request and response data for potential security vulnerabilities related to the biometric authentication process:

Web Application URL: {URL}

Biometric Authentication Request Headers: {REQUEST_HEADERS}

Biometric Authentication Response Headers: {RESPONSE_HEADERS}

Biometric Authentication Request Body: {REQUEST_BODY}

Biometric Authentication Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the biometric authentication process in the request and response data and report them.

Análisis de los datos de solicitud y respuesta intercambiados entre funciones sin servidor para posibles vulnerabilidades de seguridad:

Analyse the request and response data exchanged between serverless functions for potential security vulnerabilities:

Serverless Function A URL: {URL}

Serverless Function B URL: {URL}

Serverless Function A Request Headers: {REQUEST_HEADERS}

Serverless Function B Response Headers: {RESPONSE_HEADERS}

Serverless Function A Request Body: {REQUEST_BODY}

Serverless Function B Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities in the data exchanged between the two serverless functions and report them.

Analizar los datos de solicitud y respuesta para posibles vulnerabilidades de seguridad específicas para un marco de aplicación de una sola página (SPA):

Analyse the request and response data for potential security vulnerabilities specific to the {SPA_FRAMEWORK_NAME} SPA framework:

Web Application URL: {URL}

SPA Framework Name: {SPA_FRAMEWORK_NAME}

Request Headers: {REQUEST_HEADERS}

Response Headers: {RESPONSE_HEADERS}

Request Body: {REQUEST_BODY}

Response Body: {RESPONSE_BODY}

Identify any potential vulnerabilities related to the {SPA_FRAMEWORK_NAME} SPA framework in the request and response data and report them.

Settings que permite a los usuarios establecer el límite de maxTokens para las solicitudes, lo que limita el tamaño de la solicitud. <- Exclusivo de la edición profesional de BURPGPT. AI model , lo que permite a los usuarios ejecutar e interactuar con el modelo en sus máquinas locales, mejorando potencialmente los tiempos de respuesta y la privacidad de los datos . <- Exclusivo de la edición profesional de BURPGPT. maxTokens preciso para cada model para transmitir los datos máximos permitidos y obtener la respuesta GPT más extensa posible. Burp Suite . <- Exclusivo de la edición profesional de BURPGPT. GPT en el Vulnerability model para mejorar los informes. <- Exclusivo de la edición profesional de BURPGPT. La extensión está actualmente en desarrollo y damos la bienvenida a los comentarios, comentarios y contribuciones para hacerlo aún mejor.

Si esta extensión le ha ahorrado tiempo y molestias durante una evaluación de seguridad, considere mostrar algo de amor patrocinando una taza de café ☕ para el desarrollador. Es el combustible que impulsa el desarrollo, después de todo. Simplemente presione ese botón de patrocinador brillante en la parte superior de la página o haga clic aquí para contribuir y mantener el flujo de cafeína. ?

¿Encontraste un error? Bueno, ¡no dejes que se arrastra! ¡Vamos a aplastarse como un par de susurros de insectos! ?

Informe cualquier problema sobre el rastreador de problemas de GitHub. ¡Juntos, haremos que esta extensión sea tan confiable como una cucaracha que sobrevive a un apocalipsis nuclear!

¿Buscas hacer un chapoteo con tus habilidades de codificación loca?

¡Impresionante! Las contribuciones son bienvenidas y muy apreciadas. Envíe todos los PRS en el rastreador de solicitudes de extracción de GitHub. ¡Juntos podemos hacer que esta extensión sea aún más increíble!

Ver licencia.